Sony hat den PS5 Kernel Exploit kürzlich eher zufällig mit Firmware 8.00 gepatcht. Doch die ältere Firmware ist weiterhin betroffen.

Seit Bekanntwerden einer großen Sicherheitslücke in FreeBSD, von dem mehrere Hacker bereits bestätigt haben, dass sie auch einen PS5 Kernel Exploit betrifft, ist viel passiert. Es wurden bereits Implementierungen veröffentlicht, die mit der PS5 kompatibel sind. Zudem gibt es bereits einen ausführlichen Bericht, wie man die Sicherheitslücke ausnutzen kann.

Außerdem hat Sony den Fehler offenkundig mit dem Update zu Version 8.00 der Firmware behoben. Aber offenbar war das mehr ein Zufall als die Absicht des japanischen Herstellers.

PS5 Kernel Exploit hat Sony offenbar mit Firmware 8.00 behoben

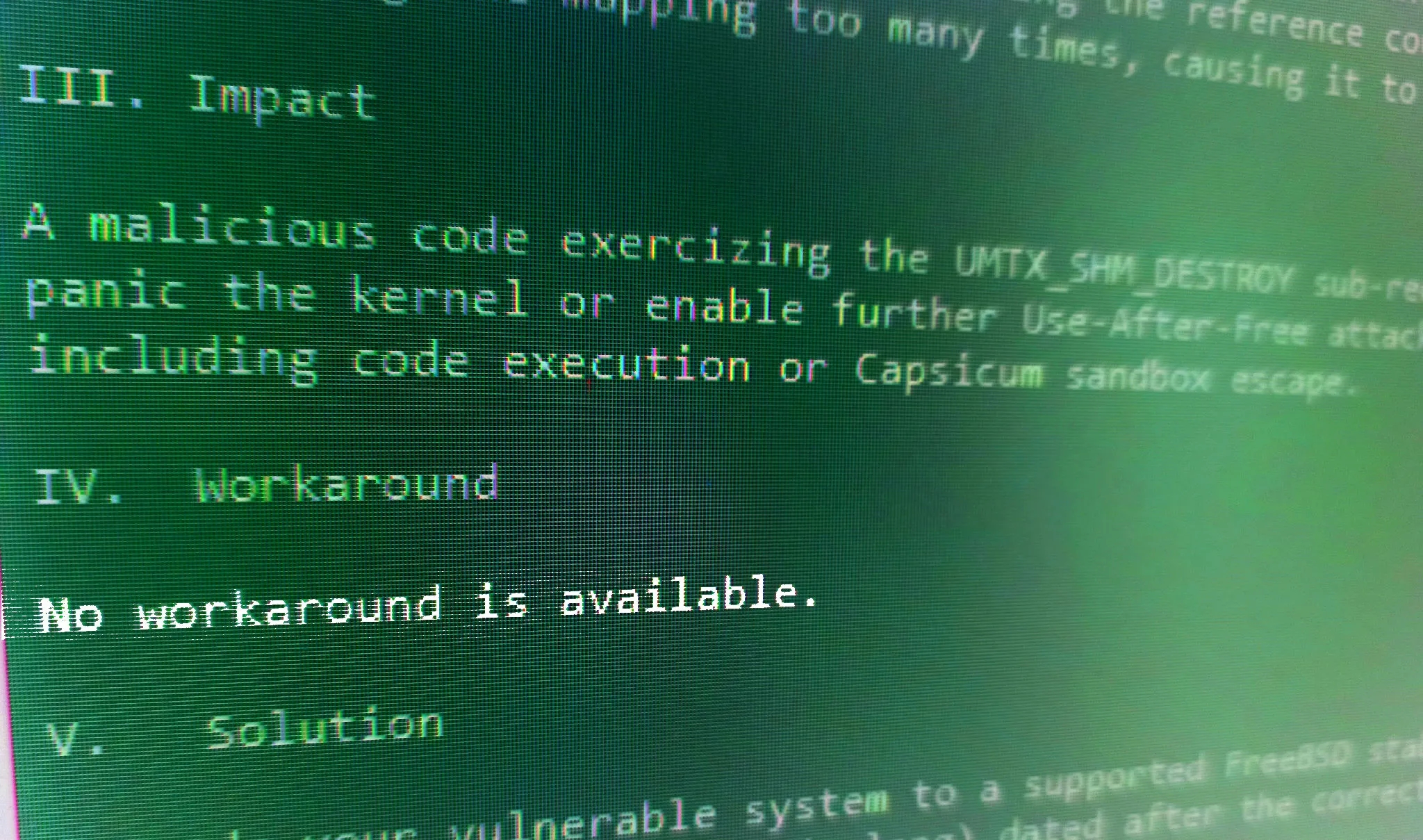

Das Team des Linux-ähnlichen Betriebssystems FreeBSD veröffentlichte kürzlich einen Sicherheitshinweis über eine kritische Sicherheitslücke. Mehrere Jailbreaker haben bereits bestätigt, dass die Schwachstelle auch die PS5 betrifft.

Der PlayStation-Hacker flat_z erklärte auf Discord, dass Sony die Schwachstelle mit der PS5-Firmware 8.00 gepatcht hat. Das bedeutet, dass alle PS5-Firmwares bis einschließlich 7.61 von der Sicherheitslücke betroffen sind. Wer seine PS5 zwischenzeitlich einem Update unterzogen hat, hat dementsprechend zum jetzigen Zeitpunkt keine Möglichkeit, den Kopierschutz des Gerätes zu umgehen. Bevor man viel Geld für eine gebrauchte PS5 mit einer älteren Firmware ausgibt, sollte man bedenken, dass eine gehackte PS5 heutzutage nur eine begrenzte Auswahl an Homebrew-Programmen und Spielen oder Backups (Schwarzkopien) ausführen kann.

Es scheint, dass Sony vom PS5 Kernel Exploit gar nichts wusste und diesen zufällig behoben hat. Beim Update auf die Firmware 8.00 nahm Sony umfangreiche Bereinigungsarbeiten am Code vor, wodurch man auch mehrere Sicherheitslücken geschlossen hat.

FreeBSD Sicherheitslücke war vorher schon bekannt

Es scheint, als hätten mehrere Sicherheitsforscher die Schwachstelle schon vorher entdeckt und sie bis jetzt unter Verschluss gehalten. AccessVector hat einen detaillierten Bericht über die Schwachstelle auf ihrer Website veröffentlicht. Darin heißt es auch, dass sie einen PoC (Proof of Concept) veröffentlichen werden. Auch wenn die Ausführungen die PS5 gar nicht namentlich erwähnen, ist die Erklärung ein guter Ausgangspunkt für jeden, der die Details des PS5 Kernel Exploits verstehen will.

Die Gruppe Fail0verflow behauptet, dass sie seit zwei Jahren Zugang zu dieser Sicherheitslücke hat. Nach eigener Auskunft habe man ein gutes Framework entwickelt, um den Exploit in einer „PS5-ähnlichen“ FreeBSD-Umgebung auszuführen. Wer die Details einsehen will, kann dies bei GitHub tun. Auf dem Blog von Fail0verflow hat sich seit über zwei Jahren nichts mehr getan, auch fehlt dort ein Bericht über diese Schwachstelle.

Flat_z veröffentlicht Jailbreak für PS5 mit und ohne Blu-Ray-Laufwerk

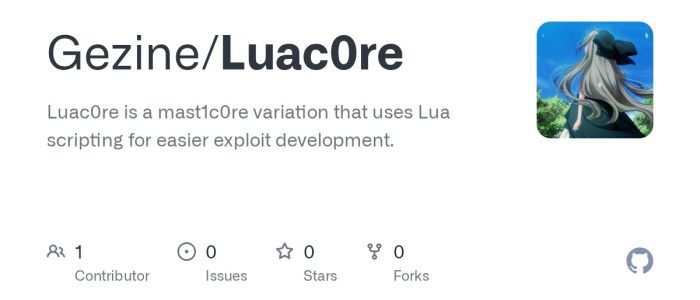

Flat_z hat zwei Implementierungen des PS5 Kernel Exploits veröffentlicht. Die eine ist für den BD-JB-Usermode-Exploit gedacht. Das heißt, man braucht eine PS5 mit Blu-Ray-Laufwerk nebst einem BD-Brenner, um diesen Jailbreak auszuführen. Die andere Möglichkeit besteht in einem Lua-Skript, was für die Besitzer einer PS5 nur für Downloads (d.h. ohne Laufwerk) interessant ist.

Der Blogger Wololo nimmt an, dass ein bestimmtes Spiel im PlayStation Store Lua-Skripte verwendet. Den Code hat Flat_z verändert, um auf dem Gerät einen Usermode-Exploit auszulösen. Anschließend lädt das Skript den FreeBSD-Exploit nach, über den wir vor ein paar Tagen berichtet haben.

Wahrscheinlich kann man das ausnutzbare Spiel nicht kaufen und gleichzeitig eine ältere Firmware unterhalb von Version 8.00 nutzen. Entweder man hat das Spiel zufällig schon vorher installiert oder muss auf einen neuen Einstiegspunkt (z.B. Webkit Exploit) warten, der bereits verfügbar ist. Wahrscheinlich kann man dafür auch den Mast1c0re-Exploit nutzen, den CTurt schon im Herbst 2022 entdeckt hat.

Wo kann man den PS5 Kernel Exploit herunterladen?

Man kann sowohl die Blu-Ray-Implementierung als auch das Lua-Skript für den Exploit zwar schon bei GitHub herunterladen, doch die Ausführung ist noch immer etwas für wenige Fachleute. Die normalen Anwender werden sich bis zu einer massentauglichen Lösung noch ein wenig gedulden müssen.