Die Ransomware REvil-Erpresser wollen aktuell den Druck auf ihre Opfer erhöhen, indem sie den Angriff öffentlich machen.

Die Betreiber der Ransomware REvil planen, ihr Arsenal an Erpressungstaktiken zu erweitern. So will man bei Opfern, die sich möglicherweise weigern, auf ihre Lösegeldforderungen zur Datenentschlüsselung einzugehen, die Erpressung öffentlich machen. Um ihren Zahlungsaufforderungen zusätzlichen Nachdruck zu verleihen, drohen die Erpresser, sowohl Journalisten, als auch Geschäftspartner über ihren Angriff zu informieren. Das zusätzliche Starten von DDoS-Angriffen gegen die IT-Infrastruktur eines Unternehmens will man dazu nutzen, um Systemwiederherstellungsbemühungen zu verzögern, berichtet Bleeping Computer.

Die Ransomware REvil, auch bekannt unter Sodinokibi, trat laut Untersuchungen von McAfee Ende April 2019 zum ersten Mal in Erscheinung. Die Angreifer nutzten hier eine Sicherheitsanfälligkeit in Oracle WebLogic-Servern aus. Seither ist der Ransomware-Stamm mit dem koordinierten Angriff auf mehr als 23 texanische Gemeinden, 400 US-Zahnarztpraxen, den Managed Service Provider CyrusOne sowie den IT-Dienstleister für Zahnarztpraxen Complete Technology Solutions (CTS) verbunden.

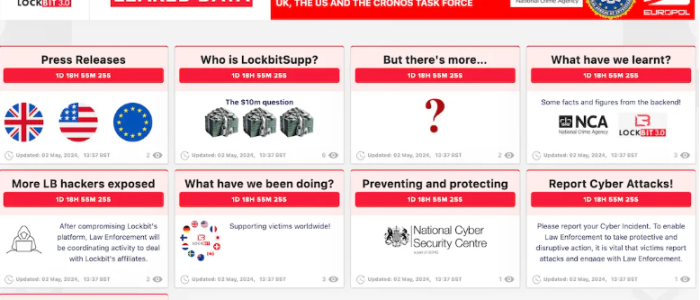

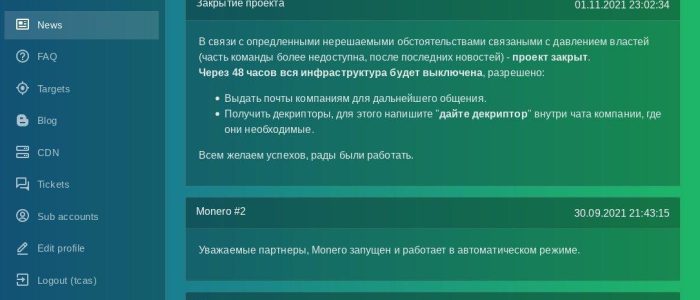

REvil ist maximal konfigurierbar und ermöglicht es den Bedienern, das Verhalten auf dem infizierten Host anzupassen. Das Ransomware-as-a-Service (RaaS)-Angebot wird als Affiliate-Service betrieben. Die Affiliates verbreiten die Malware durch ständig neue Opfer und die REvil-Betreiber warten die Malware- und Zahlungsinfrastruktur. Partner erhalten 60% bis 70% der Lösegeldzahlung. REvil ist ein RaaS in dem Sinne, dass eine einzelne Gruppe die Entwicklung der Ransomware betreibt und verwaltet. Den Zugriff verkaufen sie an verbundene Unternehmen.

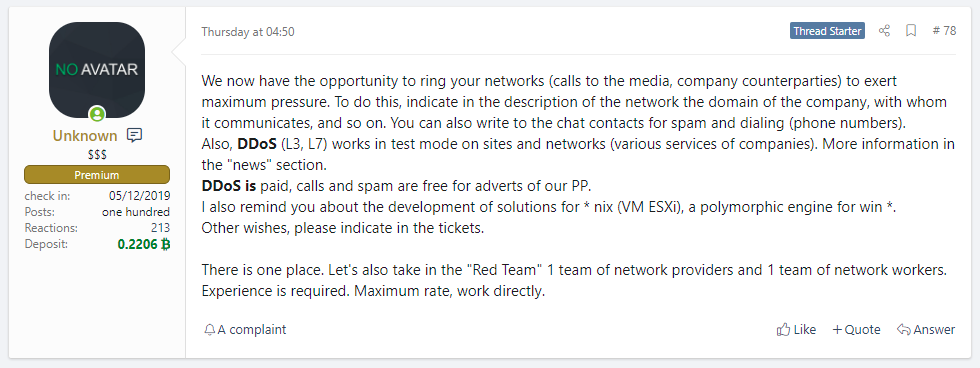

Ransomware REvil-Erpresser informieren über neue Taktiken

Die neuen „Funktionen“ kündigte vergangene Woche Unknown, Hauptakteur bei der Werbung und Verkaufsförderung, an. Er tat dies in einem Beitrag in einem öffentlich zugänglichen Forum für russischsprachige Cyberkriminelle. Ein Sicherheitsforscher namens 3xp0rt machte infolge auf Twitter darauf aufmerksam. Die REvil-Bande hat diesen und andere Forenthreads genutzt, um anderen Cyberkriminellen ihren Dienst nahezubringen. Man tut die, in der Hoffnung, mit Gruppen zusammenarbeiten zu können, die auf die Verletzung von Unternehmensnetzwerken spezialisiert sind.

Bereits im Februar veröffentlichte die Ransomware REvil Group eine Stellenanzeige, in der sie Personen für DDoS-Angriffe rekrutieren wollten. Zu den neuen Taktiken gehört außerdem ein kostenloser Dienst, bei dem die Bedrohungsakteure oder deren Partner VoIP-Anrufe mit Sprachverschlüsselung an die Medien und die Geschäftspartner des Opfers mit Informationen über den Angriff durchführen. Die Ransomware-Bande geht offenbar davon aus, dass die Offenlegung durch Anrufe bei Kunden und Partnern, von denen sich Daten auf den mit der Ransomware befallenen Computern befinden, einen weiteren Zahlungsdruck auf das Opfer erzeugen wird.

Tarnkappe.info