Laut Hive Systems haben Fortschritte in der Grafikverarbeitungstechnologie die Zeit verkürzt, die zum Knacken eines Passworts benötigt wird.

Hive Systems Forschung ergab, dass technologische Fortschritte in den letzten zwei Jahren die Zeit, die zum Knacken eines Passworts durch Brute Force benötigt wird, exponentiell verkürzt haben. Noch im Jahr 2020 konnte man ein komplexes achtstelliges Passwort in acht Stunden knacken. Heute braucht man dafür weniger als eine Stunde dafür. Gemäß dem Forschungs-Team hätte zu diesem Trend auch eine vermehrte Nutzung des kostengünstigen Cloud-Computings beigetragen.

Hive Systems: Cybersicherheitsfirma testet Passwortsicherheit

Normalerweise gehen wohl die meisten davon aus, dass Hacker die eigenen Zugangscodes nicht knacken können, selbst wenn es sich dabei um einfache Passwörter mit nur wenigen Zeichen handelt. Allein schon im vergangenen Jahr galt das Passwort 123456 als das Beliebteste. Wie trügerisch diese Annahme allerdings ist, darauf verweist aktuell Hive Systems.

Wie einfach ist es für jemanden, tatsächlich in einen Online-Login einzudringen? Dieser Frage gingen die Sicherheitsforscher von Hive Systems, einem US-amerikanischen Cybersicherheitsunternehmen mit Sitz in Richmond, Virginia, nach. Demgemäß können Hacker nach deren neuesten Forschungsergebnissen alles mit sechs Zeichen, unabhängig davon, ob Zahlen und Symbole enthalten sind, sofort knacken.

18-stellige Kombination aus Zahlen, Symbolen und Groß- und Kleinbuchstaben am sichersten

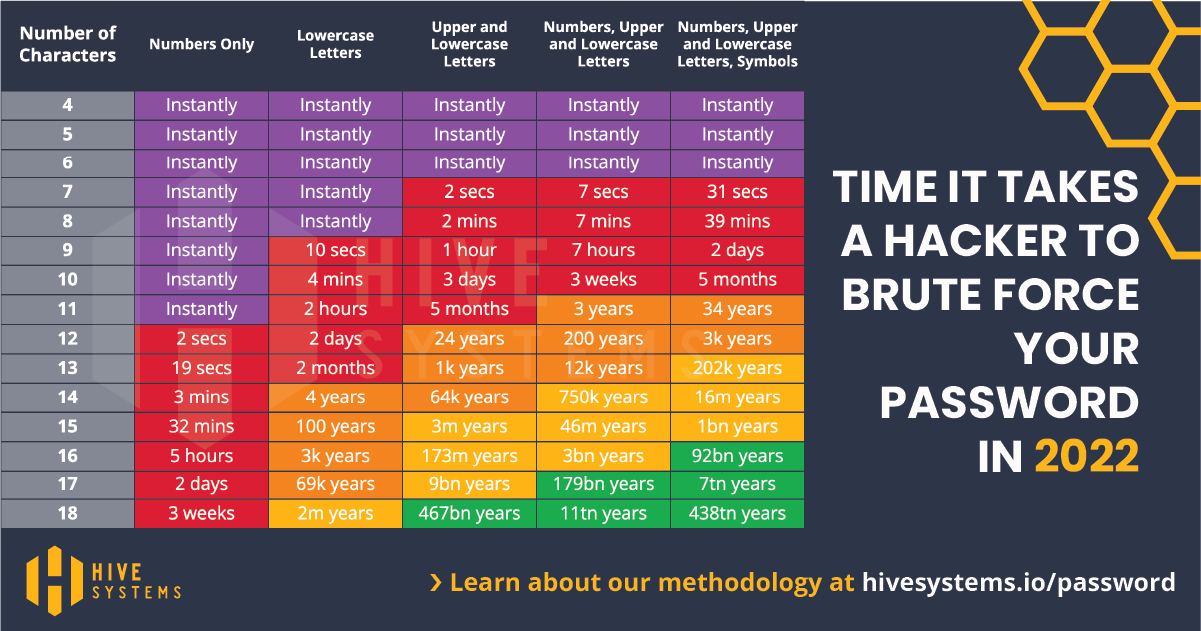

Experten von Hive Systems zeigen infolge gleichfalls auf, dass jedes 8-stellige Passwort in nur 39 Minuten durch Brute Force geknackt werden kann, insofern der Angreifer dafür die neueste Grafikverarbeitungstechnologie nutzt. Ein komplexes Passwort mit sieben Zeichen könnte in 31 Sekunden ausgelesen werden, während eines mit sechs oder weniger Zeichen sofort geknackt werden könnte. Solange aber ein Passwort nicht nur aus Zahlen besteht und länger als 14 Zeichen ist, dauert es mindestens vier Jahre, bis ein Angreifer es herausfinden wird.

Für ein 18-stelliges Passwort mit nur Zahlen brauchte ein Hacker drei Wochen, um es zu dechiffrieren. Hingegen bei einem Passwort mit der gleichen Anzahl von Zeichen und Kleinbuchstaben würde eine Entschlüsselung 2 Millionen Jahre brauchen. Als besonders sicher gilt außerdem eine 18-stellige Kombination aus Zahlen, Symbolen und Groß- und Kleinbuchstaben. Diese könnte man bisher selbst in 438 Billionen Jahren nicht auslesen. Für ein besser handhabbares 11-stelliges Passwort mit denselben alternativen Funktionen würden die Forscher in etwa 34 Jahren zum Aushebeln brauchen.

Hive Systems empfiehlt Passwort-Manager

Die Verwendung eines Passwort-Managers zum Erstellen und Speichern von Passwörtern erhöht die Sicherheit von Passwörtern erheblich. Die Forscher fanden diesbezüglich heraus, dass es tatsächlich bis zu 3.000 Jahre dauern kann, bis man ein 12-stelliges Passwort, das ein seriöser Passwort-Manager erstellte, durch Brute-Force auslesen kann.

Corey Neskey, Vice President Quantitative Risk, bei Hive Systems führt aus:

„Best Practices für Passwörter sind gut dokumentiert, aber mit der Verbesserung der Technologie sind Passwörter künftig immer weniger sicher. Die sicherste Option für Verbraucher ist die Verwendung eines Passwort-Managers, um alle Ihre Passwörter zu erstellen und zu speichern. Verwenden Sie niemals ein Passwort zweimal und achten Sie immer auf Websites, bei denen ein Passwortverstoß aufgetreten ist. Wenn Sie Passwörter wiederverwenden, können Hacker Ihre Informationen sofort stehlen.”

Tabelle zeigt Passwortsicherheit auf

Das Cybersicherheitsunternehmen Hive Systems hat eine farbcodierte, aktuelle Tabelle für 2022 erstellt. Diese zeigt auf, wie sicher die Passwörter der Benutzer wirklich sind. Unter Berücksichtigung von Länge, Komplexität und Zeichenvariation zeigt das folgende Schema genau, wie lang Passwörter sein sollten und wie viele verschiedene Zeichen darin anzustreben sind.

Das Unternehmen weist darauf hin, seine Daten basierten darauf, „wie lange es dauern würde, bis ein Hacker den Passwort-Hash mit einem Desktop-Computer mit einer erstklassigen Grafikkarte knackt“.

Hive Systems befasste sich zudem mit Hashing, einer Technik, die gestohlene Passwörter schützt und wie Hacker dann den Einwegalgorithmus umgehen. Im Zusammenhang mit Passwörtern ist ein „Hash“ eine verschlüsselte Textversion. Passwörter, die man auf Websites verwendet, sind auf Servern als Hashes und nicht als Klartext wie „Passwort“ gespeichert, sodass jemand das tatsächliche Passwort nicht erkennen kann.

Wenn beispielsweise das Wort „Passwort“ mit MD5-Software gehasht ist, lautet die Ausgabe 5f4dcc3b5aa765d61d8327deb882cf99. Im angegebenen Beispiel für „Passwort“ würde folglich auch der Hacker nur den Hash sehen. Hacker erstellen jedoch eine Liste aller Zeichen und dann beginnt das Hashing. Sie vergleichen ihre Hash-Liste mit dem gestohlenen Passwort und können auf diese Weise das Login herausfinden.

Tarnkappe.info