Edward Snowden rät allen Geheimnisträgern zur Verwendung von Qubes OS. Wir haben uns dieses noch recht unbekannte Betriebssystem einmal näher angesehen.

Tails ist nach Angaben des Technikers Edward Snowden nicht mehr das Maß aller Dinge. Er rät allen Journalisten und Geheimnisträgern zur Verwendung von Qubes OS. Wir haben uns dieses Betriebssystem einmal näher angesehen.

Qubes OS statt Tails?

Der Whisteblowser Edward Snowden hat seinen Followern wieder einmal Sicherheitstipps mitgeteilt. Der da lautet:

If you’re serious about security, @QubesOS is the best OS available today. It’s what I use, and free. Nobody does VM isolation better. https://t.co/FyX5NX47cS

— Edward Snowden (@Snowden) September 29, 2016

Qubes OS also. So heißt dann wohl das neue Höchstsicherheitsbetriebsystem für diejenigen Anwender, die noch mehr wollen als jeder Tails-Benutzer: so viel Anonymität und Diskretion wie nur möglich. Aber hält Qubes OS, was es verspricht?

Es gibt keine absolute Sicherheit!

Gleich vorweg: Einhundertprozentige Anonymität und Sicherheit kann einem keine Software oder OS gewährleisten! Im Bezug auf das Betriebsstem ist stets das Verhalten der Nutzer entscheidend.

Möchte man auf das neue OS einen Blick werfen, muss man etwas länger nach einer Download-Möglichkeit suchen, denn etabliert als das neue Snowden-OS ist Qubes OS nicht. Für den Download bietet sich die offizielle Internetpräsenz Qubes-OS.org oder CHIP.de an. Man kann es auch via P2P herunterladen.

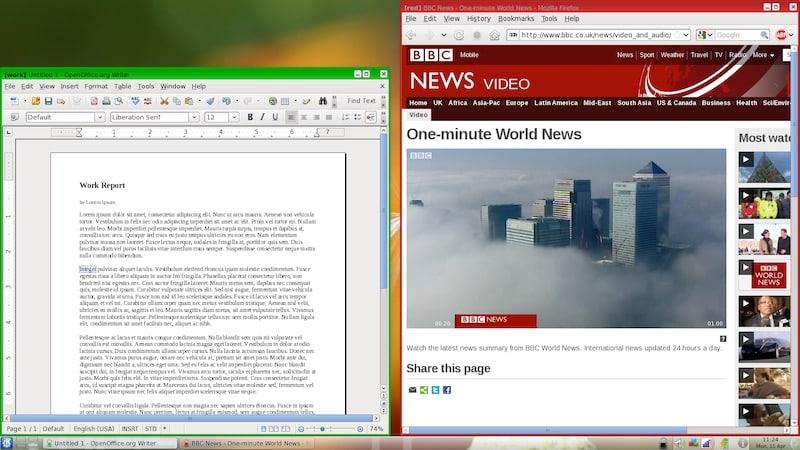

Anwendungen wie beispielsweise der Web-Browser laufen in Qubes OS in isolierten Containern. In einem Betriebsystem im Betriebsystem, sozusagen. Das erhöhe die Sicherheit ungemein, heißt es auf der Webseite der Entwickler.

Sicherheit durch Isolation

Qubes OS ist ein Unix-basiertes Open-Source-Betriebssystem, welches 2012 von der polnischen Computersicherheitexpertin Joanna Rutkowska gemeinsam mit ihrem Team entiwckelt wurde. Ziel von Qubes ist es, durch streng isolierte Arbeitsumgebungen das Einschleusen von Schadsoftware auf das ganze Gerät zu verhindern. In Qubes OS lassen sich weitere Betriebsysteme aufsetzen, wie beispielsweise andere Linux-Distributionen oder sogar Windows. Somit lassen sich für verschiedene schützenwerte Aktivitäten wie Online-Banking abgeschottene Systeme erstellen.

Qubes OS ist ein Unix-basiertes Open-Source-Betriebssystem, welches 2012 von der polnischen Computersicherheitexpertin Joanna Rutkowska gemeinsam mit ihrem Team entiwckelt wurde. Ziel von Qubes ist es, durch streng isolierte Arbeitsumgebungen das Einschleusen von Schadsoftware auf das ganze Gerät zu verhindern. In Qubes OS lassen sich weitere Betriebsysteme aufsetzen, wie beispielsweise andere Linux-Distributionen oder sogar Windows. Somit lassen sich für verschiedene schützenwerte Aktivitäten wie Online-Banking abgeschottene Systeme erstellen.

Nur für einen Benutzer vorgesehen

Nach einem Neustart erfolgt zunächst die Eingabe des Passworts für die verschlüsselte Partition. Danach muss man die Lizenzbestimmungen akzeptieren. Anschließend muss man noch den einzigen Benutzer einrichten, den man bei Qubes benötigt. Qubes OS ist nicht als Mehrbenutzersystem konzipiert, ein einziger Anwender verwaltet das System in der Xen-Domain Dom0. Damit erhält er sämtliche Rechte. Deshalb sind weitere Benutzer ein Risiko, denn auch sie müssten die gleichen Rechte erhalten.

Dieser einzige Benutzer sichert sein Qubes-System ab, indem er einzelne Anwendungen in leichtgewichtigen virtuellen Maschinen startet, die mit mehr oder weniger Rechten ausgestattet sind. Sie werden als Domain mit eindeutigem Namen oder als AppVM bezeichnet, in der auch nur eine einzige Anwendung laufen kann.

Qubes OS: vertrauenswürdig oder nicht vertrauenswürdig?

Im Startmenü der beiden Desktops KDE-Plasma und Xfce, die automatisch mit Qubes installiert werden, finden sich keine einzelnen Anwendungen, sondern vorinstallierte Domains, etwa Work, Personal Banking, Untrusted oder Disposable. Ihnen sind Schlosssymbole zugewiesen, je nach Sicherheitsstufe in Grün, Gelb oder Rot. Letztendlich ist jede Domain ein eigenes Betriebssystem, das die benötigten Bibliotheken und Anwendungen aus dem Basissystem nutzt. Jede Domain wird auf Basis einer Vorlage oder sogenannten TemplateVM erstellt. Dabei kann das Basissystem durch Benutzeraktionen in den einzelnen Domains aber nicht verändert werden und behält so seine Datenintegrität. Aktive Domains werden im Qubes VM Manager dargestellt, die stets in einem Fenster auf dem Desktop angezeigt werdenDer Manager dient auch der Verwaltung der Domains.

Übrigens: Vor kurzem wurde Qubes OS Version 3.2 veröffentlicht, die unter anderem eine USB-Passthrough-Funktion einführt (das bedeutet, man kann USB-Geräte an die virtuellen Instanzen „durchreichen“) und die Desktop Umgebung zu „Xfce4“ ändert.

Übrigens: Vor kurzem wurde Qubes OS Version 3.2 veröffentlicht, die unter anderem eine USB-Passthrough-Funktion einführt (das bedeutet, man kann USB-Geräte an die virtuellen Instanzen „durchreichen“) und die Desktop Umgebung zu „Xfce4“ ändert.

Wer neugierig geworden ist und Qubes einmal selbst ausprobieren möchte, der kann sich eine Qubes Live USB-Installation (oder eine Live-DVD) erstellen, wie von anderen Linux-Distributionen bekannt. Zuvor sollte man allerdings unbedingt einen ausführlichen Blick auf die Hardware-Kompatibilitätsliste werfen. Das schönste Betriebssystem nützt nichts, sofern es auf einigen Komponenten nicht laufen sollte.

Es gibt noch mehr Alternativen in diesem Bereich, wie z.B. Obscurix, was wir ebenfalls ausführlich vorgestellt haben.

Tarnkappe.info

Bildquellen: https://www.qubes-os.org