Ein Leak-Check hilft dabei, zu prüfen, ob die Daten einer Person ungewollt von Cyberkriminellen im Internet verbreitet wurden.

Datenlecks sind kein Ausnahmeereignis mehr, sondern ein wiederkehrendes Phänomen der digitalen Gegenwart. Immer wieder werden Datenbanken kompromittiert, Nutzerkonten ausgespäht oder schlecht gesicherte Systeme öffentlich zugänglich. Für viele Betroffene entsteht dabei der Eindruck, dass bereits der bloße Verdacht auf ein Leck ein ernsthaftes Sicherheitsproblem darstellt. Ein sachlich durchgeführter Leak-Check hilft jedoch dabei, die tatsächliche Lage einzuordnen, da nicht jedes bekannt gewordene Datenleck automatisch eine konkrete Gefahr bedeutet.

Gründe für die zunehmende Verbreitung von Datenlecks

Die Häufigkeit von Datenlecks hängt eng mit der Art zusammen, wie digitale Dienste heute funktionieren. Unternehmen sammeln und speichern große Mengen personenbezogener Daten, weil Authentifizierung, Kundenbindung und Automatisierung darauf aufbauen. Gleichzeitig zeigt sich regelmäßig, dass Sicherheitslücken über Jahre unentdeckt bleiben oder bekannte Schwachstellen nicht konsequent geschlossen werden. Erst im Januar gab es bei BreachForums einen Leak von 324.000 Accounts. Ende Augst 2025 gab es auch massive Probleme beim Zahlungsanbieter PayPal. Ein Hacker hatte Millionen von Zugangsdaten für PayPal im Darknet angeboten und es war zu unberechtigten Lastschriften gekommen. Kommt hinzu, dass viele Nutzer identische Zugangsdaten bei mehreren Diensten verwenden, entsteht ein strukturelles Risiko, das über den eigentlichen Vorfall hinausreicht.

Welche Daten bei einem Leak relevant sind

Nicht jeder Datensatz, der in Umlauf gerät, hat dieselbe Relevanz. Entscheidend ist, welche Informationen betroffen sind und ob Dritte diese noch aktuell nutzen können. E-Mail-Adressen allein sind häufig bereits durch frühere Leaks bekannt und stellen für sich genommen meist kein akutes Risiko dar. Kritischer wird die Lage, wenn Kombinationen aus Zugangsdaten, persönlichen Stammdaten oder Zahlungsinformationen öffentlich werden. In solchen Fällen kann aus einem scheinbar harmlosen Leak ein Ausgangspunkt für gezielten Missbrauch entstehen. Eine vertiefende Einordnung dazu, wie Identitätsmissbrauch funktioniert und welche Schutzmaßnahmen sinnvoll sind, erläutert detailliert die Zusammenhänge zwischen Datendiebstahl und weiterführenden Betrugsszenarien.

Seriöse Methoden für einen Leak-Check

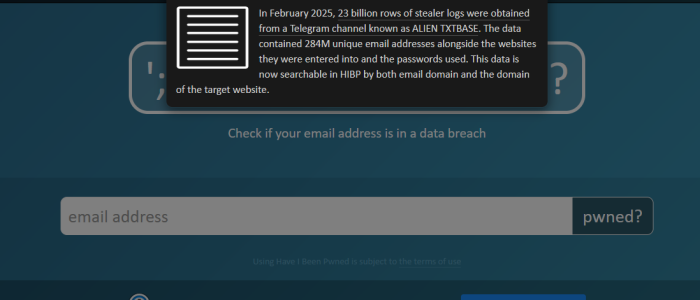

Ein Leak-Check sollte auf überprüfbaren Quellen basieren, da dubiose Angebote selbst ein Sicherheitsrisiko darstellen können. Verschiedene etablierte Leak-Datenbanken sammeln Informationen aus öffentlich gewordenen Vorfällen und ermöglichen einen Abgleich mit bekannten E-Mail-Adressen oder Nutzernamen. Dabei gilt, dass ein Treffer nicht automatisch bedeutet, dass ein aktives Risiko besteht, sondern lediglich darauf hinweist, dass bestimmte Daten zu einem bestimmten Zeitpunkt Teil eines Leaks waren.

Bewährt hat sich ein strukturierter Ansatz, der folgende Punkte umfasst:

- Nutzung transparenter Leak-Check-Dienste, die offenlegen, aus welchen Quellen ihre Daten stammen. Die beiden wichtigsten im deutschsprachigen Bereich sind Have I been pwned und der Online-Checker vom Hasso-Plattner-Institut.

- Konzentration auf primäre E-Mail-Adressen, da diese häufig als zentrales Identifikationsmerkmal dienen.

- Bewertung der Ergebnisse im Hinblick auf Alter, Art und Kombination der betroffenen Daten.

- Ableitung konkreter Maßnahmen nur dort, wo ein realistisches Missbrauchspotenzial besteht.

- Konsequente Nutzung von sicheren Passwortmanagern, um einen Missbrauch der eigenen E-Mail-Konten unmöglich zu machen.

Warum ein nüchterner Blick notwendig ist

Die Veröffentlichung eines neuen Datenlecks begleiten die Medien häufig mit alarmistischen Schlagzeilen. Diese Darstellung verstärkt den Eindruck, dass jede betroffene Adresse unmittelbar zu Schaden führt. In der Praxis zeigt sich jedoch, dass viele Datensätze alt sind oder Passwörter enthalten, die man längst geändert hat. Ein sachlicher Umgang sorgt dafür, dass Sicherheitsmaßnahmen gezielt umgesetzt werden, statt reflexartig zu reagieren. Gerade unüberlegte Aktionen, etwa das Anklicken vermeintlicher Warnmails, erhöhen das Risiko oft stärker als das ursprüngliche Leak.

Leak-Checks als Teil digitaler Routine

Ein Leak-Check entfaltet seinen Nutzen vor allem dann, wenn er in eine dauerhafte Sicherheitsstrategie eingebettet ist. Dazu gehört, dass Zugangsdaten regelmäßig überprüft und aktualisiert werden, dass unterschiedliche Passwörter für verschiedene Dienste verwendet werden. Man sollte zudem zusätzliche Schutzmechanismen aktivieren, wo sie zur Verfügung stehen. Ebenso wichtig ist ein kritischer Umgang mit Benachrichtigungen, die sich auf angebliche Sicherheitsprobleme beziehen, da Cyberkriminelle reale Datenlecks häufig als Vorwand für Phishing nutzen.

Leak-Checks liefern keine endgültigen Antworten, sondern Hinweise, die eingeordnet werden müssen. Wer versteht, dass Datenlecks ein strukturelles Problem moderner IT-Systeme sind, kann informierte Entscheidungen treffen, ohne sich von jeder neuen Meldung verunsichern zu lassen. Sachkenntnis, regelmäßige Kontrolle und realistische Einschätzung bilden dabei die Grundlage für einen souveränen Umgang mit bekannten und zukünftigen Vorfällen.

Hinweis: Wir haben für die Veröffentlichung dieses Gastartikels* zum Thema „Leak-Check im Alltag: Wie sich feststellen lässt, ob personenbezogene Daten im Umlauf sind, ohne in Panik zu verfallen“ eine Kompensation erhalten. Damit finanzieren wir unsere Kosten, um euch an 365 Tagen im Jahr neue Interviews und News präsentieren zu können. Würden wir ausreichend viele Spenden erhalten, dann müssten wir darauf nicht zurückgreifen.

(*) Alle mit einem Stern gekennzeichneten Links sind Affiliate-Links. Wenn Du über diese Links Produkte oder Abonnements kaufst, erhält Tarnkappe.info eine kleine Provision. Dir entstehen keine zusätzlichen Kosten. Wenn Du die Redaktion anderweitig finanziell unterstützen möchtest, schau doch mal auf unserer Spendenseite oder in unserem Online-Shop vorbei.