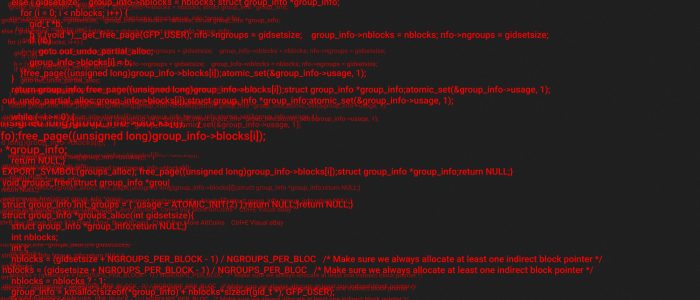

Die Signal Desktop-Anwendung verschlüsselt keine Dateianhänge. Wer Zugriff auf den PC erhält, könnte diese verfremden oder kopieren.

Signal Desktop bis Version 6.3.0 (Windows, Linux, und macOS) erlaubt Angreifern, vertrauliche Anhänge aus Nachrichten zu extrahieren und zu manipulieren. Theoretisch zumindest. Denn um die vom Sicherheitsforscher John Jackson entdeckten Sicherheitslücken (CVE-2023-24068 und CVE-2023-24069) auszunutzen, bräuchten die Täter direkten Zugriff auf den jeweiligen Rechner ihres Opfers.

Signal Desktop: Bilder oder Videos, PDFs und andere Textdokumente werden nicht verschlüsselt (CVE-2023-24068)

Sicherheitsforscher John Jackson hat herausgefunden, dass Signal Desktop Dateianhänge unverschlüsselt auf dem Rechner speichert. Jackson konnte zudem nachweisen, dass auch nach einer selbst initiierten Dateilöschung Angreifer oder Ermittlungsbehörden den bereits gelöschten Anhang wiederherstellen – und sogar manipulieren können.

John schreibt dazu in seinem Proof of Concept: „Nachdem ich die Datei gelöscht hatte, wurde sie tatsächlich aus dem Ordner %AppData% entfernt. Es gibt jedoch eine Ausnahme: Wenn auf den Anhang geantwortet wurde.„

[em tweet=1616778841153994758]

Der Senior Berater für IT-Sicherheit beschreibt die daraus entstehende Sicherheitslücke (CVE-2023-24068) im Signal-Messenger folgendermaßen:

Die unsachgemäße Handhabung des Caches führt zu einer Reihe von Problemen. Ein Angreifer, der diese Dateien in die Hände bekommt, muss sie nicht einmal entschlüsseln. Es gibt keinen regelmäßigen Bereinigungsprozess. Nicht gelöschte Dokumente bleiben unverschlüsselt und auf unbestimmte Zeit in diesem Ordner liegen.

John Jackson

Signal kann Änderungen an bestehenden Dateien im Cache nicht validieren (CVE-2023-24069)

Aber nicht nur die Tatsache, dass der Messenger Anhänge nicht zuverlässig löscht, stellt ein Problem dar. Allem Anschein nach kann der Signal-Messenger bestehende Dateien im Cache nicht validieren. Daraus resultiert laut Jackson die zweite Sicherheitslücke.

[em tweet=1617259369800044545]

Es war dem Sicherheitsforscher ein Leichtes, vom Signal Desktop-Client gespeicherte Dateien zu manipulieren. Jackson beschreibt die Sicherheitslücke wie folgt:

Der Desktop-Client von Signal validiert den vorhandenen Anhang nicht und importiert das neue Dokument, ohne die Informationen zu aktualisieren oder die Datei zu überprüfen. Im Wesentlichen geht der Desktop-Client davon aus, dass der Anhang das ist, was er vorgibt zu sein. Dies ist der Beginn einer Angriffskette.

John Jackson

Und damit nicht genug. Denn nicht nur Bilder lassen sich auf diese Art manipulieren. Auch Textdokumente kann man auf diese Weise unbemerkt bearbeiten – und mit Schadcode versehen, erneut versenden.

Für Signal sind dies keine Sicherheitslücken

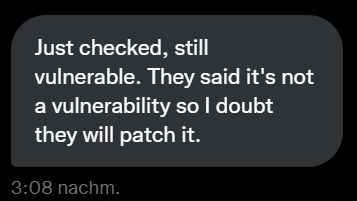

John hat mir heute bestätigt, dass diese beiden Sicherheitslücken auch in der aktuellen Version des Signal-Messengers (6.3.0) noch vorhanden sind. Außerdem glaubt er nicht daran, dass Signal die Probleme bald beheben wird. Die Geschäftsleitung der gemeinnützigen Organisation scheint nicht daran zu glauben, dass es sich dabei um bestehende Sicherheitslücken ihres Messengers handelt.

[em tweet=1618338928964296705]

Sicherlich wird es den einen oder anderen Signal-Nutzer geben, der die Meinung des Messengers teilt, dies sei kein Bug. Für sicherheits- und datenschutzbewusste Nutzer ist es jedoch wichtig zu wissen, dass dieses Problem existiert. Kaspersky Lab war der Vorfall immerhin einen eigenen Blogbeitrag wert.

Denn wenn ein unverschlüsseltes Gerät in die falschen Hände gerät, können Ermittlungsbehörden relativ einfach auf sensible Dokumente zugreifen, die mit dem Signal-Messenger verschickt wurden. Das gleiche gilt für Cyberkriminelle, die sich Vollzugriff auf den Opfer-PC verschafft haben.