Ein Bericht von Bitdefender weist darauf hin, dass aktuell gecrackte Kopien von MS Office- und Adobe Photoshop CC Backdoors verwenden.

Eine oft praktizierte Methode ist das illegale, kostenfreie Herunterladen von gefälschten Software-Produkten über Torrents. Wie Bitdefender allerdings aktuell erst wieder feststellt, setzen sich die Benutzer von gecrackter Software einer erheblichen Gefahr aus. Neben den rechtlichen Risiken besteht zudem eine erhöhte Gefährdung der Online-Sicherheit. Hier zielen Cyberattacken auf Software-Cracks von Microsoft Office und Adobe Photoshop CC.

Cracks entfernen Registrierungs- oder Lizenzierungsfunktionen

Cracks sind kleine Programme, mit denen Verbraucher kommerzielle Software auch dann nutzen können, ohne die oftmals teure Lizenzgebühr zu bezahlen. Trotz Sicherheitsrisiken sind diese Cracks bei Unternehmen und Einzelpersonen nach wie vor beliebt. Ein Bericht des Cybersicherheitsunternehmens Bitdefender warnt jedoch aktuell davor, dass Benutzer die vollständige Kontrolle über ihre Geräte an Hacker und Kriminelle riskieren, insofern sie Software-Cracks von Microsoft Office und Adobe Photoshop CC benutzen.

Bitdefender warnt vor Backdoor

Bitdefender hat eine Kampagne entdeckt, in der der Crack die Datei ncat.exe auf dem Gerät sowie dem TOR-Proxy bereitstellt. Die Sicherheitsforscher informieren darüber, das Ergebnis sei eine „leistungsstarke Hintertür“, die es Hackern ermöglicht, den Rechner vollständig zu kontrollieren, indem man auch dessen Firewall ausgeschaltet hatte. Die Backdoor verwendet das TOR-Netzwerk zur Kommunikation mit ihrem Befehls- und Steuerungsserver sowie zur Verschleierung des Standorts.

Einmal eingerichtet, kann die Hintertür viele Probleme für den Anwender verursachen, einschließlich dem Stehlen von Daten, Passwörtern und anderen Anmeldeinformationen. Auch Firefox-Profile und Browser-Sitzungs-Cookies können die Hacker kapern und für ihre Zwecke, wie einem Zugriff auf gespeicherte Anmeldepasswörter, den Browserverlauf, Lesezeichen und eingeloggte Sitzungscookies, weiterverwenden. Gerade die Cookies lassen sich einfach im Browser importieren. So wäre man bei jedem zugehörigen Dienst angemeldet, ohne dass er nach einem Passwort fragt.

Zudem sind Monero-Kryptowährungs-Wallets in Gefahr, übernommen zu werden. Dies funktioniert höchstwahrscheinlich auch für andere Kryptowährungs-Wallets. Die Liste der Aktionen läge „nicht vollständig“ vor. „Angreifer haben die Kontrolle über das Gesamtsystem“, erklärten die Forscher, „und können Kampagnen auf ihre aktuellen Interessen zuschneiden.“ Bogdan Botezatu, Director of Threat Research and Reporting bei Bitdefender und Sicherheitsforscher Eduard Budaca geben in ihrem Blogbeitrag bekannt:

„Einmal ausgeführt, legt der Crack eine Instanz von ncat.exe (ein legitimes Tool zum Senden von Rohdaten über das Netzwerk) sowie einen TOR-Proxy ab. Eine Batch-Datei, chknap.bat, wurde ebenfalls gebündelt. Die Tools arbeiten zusammen, um eine mächtige Hintertür zu schaffen, die über TOR mit seiner Kommandozentrale kommuniziert. Das ncat-Binary verwendet den lauschenden Port des TOR-Proxys (‚–proxy 127.0.0.1:9075‘) und nutzt den Standardparameter ‚–exec‘. Dieser ermöglicht es, alle Eingaben des Clients an die Anwendung zu senden und Antworten über den Socket zurück an den Client zu senden (Reverse-Shell-Verhalten)“.

Vermeidung von Crack-Verwendung und raubkopierter Software

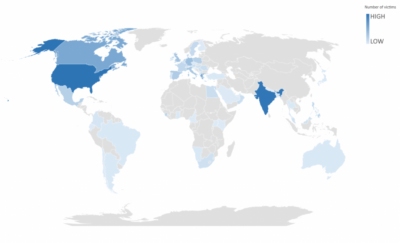

Die meisten entsprechenden Malware-Fälle fanden die Bitdefender-Sicherheitsforscher in den USA, Kanada, Indien, Deutschland und Großbritannien. Die Malware wurde zudem in Australien, Lateinamerika und den meisten europäischen Ländern entdeckt. Die Infektionsrate ist dabei analog zur Menge der genutzten raubkopierten Software in jeder Region. Erstmals trat die Attacke in der zweiten Jahreshälfte von 2018 auf und ist bis jetzt weiterhin aktiv. Bitdefender ist, gemäß eigenen Angaben, der erste Sicherheitsanbieter, der die Malware hinter dem Crack entdeckt hat. Die Sicherheitsforscher warnen, dass die aktuell entdeckte Attacke jedoch ein weiterer guter Grund sei, „die Verwendung von Cracks und raubkopierter Software generell zu vermeiden“.

Tarnkappe.info