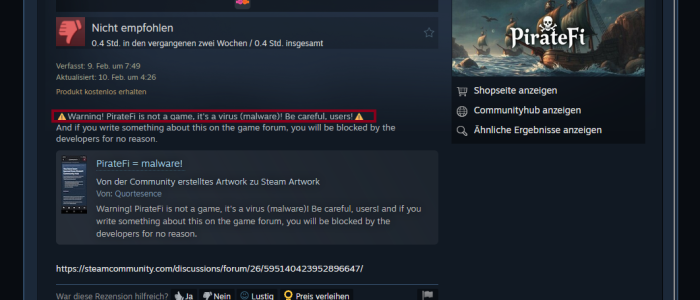

Eine neue Version von Vidar Infostealer, namens RisePro, infiziert Softwarepiraten über gefälschte Crack-Sites.

Vorsicht ist angebracht bei einem Besuch von Crack-Sites und dort bereitstehenden Downloads. Cyberkriminelle statten beispielsweise Software-Cracks und Schlüsselgeneratoren mit der neuen Malware, RisePro, aus. Statt also eine ersehnte, kostenlose Version eines ansonsten kostenpflichtigen Programms zu erhalten, bekommen Softwarpiraten einen Infostealer gratis dazu. Darüber berichtete Bleeping Computer.

RisePro spürten die Analysten des Sicherheitsdienstleisters Flashpoint und Sekoia auf. Erstmals hat das Flashpoint-Team den Stealer am 13. Dezember dieses Jahres auf einem Marktplatz für Cyberkriminalität, namens Russian Market, entdeckt.

RisePro-Datenpakete landen auf Darknet-Markets zum Verkauf

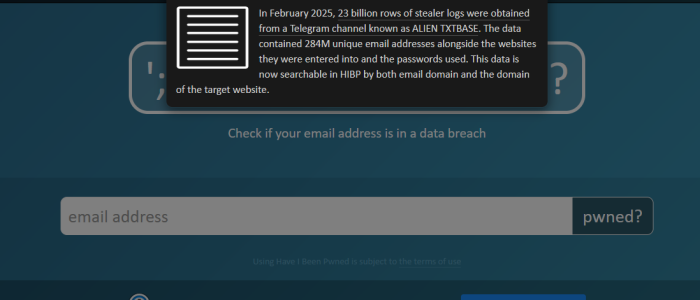

Auf diesem und anderen russischen Darknet-Markets verkaufen Cyberkriminelle breits Tausende von infizierten Geräten gestohlene Datenpakete, die sie mit Hilfe von Stealern exfiltriert haben. Allein zum Zeitpunkt des Verfassens des Flashpoint-Artikels hat Russian Market über 2.000 solcher Protokolle veröffentlicht, die angeblich von RisePro stammen.

RisePro ist in der Programmiersprache C++ geschrieben. Nach Angaben von Flashpoint scheint die Malware auf dem Vidar-Stealer zu basieren, da er „das gleiche System von eingebetteten DLL-Abhängigkeiten verwendet“. Vidar ist eine Abspaltung des Arkei Stealers und dafür bekannt, dass er eine Reihe von Konfigurationseinstellungen von seinem Command-and-Control (C&C) Server herunterlädt.

RisePro sammelt potenziell vertrauliche Informationen von den kompromittierten Computern und versucht dann, diese in Form von Protokollen zu exfiltrieren. Er hilft Angreifern dabei, Kreditkartendaten, Passwörter und Krypto-Wallets ihrer Opfer zu stehlen.

RisePro versucht, eine Vielzahl solcher Daten aus Anwendungen, Browsern, Krypto-Wallets und Browsererweiterungen zu stehlen. Darüber hinaus kann RisePro Dateisystemordner nach interessanten Daten wie Quittungen mit Kreditkarteninformationen scannen.

Der Info-Stealer führt zunächst Fingerprints auf dem kompromittierten System aus. Dabei untersucht er den Registrierungsschlüssel, schreibt die gestohlenen Daten in eine Textdatei und fertigt einen Screenshot an. Dann bündelt er alles in einem ZIP-Archiv und sendet letztlich die Datei an den Server des Angreifers.

Gemäß Bleeping Computer könne man derzeit RisePro über Telegram erhalten. Benutzer wären dabei auch in der Lage, mit dem Entwickler und einem Telegram-Bot zu interagieren. Der neu entdeckte Info-Stealer RisePro wird über den kostenpflichtigen Pay-per-Install Malware-Downloader-Dienst, namens PrivateLoader, bereitgestellt.