Mitglieder der vermutlich nordkoreanischen Hackergruppe Lazarus APT haben ihre Operation DreamJob mit einer neuen Kampagne fortgesetzt.

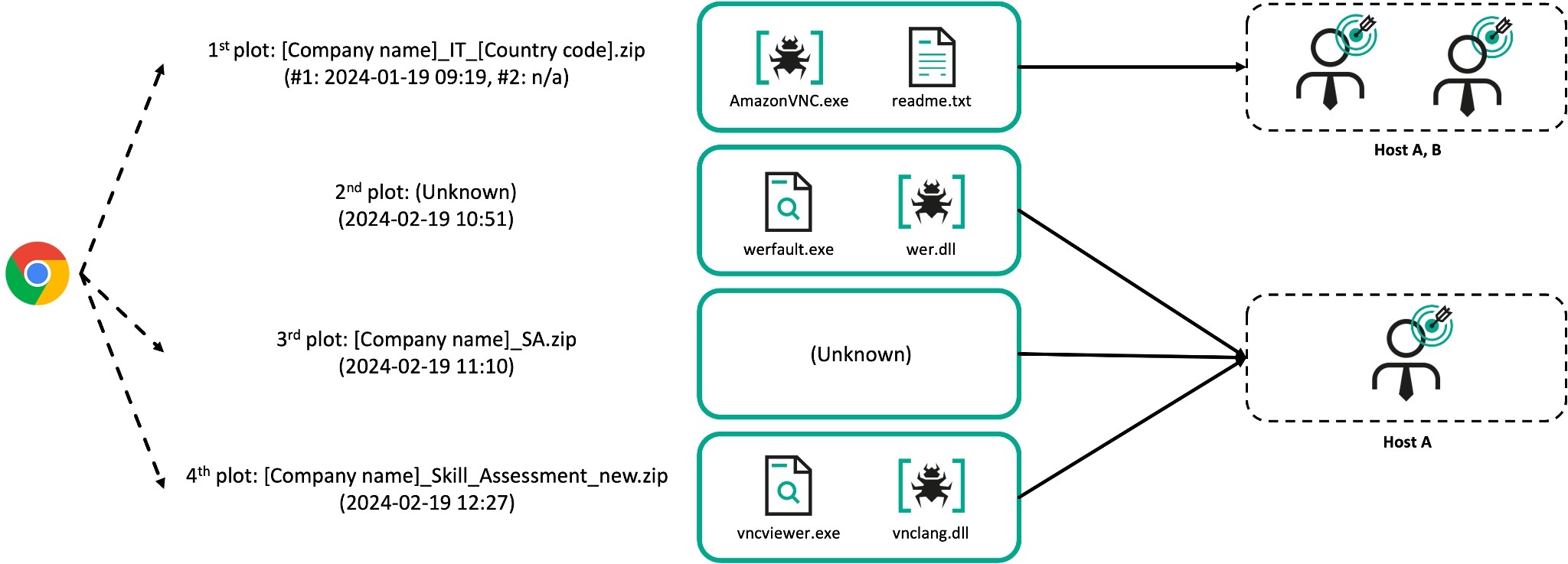

Als primäres Ziel nahm die Hackergruppierung Lazarus APT im Rahmen von „Operation DreamJob“ führende Mitarbeiter der Nuklearindustrie ins Visier. Man infizierte ihre Computer mithilfe von drei kompromittierten Archiven. Diese erwecken den Anschein, als habe man Tests zur Bewertung der Fähigkeiten der IT-Fachleute komprimiert.

Operation DreamJob driven by Lazarus APT: Es geht um Kritische Infrastruktur und ums liebe Geld!

Die Operation DreamJob der offenbar nordkoreanischen Hacker von Lazarus APT läuft schon seit längerer Zeit. Die Abkürzung APT steht dabei für Advanced Persistent Threats. Gemeint sind anhaltende wie ernsthafte Cyber-Bedrohungen, die von den Kriminellen ausgehen.

Hintergrund: Was hat eigentlich ein Heiliger der Bibel mit Hackern aus Nordkorea gemeinsam?

Die biblische Gestalt Lazarus von Bethanien, der Namensgeber der Gruppierung, war in einem Gleichnis ein Totengräber. Sein Name steht unter anderem für die scheinbare Auferstehung von Tieren und Menschen. So ist es auch im Fall von Lazarus APT. Kaum glaubt man, sie hätten ihr kriminelles Treiben eingestellt, schon lassen sie sich mit Deathnote wieder etwas Neues einfallen. Gesteuert wird das Ganze offenkundig von Nordkorea aus, um die Regierung des totalitären Staates zu finanzieren. So lauten zumindest die Einschätzungen verschiedener Geheimdienst- und IT-Experten.

Was bisher geschah

Vor etwa zwei Jahren sorgte Lazarus APT mit einer anderen Masche für Furore. Dabei gaben sie beim Portal crypto.com vermeintliche Jobangebote für Programmierer der Krypto-Branche auf. In den PDF-Dateien, die man Interessenten für weitere Details zuschickte, versteckte sich eine gefährliche Schadsoftware, um die Apple-Geräte der Opfer zu infiltrieren.

Der IT-Security-Blog SecureList von Kaspersky berichtet von seit fünf Jahren anhaltenden Angriffen der Lazarus Group. Die Unbekannten waren vor zehn Jahren aktiv unter dem Decknamen Guardians of Peace (GoP). Zudem bezeichnet man sie in Sicherheitskreisen als APT38. Die Cyberkriminellen haben sich auf Finanzoperationen inklusive der völligen Zerstörung der technischen Infrastruktur ihrer Opfer spezialisiert.

Die neue Hacker-Kampagne ist neben Operation DreamJob auch bekannt unter dem Begriff DeathNote, was zusätzlich für Verwirrung sorgen dürfte. Aber warum einfach, wenn es auch kompliziert geht!?

Operation DreamJob: Wie funktioniert der neue Cyberangriff?

Bei der neuen Malware-Kampagne tarnten die Cyberkriminellen eine bisher unbekannte modulare Backdoor namens „CookiePlus“ als harmlose Open-Source-Erweiterung. CookiePlus ist ein neues Plugin-basiertes Schadprogramm, das man bei der Untersuchung von Host C entdeckte. Es wurde ursprünglich sowohl von ServiceChanger als auch von Charamel Loader geladen. Der Unterschied zwischen dem von Charamel Loader und dem von ServiceChanger geladenen CookiePlus liegt in der Art und Weise, wie es ausgeführt wird. Erstere wird als DLL ausgeführt, während letztere die Informationen aus einer separaten externen Datei wie msado.inc abruft.

Als die Mitarbeiter von Kaspersky CookiePlus zum ersten Mal entdeckten, war es als ComparePlus getarnt, ein Open-Source-Plugin für den Text- bzw. Code-Editor Notepad++. In den letzten Jahren hat Lazarus APT immer wieder Schadsoftware in vermeintlichen Open Source-Plugins versteckt.

Die neue Abwandlung basiert jedoch auf einem anderen Open-Source-Projekt, nämlich auf dem DirectX-Wrapper. Die Software führt das Wrapping von DirectX- und Direct3D-DLLs durch. Die Forscher von Kaspersky spekulieren, dass die Hacker ihren Schwerpunkt verlagert haben, um bestehende Abwehrmaßnahmen zu umgehen, indem sie für ihre Maßnahmen die Malware als öffentliche Dienstprogramme ausgeben.

Fazit: Welche Bedeutung hat die neue Malware-Kampagne?

Im Laufe ihrer Geschichte hat die Lazarus-Gruppe nur wenige modulare Malware-Frameworks wie Mata und den Gopuram Loader verwendet. Die Einführung der neuen Angriffstechnik ist für die Hacker recht ungewöhnlich. Die Tatsache, dass man nun bei DeathNote aka Operation DreamJob neue modulare Schadsoftware wie CookiePlus nutzt, deutet darauf hin, dass Lazarus APT ständig an der Verbesserung ihres Arsenals und ihrer Infektionsketten arbeitet. Man will damit künftig noch effektiver die Erkennung durch Sicherheitsprodukte der Antiviren-Hersteller umgehen. Das ist verständlich, denn die Kasse der Regierung von Nordkorea soll ja weiterhin gut gefüllt sein.

Das Problem für die Verteidiger besteht darin, dass sich CookiePlus wie ein Downloader verhalten kann. Das macht es schwierig zu untersuchen, ob CookiePlus nur ein kleines Plugin oder die nächste bedeutende Nutzlast heruntergeladen hat, um den Computer vollends zu verseuchen. Die Analyse von Kaspersky ergab, dass der Schädling anscheinend noch aktiv entwickelt wird, was bedeutet, dass Lazarus in Zukunft weitere Plugins hinzufügen könnte.

Das ewige Hase-und-Igel-Spiel zwischen den Schlangenöl-Herstellern und staatlichen Hackern geht also auch nach DeathNote munter lustig weiter.