Die Hackergruppe Lazarus nutzt eine PDF-Datei mit Jobangeboten für Crypto.com, um eine Malware auf macOS-Rechner zu verteilen.

Eine Gruppe von Hackern unter dem Namen Lazarus nutzt eine PDF-Datei, die zahlreiche offene Jobangebote für Crypto.com enthält, um macOS-Rechner mit einer Malware zu infizieren. Apple-User sollten daher besonders wachsam bleiben, wenn sie ein Jobangebot bekommen, das einfach zu schön ist, um wahr zu sein.

Lazarus hatte bereits viele Angriffsziele

Die nordkoreanische Hackergruppe Lazarus setzt lukrative Jobangebote für Crpyto.com, eine der weltweit führenden Kryptowährungsbörsen, ein, um eine Malware an macOS-Benutzer zu verteilen. Bereits zuvor nutzten die Angreifer im Rahmen der Kampagne „Operation In(ter)ception“ eine ähnliche Herangehensweise. Dabei legten sie ihren Fokus beispielsweise auf Coinbase, wie Sicherheitsforscher von ESET im August verkündeten.

Lazarus lockt einem Bericht von SentinelOne zufolge mindestens seit 2020 immer wieder mit attraktiven Jobangeboten. Durch die Kampagne „Operation Dream Job“ hatten die Angreifer schon die Luft- und Raumfahrt- sowie die Verteidigungsindustrie im Visier. Aber auch Energieversorger standen bereits auf ihrer Abschussliste.

Doch während die Hacker früher vorwiegend Windows-Malware an ihre Opfer verteilten, haben sie es mit der neusten Kampagne auf Apples macOS abgesehen.

Ein PDF steht im Zentrum des Angriffs auf macOS-Nutzer

Im ersten Schritt locken die Hacker die macOS-Benutzer Berichten zufolge durch Phishing-Angriffe via LinkedIn. Dabei geben sie sich als Crypto.com aus und bieten lukrative Jobs an. Im Zentrum des Angriffs steht eine PDF-Datei mit dem Namen „Crypto.com_Job_Opportunities_2022_confidential.pdf„. Diese beinhaltet alle offenen Stellen bei Crypto.com auf insgesamt 26 Seiten.

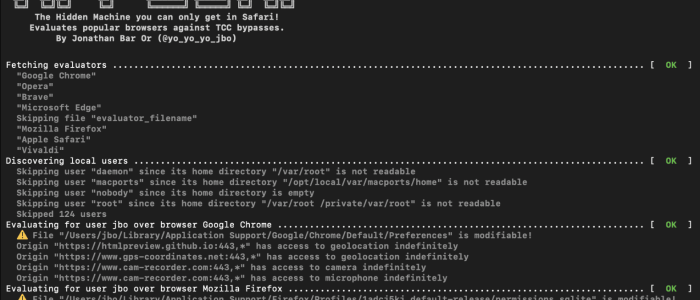

Während der macOS-Benutzer das von dem Autor „UChan“ mit MS Word 2016 erstellte PDF betrachtet, erstellt ein Mach-O-Binary im Hintergrund einen Ordner „WifiPreference“ im Bibliotheksverzeichnis. Dort werden anschließend Dateien für weitere Stufen des Angriffs abgelegt.

Im nächsten Schritt lädt die „WifiAnalyticsServ.app“ den Persistenzagenten „wifianalyticsagent„, der sich schließlich mit dem Command-and-Control-Server (C2) verbindet, um die endgültige Nutzlast, „WiFiCloudWidget„, auf den macOS-Rechner herunterzuladen. Doch dies gelang den Sicherheitsforschern nicht, da der C2-Server zum Zeitpunkt der Untersuchung offline war. Infolgedessen war auch keine weitere Analyse der Nutzlast möglich.

Wer mit macOS arbeitet, sollte bei Jobangeboten wachsam bleiben

Die bei dem Angriff eingesetzten Binärdateien sind laut SentinelOne nicht verschlüsselt, „was möglicherweise auf kurzfristige Kampagnen und/oder geringe Angst vor einer Entdeckung durch ihre Ziele hindeutet.„

„Bei den Binärdateien handelt es sich um universelle Mach-Os, die sowohl auf Intel- als auch auf M1-Apple-Silizium-Maschinen ausgeführt werden können und mit einer Ad-hoc-Signatur signiert sind, was bedeutet, dass sie Apples Gatekeeper-Prüfungen bestehen, obwohl sie nicht mit einer anerkannten Entwickleridentität verbunden sind.“

SentinelOne

Wer also in der Krypto-Branche tätig ist, mit macOS arbeitet und via LinkedIn mit hoch lukrativen Jobangeboten konfrontiert wird, sollte stets Vorsicht walten lassen. Nur ein kleiner Moment der Unachtsamkeit resultiert schnell in einem brisanten Sicherheitsleck für das gesamte Unternehmen, für das man arbeitet.