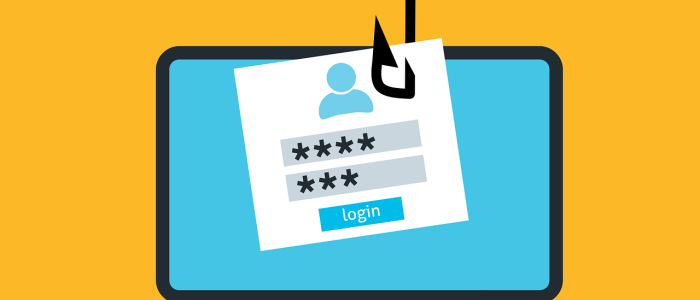

Ausgerechnet Microsoft ermöglicht es Phishern, mithilfe des Moduls WebView2 die sichere Zwei-Faktor-Authentisierung (2FA) auszutricksen.

Der anonyme Sicherheitsforscher mr.d0x führt in seinem kürzlich veröffentlichten Beitrag aus, wie man mithilfe des WebView2-Elements die Zwei-Faktor-Authentifizierung (2FA) austricksen kann. Für mehr Bequemlichkeit speichern die Websites nach einer erfolgreichen 2FA-Anmeldung die Cookies im Browser ab. Mithilfe des WebView2-Bugs können Dritte auf diese Cookies zugreifen, um selbst vollen Zugriff über den Account zu erhalten. Die Anwendung steckt im Browser Microsoft Edge.

In dem Fall würde natürlich die 2FA-Überprüfung mittels einer App oder Kurznachricht wegfallen. Manche aber nicht alle Anbieter überprüfen außerdem den verwendeten Browser. Weicht dieser von den bisher verwendeten Browsern ab, muss man die Identität zusätzlich mit dem Link in einer dafür verschickten E-Mail bestätigen. Dann hätten die Phisher größere Probleme, die Accounts zu übernehmen.

Was ist WebView2?

Nach Angaben des Herstellers ermöglicht das Microsoft Edge WebView2-Steuerelement die Einbettung von Webtechnologien (HTML, CSS und JavaScript) in native Anwendungen. Im Wesentlichen können Entwickler die WebView2-Technologie verwenden, um eine ausführbare Datei zu erstellen, die ähnlich wie ein Browser mit anderen Webanwendungen kommunizieren kann. Damit sollen Desktop-Anwendungen verbessert und mit zusätzlichen Funktionen für die Interaktion mit Webanwendungen ausgestattet werden. Soweit die Theorie. In der Praxis sieht die Welt derzeit etwas anders aus.

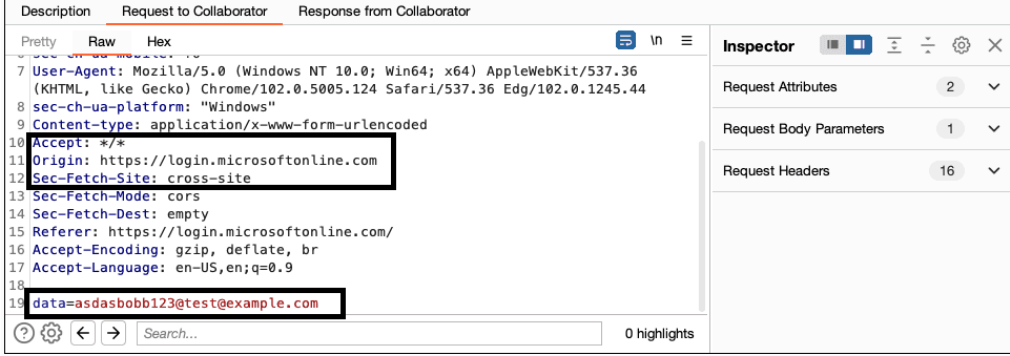

Der Hauptvorteil der Verwendung von WebView2 für Angreifer ist die reichhaltige Funktionalität. Das Modul ermöglicht es den Phishern, die Anmeldedaten und Sitzungen in Form kompletter Cookies zu übernehmen. Mit Hilfe einer eingebauten WebView2-Funktion kann JavaScript recht einfach in eine beliebige Website eingefügt werden. Das bedeutet, dass Cyberkriminelle dort einen Keylogger oder ein anderes bösartiges JavaScript einfügen können.

Ganz so einfach ist es dann doch nicht

Anschließend ist es für die Hacker recht simpel, Tastatureingaben zu protokollieren und die Cookies statt der Benutzer an Server im Internet zu schicken. Die Seite denkt dann, am anderen Ende ist der Nutzer, der sich bereits authentifiziert hat. Microsoft hat auf den WebView2 Bug bereits reagiert. Das sei ein Social Engineering-Angriff und somit nicht so wild, weil der Nutzer vorher eine schädliche Datei ausführen muss. Das stimmt zwar. Aber das ist für Cyberkriminelle wahrlich kein unüberwindbares Hindernis.

Wie kann man sich vor dem WebView2 Bug schützen?

- Das klingt trivial aber es ist wahr: Bitte kein Windows nutzen! Anderswo gibt es die Schwachstelle schlichtweg nicht!

- niemals irgendwelche ausführbare Dateien öffnen, die man per Messenger, E-Mail etc. erhalten hat

- Vorsicht auch beim Starten anderer Medien. Nicht vergessen: Auch PDF-Dokumente, Videos etc. können mitunter Schadsoftware beinhalten

- grundsätzlich keine Links öffnen, die einem unbekannt sind. Erst recht nicht, wenn man den Absender nicht kennt!

- Windows-Nutzer bitte die Antivirensoftware auf einem aktuellen Stand halten

- neue Programme nur von vertrauenswürdigen Quellen herunterladen

Fazit

Nachteilig für Phisher ist, dass das Opfer als Voraussetzung eine schädliche Datei ausgeführt haben muss. So ganz easy ist es glücklicherweise doch nicht, dass man die 2FA-Methode überlisten kann.

Cyberkriminelle können die Funktionalität der bestehenden WebView2-Anwendung übrigens noch erweitern. Dies würde beispielsweise sogar einen Fernzugriff auf fremden Rechnern ermöglichen. Bei der von mr.d0x vorgestellten Methode nutzt die Binärdatei ausschließlich die von Microsoft bereitgestellten legitimen Funktionen. Dies macht es wahrscheinlich schwieriger, von Antivirenprogrammen als Eindringling erkannt zu werden.

Wer sich für weitere Details interessiert: Die komplette Schritt-für-Schritt-Anleitung des Sicherheitsforschers kann man hier nachlesen. Eine Einführung in die Software Microsoft Edge WebView2 ist dort verfügbar.