PowerLess kann unter anderem Nutzerdaten aus der Telegram-Desktopanwendung stehlen, Screenshots anfertigen und ist sehr schwer zu entdecken.

Mit der Malware „PowerLess“ können Hacker jetzt auch Telegram-Daten stehlen, Screenshots machen und Audio aufzuzeichnen. Eine Analyse der neuen PowerLess-Variante deutet zudem darauf hin, dass sich die Angreifer beliebter Trends bedienen, um einer Entdeckung zu entgehen. Dazu gehört unter anderem die Verwendung von Archivdateien und ISO-Images.

PowerLess – eine Malware entwickelt sich weiter

PowerLess ist zwar keine uns unbekannte Malware, aber sie war noch nie so gefährlich wie jetzt. Das zeigt eine aktuelle Analyse von Check Point Research. Die iranische Hackergruppe Mint Sandstorm (auch bekannt als Phosphorus, APT35, APT42, Charming Kitten und TA453), benutzt PowerLess schon seit einiger Zeit. Allerdings war die Funktionalität der Schadsoftware bisher sehr eingeschränkt.

Eine „Educated Manticore“ genannte Gruppe von Hackern, hat nun damit begonnen, Cyber-Angriffe auf hochrangige israelische Ziele zu verüben. Die Sicherheitsexperten der israelischen Firma Check Point fanden heraus, dass die Hacker zwar auch die PowerLess-Malware verwenden. Diese hat man aber signifikant verbessert.

Educated Manticore – eine verbesserte Funktionalität erschwert die Analyse

Educated Manticore hat das Toolset der Malware durch den Einsatz selten gesehener Techniken erheblich verbessert. Dazu gehört vor allem die Verwendung von ausführbaren .NET-Dateien, die als Mixed Mode Assembly – eine Mischung aus .NET- und nativem C++-Code – aufgebaut sind. Dies erhöht die Funktionalität des Tools und erschwert eine Analyse und Entdeckung der Malware.

Die Sicherheitsexperten aus Israel sind sich sicher: „Die neue PowerLess-Nutzlast ist zwar ähnlich, aber die Lademechanismen wurden durch den Einsatz von Techniken, die in der freien Wildbahn selten anzutreffen sind, wie z.B. die Verwendung von .NET-Binärdateien, die im Mischmodus mit Assembler-Code erstellt wurden, erheblich verbessert.“

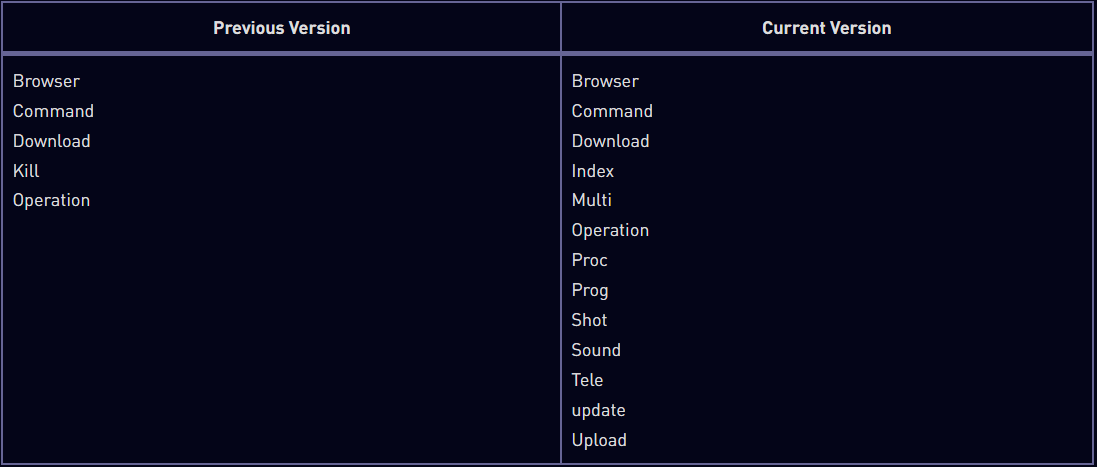

Hinzu kommt die erweiterte Funktionalität der Malware. Waren es in der ersten Version nur fünf Optionen, sind es heute mehr als doppelt so viele. Zu den neuen Funktionen gehören unter anderem die Ansicht einer Liste der installierten Programme. Aber auch eine Übersicht der laufenden Prozesse und die Anzeige einer Dateiliste. Ebenso soll das Stehlen von Nutzerdaten aus der Telegram-Desktopanwendung und das Anfertigen von Screenshots den Angreifern das Ausspionieren ihrer Opfer erleichtern.

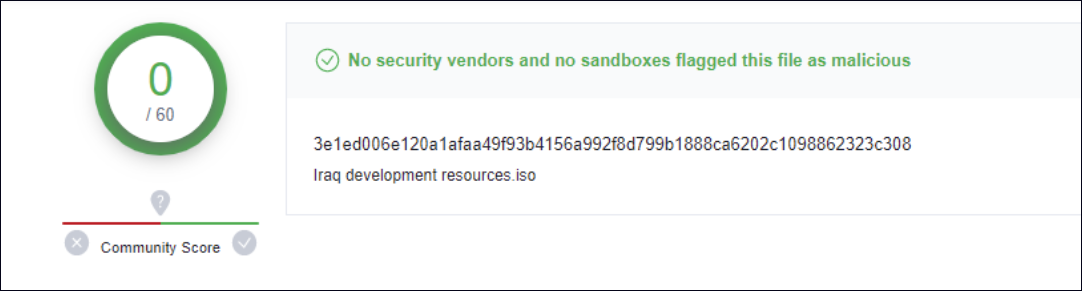

Die neu entdeckte Version von PowerLess ist höchstwahrscheinlich für Phishing-Angriffe gegen den Irak bestimmt und verwendet eine ISO-Datei, um die Infektionskette zu starten. Andere Dokumente in der ISO-Datei waren in hebräischer und arabischer Sprache. Dies lässt vermuten, dass sich die Angriffe gegen israelische Ziele richten.