Europol hat die Zerschlagung von FluBot, einer sich sehr schnell ausbreitenden Android-Malware-Variante, bekannt gegeben.

In einer internationalen Strafverfolgungsoperation, an der 11 Länder beteiligt waren, hat das European Cybercrime Center (EC3) von Europol die sogenannte FluBot-Spyware abgeschaltet. Dabei hätten sie „die kritischste Infrastruktur von Flubot nach einer komplexen technischen Untersuchung lokalisiert“. Anfang Mai gelang es der niederländischen Polizei (Politie), die Infrastruktur erfolgreich zu übernehmen, wodurch dieser Malware-Stamm inaktiv wurde. Darüber informierte Europol in einer Pressemitteilung.

An der aktuellen Maßnahme waren Australien, Belgien, Finnland, Ungarn, Irland, Spanien, Schweden, die Schweiz, die Niederlande und die Vereinigten Staaten beteiligt. Die niederländische Polizei teilte mit, durch die Server-Übernahme habe man zehntausende Opfer vom FluBot-Netzwerk getrennt. Außerdem konnte man verhindern, dass über 6,5 Millionen Spam-SMS potenzielle Opfer erreichen. Schon im März 2021 verhaftete die spanische Polizei vier Verdächtige, die damals als Schlüsselfiguren der FluBot-Operation galten, da die Malware hauptsächlich Nutzer in der Region infiziert hatte.

Die Verbreitungspause war jedoch nur von kurzer Dauer. Die Malware infizierte zahlreiche Geräte in mehreren anderen Nationen. Europol führt dazu aus:

„Da sich die Fälle über ganz Europa und Australien ausbreiten, war die internationale polizeiliche Zusammenarbeit von zentraler Bedeutung, um die kriminelle Infrastruktur von FluBot auszuschalten“.

Aktuell unterstreicht Europol jedoch, dass die FluBot-Infrastruktur unter der Kontrolle der Strafverfolgungsbehörden steht. Es wird folglich zu keiner erneuten Verbreitung kommen. EC3 informierte weiterhin, dass die Untersuchung noch andauert, um die Personen hinter dieser globalen Malware-Kampagne zu identifizieren. Verhaftungen gab es bei dieser Operation bisher noch keine.

FluBot: Sicherheitsrisiko durch SMS-Benachrichtigungen

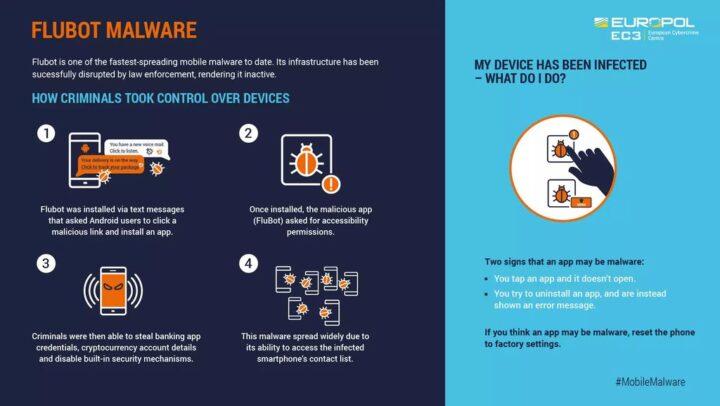

Die erstmals im Dezember 2020 entdeckte Android-Malware FluBot hat u.a. Zugangsdaten für Bank- und Kryptowährungskonten gestohlen. Ferner konnte sie auf SMS-Inhalte zugreifen und Benachrichtigungen überwachen, sodass sie Zwei-Faktor-Authentifizierung und OTP-Codes abfangen konnte. Seine schnelle Verbreitung verdankte FluBot u.a. dem Missbrauch der Kontaktliste infizierter Geräte. Damit war es der Malware möglich, über eine Vertrauensperson Kurznachrichten (SMS) an alle Kontakte zu senden.

Die Malware verbreitete sich durch Smishing. Gewöhnlich erhielt ein Smartphone-Nutzer dabei zunächst eine unscheinbare SMS. Diese konnte vorgeblich beispielsweise von einem seriös wirkenden Versanddienst, wie DHL oder FedEx, ausgehen. Die Nachricht bezog sich auf eine angebliche Paketsendung und enthielt einen Link, der weitere Details versprach oder über den sich eine vorgetäuschte Lieferung verfolgen ließ. Der Inhalt der SMS-Nachricht konnte variieren.

Malware verlangt nach umfassenden Zugriffsrechten

Durch einen Klick auf einen beigefügten Phishing-Link erfolgte eine Weiterleitung auf eine gefälschte Website. Damit wurde der Download für die FluBot-Malware initiiert. Danach startete FluBot und informierte das Opfer, dass weitere Aktionen erforderlich seien, um die Anwendung auszuführen. Die Entwickler setzten offenbar darauf, dass es für Laien oftmals schwer zu erkennen ist, was sie der Software durch bestimmte Freigaben erlauben.

Einmal installiert und mit allen nötigen Berechtigungen ausgestattet, konnte FluBot jede geöffnete Anwendung überwachen. Sobald die Malware eine der anvisierten Apps erkannt hat, begann der Informationsdiebstahl. Dazu nutzte FluBot ein gefälschtes Overlay auf dem Bildschirm und verleitete den Nutzer zum Eingeben seiner Anmeldedaten, die dann an die Cyber-Kriminellen hinter der Malware geschickt wurden. Auch der Diebstahl von Kreditkarteninformationen war durch eine gefälschte Google-Verification-Site möglich.

Europol schlägt möglichen Opfern vor, man solle das eigene Gerät einem Werksreset unterziehen, um die Infektion zu beheben.