Sicherheit von Bitwarden auf dem Prüfstand: Angreifer können die Autofill-Funktion missbrauchen, um Deine Zugangsdaten zu stehlen.

Wer die Autofill-Funktion von Bitwarden nutzt, beeinträchtigt die Sicherheit seiner im Tresor gespeicherten Passwörter. Denn durch einen gezielten Missbrauch von Iframes oder einer Subdomain der besuchten Webseite können Angreifer der Software Zugangsdaten ihrer Benutzer entlocken.

Bitwarden will Zugangsdaten in Sicherheit bringen

Die Sicherheit der Autofill-Funktion des Open-Source-Passwortmanagers Bitwarden lässt Analysten von Flashpoint zufolge offenbar zu wünschen übrig. Folglich soll es Angreifern möglich sein, durch in vertrauenswürdige Webseiten eingebettete Iframes Anmeldeinformationen der Besucher zu stehlen.

Durch eine Webbrowser-Erweiterung erlaubt Bitwarden seinen Anwendern, ihre Zugangsdaten für verschiedene Online-Dienste in einem verschlüsselten Tresor abzulegen. Sobald das Tool den Besuch einer Webseite erkennt, für die der Benutzer Anmeldeinformationen gespeichert hat, bietet es ihm an, die Daten automatisch in die dafür vorgesehenen Textfelder einzutragen.

Sicherheit beeinträchtigt: Autofill lässt Bitwarden Passwörter ausspucken

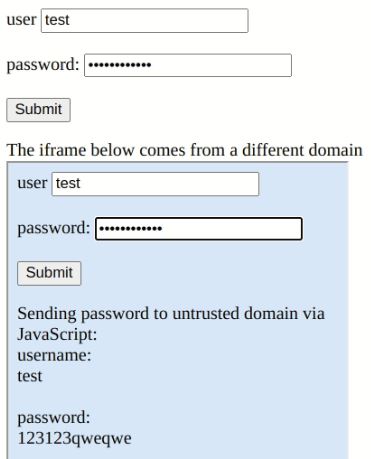

iFrame eingetragene Zugangsdaten

(Quelle: Flashpoint)

Diese Autofill-Funktion ist zwar standardmäßig deaktiviert, sie kommt jedoch aus Bequemlichkeit nicht gerade selten zum Einsatz. Und wie die auf Sicherheit getrimmten Forscher von Flashpoint feststellten, füllt die Bitwarden-Erweiterung dabei auch Formulare in eingebetteten Iframes aus. Selbst dann, wenn diese von einer externen Domain stammen.

Folglich lassen sich über einen Iframe Zugangsdaten abgreifen und “ohne weitere Interaktion des Benutzers an einen Remote-Server weiterleiten”.

Hinzu kommt die Tatsache, dass die Bitwarden-Erweiterung die Autofill-Funktion auch auf Subdomains anwendet, was die Sicherheit zusätzlich beeinträchtigt.

Hostet also ein Angreifer eine Phishing-Seite unter einer Subdomain, zu deren Basisdomain ein Benutzer Zugangsdaten im Passwort-Tresor gespeichert hat, so gibt das Tool automatisch die Anmeldeinformationen preis.

“Wenn ein Unternehmen beispielsweise eine Anmeldeseite unter https://logins.company.tld hat und Benutzern erlaubt, Inhalte unter https://<Kundenname>.company.tld zu hosten, können diese Benutzer Anmeldedaten aus den Bitwarden-Erweiterungen stehlen.”

Flashpoint

Zwar sei eine solche Konstellation nicht gerade häufig anzutreffen. Einige Hosting-Dienste erlauben es ihren Benutzern jedoch, Inhalte kostenlos unter einer Subdomain zu hosten. Hier sei als prominentes Beispiel auf GitHub Pages verwiesen.

It’s not a bug, it’s a feature

Bitwarden selbst ist sich des Problems durchaus bewusst und sieht dies gewiss nicht als Sicherheitslücke in seiner Software an. Ganz im Gegenteil: Das Unternehmen warnt in seiner Dokumentation ausdrücklich davor, dass der Einsatz der Autofill-Funktion der Bitwarden-Erweiterung die Sicherheit der Anmeldedaten beeinträchtigt.

Die Gefahr ist dem Unternehmen mindestens seit November 2018 bekannt, da sie schon damals im Rahmen eines Sicherheitsberichtes Erwähnung fand. Dennoch entschied sich der Entwickler bewusst dafür, lediglich die Warnung in seine Dokumentation aufzunehmen.

“Bitwarden akzeptiert das automatische Ausfüllen von Iframes, weil viele beliebte Websites dieses Modell verwenden, zum Beispiel verwendet http://icloud.com einen Iframe von http://apple.com“, ließ das Unternehmen gegenüber BleepingComputer verlauten.

Dennoch versprach Bitwarden infolge des Flashpoint-Berichtes zumindest die Problematik mit den Subdomains in Angriff zu nehmen, um die Sicherheit seiner Software mit einem zukünftigen Update zu verbessern.