In einer Kampagne griff die Hackergruppe Lazarus Energieversorger um den ganzen Globus an, um Zugriff auf die Systeme zu erhalten.

Einleitung

Laut Cisco Talos geht es der Hackergruppe Lazarus darum, Organisationen zu infiltrieren, um langzeitlichen Zugriff auf deren Systeme zu erhalten und so Daten zu gelangen, an welchen Nordkorea interessiert ist.

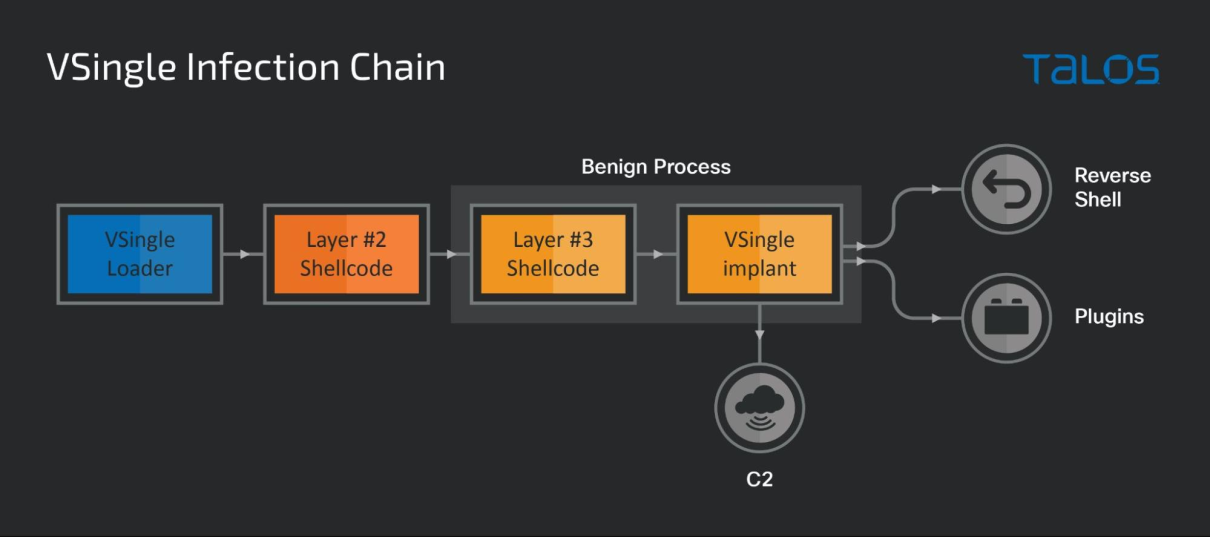

Dieses Frühjahr führte die gleiche Hackergruppe mit den Tools Preft und NukeSped Angriffe durch (lese dazu auch unseren früheren Artikel: Hack auf Horizon Bridge), während sie für die neueren Angriffe neue Tools: VSingle und YamaBot verwendeten. VSingle ist ein HTTP Bot, der beliebigen Code von einem remote Network ausführt und YamaBot ist ein Go Programm, welches Backdoors installiert.

Ebenso setzte Lazarus einen neuen Trojaner mit remote Zugriff ein: MagicRat. Dieser besitzt zusätzliche Eigenschaften, die dazu dienen der Aufspürung zu entgehen und weitere Payloads in das infizierte System zu laden. Das gibt Lazarus die Möglichkeit, unentdeckt elementare Systeme zu infiltrieren und dauerhaft zu besetzen.

In der Mitte dieses Jahres legte das US-Außenministerium 10 Millionen $ Dollar für Hinweise zum Hacker-Kollektiv aus: Lazarus: 10 Millionen $ Belohnung versprochen.

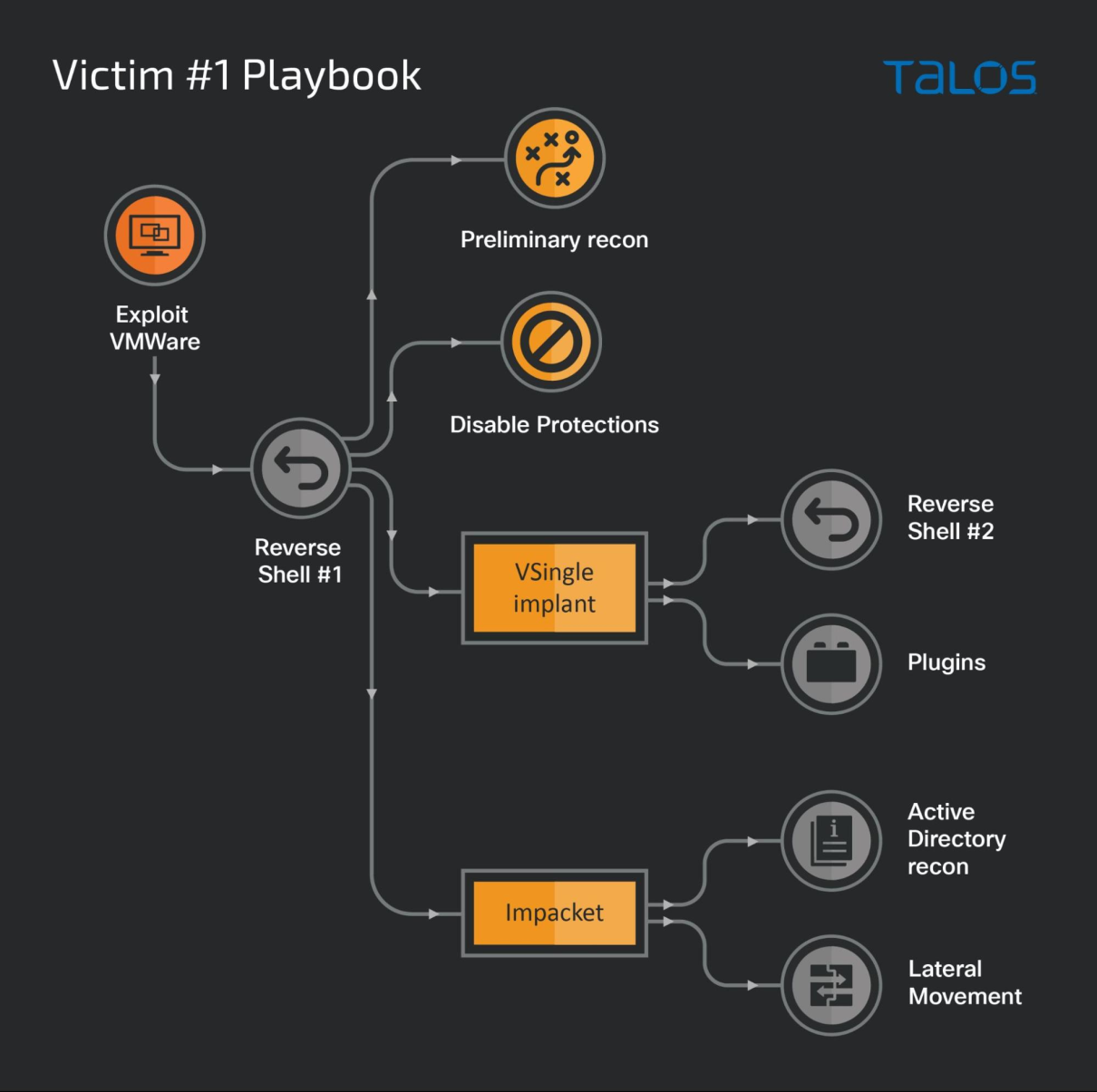

Angriffsmuster von Lazarus

Es gibt verschiedene Methoden der Angreifer, folgend werfen wir ein Licht auf zwei von diesen Methoden:

Angriffskette: Nutzung von VSingle

Nutzung von MagicRat mit VSingle

In beiden Fällen nutzt die Hackergruppe Lazarus Schwachstellen in Programmen aus, gelangt so in das System und installiert darauf folgend Backdoors und weitere Malware, um das System unbemerkt auszunehmen.

VSingle in der Angriffskette

Der erste Zugriff erfolgt durch Schwachstellen in VMware, um dann den Angreifern schlussendlich dauerhaften Zugriff zu geben und somit Ziele der nordkoreanischen Regierung zu verfolgen.

Ein Beispiel ist die Art der Nutzung von VSingle: Die Angreifer konnten Aufklärung, Exfiltration und manuelles Einrichten von Hintertüren durchführen und so Verständnis über das angegriffene System erlangen.

MagicRat: der Neuankömmling von Lazarus

MagicRat ist eine neue Malware, welche in C++ geschrieben wurde und in Klassen der Qt Framework lebt. Das ist anscheinend mit Absicht so gewählt, um Menschen, KI und heuristische Analysen zu täuschen. Denn Qt Framework ist eigentlich für grafische Benutzeroberflächen gedacht, allerdings besitzt MagicRat gar keine. Ebenso wird die neue Malware in der Datei mit dem Namen „visual.1991-06.com.microsoft_sd.kit“ in dem Pfad „ProgramDataWindowsSoftwareToolkit“ gespeichert, laut Cisco Talos. Dies soll die Malware wie eine reguläre Datei aussehen lassen und Lazarus dauerhaften Zugriff auf das System erlauben.

Dabei nutzt die Gruppe Lazarus noch weitere Tools und Taktiken, um z. Bsp. an Anmeldedaten zu gelangen, Antivirus Programme auszuschalten und sogar die Spuren ihres Angriffes im Nachhinein zu entfernen.

Diese News wurden in dem englischen Artikel: https://thehackernews.com gefunden.

Der ursprüngliche Artikel der News mit vollständiger Analyse ist hier zu finden: https://blog.talosintelligence.com