Ryuk Ransomware infiziert weiterhin weltweit Systeme, die US-Küstenwache gab bekannt, dass die Malware das IT-Netzwerk infiziert wurde.

Ryuk Ransomware infiziert weiterhin weltweit Systeme, die US-Küstenwache gab bekannt, dass die Malware das IT-Netzwerk einer vom Maritime Transportation Security Act (MTSA) regulierten Einrichtung zum Absturz gebracht hat.

Ryuk infiziert weltweit Systeme

Nach Angaben der USCG war der Angriffsvektor wahrscheinlich eine Phishing-E-Mail, die ein Cyberkrimineller an die Betreiber der MTSA-Anlage geschickt hat.

„Nachdem ein Mitarbeiter auf den in der E-Mail eingebetteten bösartigen Link geklickt hatte, ermöglichte die Lösegeldforderung dem Hacker den Zugriff auf wichtige Dateien des Unternehmens und verschlüsselte diese, wodurch der Zugriff der Einrichtung auf diese Dateien verhindert wurde“ – so die US-Küstenwache

Die Ryuk-Lösegeldforderung infizierte auch die IT-Systeme der Industrie, die für die Prozessabläufe entscheidend sind. Die Malware störte das gesamte IT-Netzwerk des Unternehmens, einschließlich der Kamera und der physischen Zugangskontrollsysteme. Das Unternehmen war gezwungen, den primären Betrieb der Anlagen für mehr als 30 Stunden zu unterbrechen.

„Die forensische Analyse läuft derzeit, aber der Virus, den man als „Ryuk“ identifizierte, könnte über eine E-Mail-Phishing-Kampagne in das Netzwerk der MTSA-Einrichtung gelangt sein.“

[em tweet=1210697740121968642]

Ryuk kennt keine Grenzen

Die Ryuk-Ransomware war in eine Reihe von Angriffen auf Städte, Krankenhäuser und Organisationen weltweit verwickelt. Im September haben Kriminelle die Stadt New Bedford mit der Ryuk-Ransomware infiziert. Sie zahlte jedoch kein Lösegeld von 5,3 Millionen Dollar. Im April waren die Systeme in Stuart City mit der gleichen Ransomware infiziert. Anfang März erwischte es auch Jackson County, Georgia. Ryuk legte die Systeme lahm, bis die Beamten beschlossen, ein Lösegeld von 400.000 Dollar für die Entschlüsselung zu zahlen. Kürzlich traf es auch die Stadt New Orleans.

[em tweet=1208311751369998336]

Wie arbeitet die Ransomware?

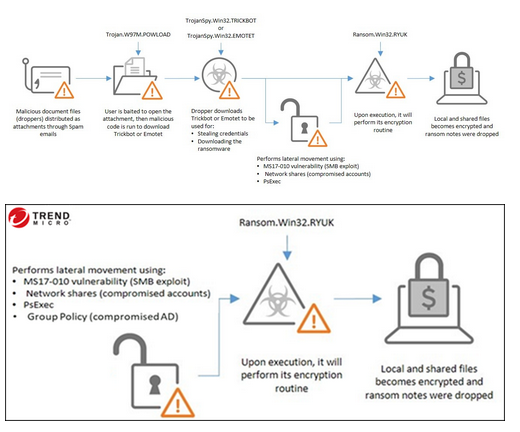

Die Malware wird über E-Mail verteilt und lädt Emotet oder Trickbot nach. Trickbot oder Emotet stehlen die Credentials auf dem System und versuchen dann über Lateral Movement die Systeme im Netzwerk zu infizieren. Dies kann durch Schwachstellen wie beispielsweise Bluekeep geschehen. Nachdem dies geschehen ist und beispielsweise eine Active-Directory infiziert wurde, wird Ryuk nachgeladen und verschlüsselt die Dateien. Der Nutzer erhält daraufhin eine Aufforderung zum Bezahlen von Lösegeld zum Entschlüsseln der Dateien.