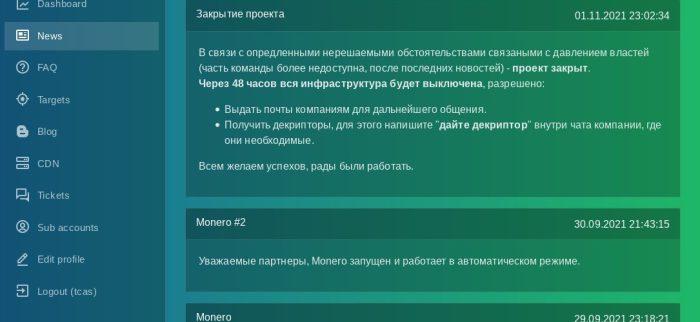

Der russische Inlandsgeheimdienst FSB gab die Verhaftung der REvil-Ramsomware-Group bekannt. Die Infrastruktur von REvil wurde neutralisiert.

Russland hat auf Ersuchen der Vereinigten Staaten eine Spezialoperation gegen die Ransomware-Group REvil durchgeführt. Der russische Inlandsgeheimdienst FSB hat in Zusammenarbeit mit der Ermittlungsabteilung des Innenministeriums Russlands und lokalen Behörden alle verbleibenden Mitglieder der Gruppe festgenommen und angeklagt. Dies teilte das PR-Zentrum des FSB am Freitag (14. Januar) mit.

Der FSB gab bekannt, sie ermittelten „die vollständige Zusammensetzung der kriminellen Vereinigung „REvil“ und die Beteiligung ihrer Mitglieder am illegalen Geldverkehr und dokumentierte die illegalen Aktivitäten“. Es gelang ihnen, die REvil-Aktivitäten vollständig einzustellen und alle 14 verbleibenden Mitglieder festzunehmen. Somit informierte der FSB, die »kriminelle Organisation existiert nicht mehr und ihre, für kriminelle Ziele genutzte Infrastruktur, ist neutralisiert«.

Die Hausdurchsuchungen fanden an 25 Adressen in den Regionen Moskau, St. Petersburg, Leningrad und Lipezk statt. Laut Berichten der russischen Nachrichtenagentur Interfax beschlagnahmten die Ermittler dabei 426 Millionen Rubel sowie Computerausrüstung, Krypto-Wallets und 20 Autos der Luxusklasse.

Die festgenommenen Mitglieder der Gruppe wurden wegen der Begehung von Straftaten gemäß Artikel 187 Teil 2 („Illegaler Umsatz von Zahlungsmitteln“) des Strafgesetzbuches der Russischen Föderation angeklagt. Die Vertreter der zuständigen US-Behörden seien bereits über die Ergebnisse der Operation informiert worden, so der FSB.

Bereits im November letzten Jahres haben Ermittler im Rahmen der Operation GoldDust Mitglieder der REvil Ransomware-Bande gefasst.

Ransomware-Group erpresste Lösegelder in Millionenhöhe

Die Ransomware REvil, auch bekannt unter Sodinokibi, trat laut Untersuchungen von McAfee Ende April 2019 zum ersten Mal in Erscheinung. Die Angreifer nutzten hier eine Sicherheitsanfälligkeit in Oracle WebLogic-Servern aus. Seither ist der Ransomware-Stamm mit dem koordinierten Angriff auf zahlreiche Gemeinden, US-Zahnarztpraxen sowie Unternehmen verbunden. Neben dem Staatstheater waren auch in Deutschland noch mehrere mittelständische Unternehmen und auch Krankenhäuser von den Erpressungen der Gruppe betroffen.

Die in Russland ansässige REvil-Bande hat infolge auch zahlreiche Angriffe auf große, globale Unternehmen verübt. Zu weiteren Opfern zählten u. a. Acer im März letzten Jahres. Vom taiwanesischen Computerhersteller forderten die Hacker eine Lösegeldzahlung in Höhe von 50 Millionen US-Dollar. Ein weiteres Opfer war JBS SA, der weltweit größte Fleischproduzent. Dieser zahlte im Juni 11 Millionen US-Dollar an REvil.

Der im Mai durchgeführte Cyberangriff auf die Pipeline Colonial führte zu Engpässen bei der Benzinversorgung in Teilen der USA. Hier flossen 4,4 Millionen Dollar an Lösegeld. Allerdings haben Ermittler den Großteil der Bitcoin-Lösegeldzahlung zurückerlangt. Immerhin 63,7 Bitcoin seien dabei wiederbeschafft worden. Ferner führten sie eine weitere Attacke auf den Softwareanbieter Kaseya im Juli 2021. Dieser Hack gilt als größter Angriff mittels REvil-Ransomware. Hierbei waren bis zu 1.500 nachgelagerte Unternehmen betroffen.

REvil agierte als Franchise-Unternehmen

REvil vermietete seine Erpressersoftware indessen auch an andere Kriminelle. Dafür kassierten sie dann Gebühren. Das Geschäftsmodell bezeichnet man als »Ransomware as a service«. Das Ransomware-as-a-Service (RaaS)-Angebot hat man als Affiliate-Service betrieben. Die Affiliates verbreiten die Malware weiter durch ständig neue Opfer und die REvil-Betreiber warten die Malware- und Zahlungsinfrastruktur.

REvil war maximal konfigurierbar und ermöglichte es den Bedienern, das Verhalten auf dem infizierten Host anzupassen. Partner erhielten 60% bis 70% der Lösegeldzahlung. REvil war ein RaaS in dem Sinne, dass eine einzelne Gruppe die Entwicklung der Ransomware betrieb und verwaltete. Den Zugriff verkauften sie an verbundene Unternehmen.