Wer den Tor Browser nutzt und dies möglichst sicher tun will, sollte diesen unverzüglich updaten! Es besteht ansonsten eine kritische Lücke.

Wer den Tor Browser nutzt und dies möglichst sicher tun will, muss diesen unverzüglich updaten! Zerodium hat vor 21 Stunden bei Twitter eine kritische Sicherheitslücke des Plug-ins NoScript veröffentlicht. Beim Tor Browser Version 7.x ist es laut Zerodium möglich, unter bestimmten Bedingungen die Identität der Nutzer aufzudecken.

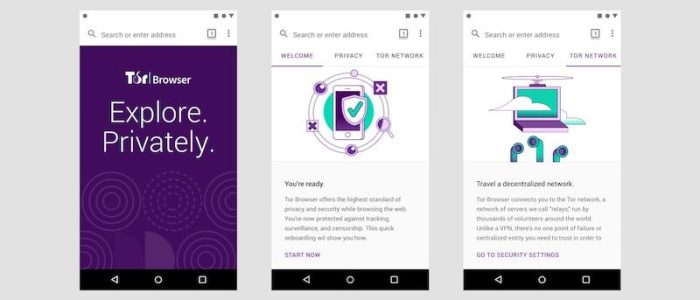

Den Tor Browser besser sofort updaten!

Das Startup Zerodium ist ein international tätiger An- und Verkäufer von kritischen Sicherheitslücken. Diesen Bug-Händler haben nach eigenen Angaben Cybersecurity-Veteranen gegründet. Nach eigenen Angaben verfügt man über eine „beispiellose Erfahrung“ in diesem Bereich. Zumindest kann man CEO Chaouki Bekrar kein mangelndes Selbstvertrauen vorwerfen.

Giorgio Maone fand kritische Sicherheitslücke

Die Browser-Erweiterung NoScript, die von Giorgio Maone für den Firefox entwickelt wird, implementieren die Entwickler bei jeder neuen Version automatisch in ihren Tor Browser. NoScript soll dafür sorgen, dass kein Java, Flash, JavaScript etc. aktiviert ist und somit kein potentiell gefährlicher Schadcode auf den Besucher-PCs eingeschleust werden kann. Und genau an dem Punkt hakt es bei den älteren Versionen. Wegen eines Bugs kann man trotz NoScript eben doch JavaScript ausführen, womit man unter bestimmten Umständen die Identität der Besucher aufdecken kann.

In Version 8.0 des Tor Browsers wurde NoScript für den Firefox Quantum implementiert. Dieser weist die Lücke nicht mehr auf. Maone hat diese Sicherheitslücke zwischenzeitlich von allen Versionen seiner Browser-Erweiterung entfernt. Interessenten können NoScript kostenlos von hier herunterladen.

In Version 8.0 des Tor Browsers wurde NoScript für den Firefox Quantum implementiert. Dieser weist die Lücke nicht mehr auf. Maone hat diese Sicherheitslücke zwischenzeitlich von allen Versionen seiner Browser-Erweiterung entfernt. Interessenten können NoScript kostenlos von hier herunterladen.

Nutzer des (ebenfalls kostenlosen) Tor Browsers sollen diesen sofort updaten, damit sie wieder sicherer sind. Wir erinnern uns. In der Informationstechnik (IT) gibt es generell keine absolute Sicherheit! Man kann sich stets nur relativ sicher fühlen. Besucher von Online-Shops im Darknet wollen aber gerade diese relative Sicherheit haben, um ihre Spuren zu verwischen.

P.S.

Wer sich für weitere Hintergründe interessiert, unser Interview mit Giorgio Maone (NoScript) kann man hier nachlesen. Maone war es auch, der seinerzeit sagte, das Rennen zwischen den Browser-Herstellern und Hackern würde wohl nie vorüber sein. Zumindest in dem Punkt darf man absolut sicher sein.

Tor Browser