Kritische Sicherheitslücke bei ebayinc.com. Bis zum 11.3. konnte man unter Ausnutzung eines Directory Traversal auf den Server zugreifen.

ebayinc.com beinhaltete bis vor kurzem eine kritische Sicherheitslücke. Bis zum 11. März 2015 war es möglich, unter Ausnutzung eines Directory Traversal auf den Webserver des eBay-Blogs zuzugreifen. Die Lücke hat Aria Akhavan von der Wiener Websec GmbH entdeckt, und dem US-Unternehmen über das hauseigene Bug Bounty Program gemeldet.

Mit über 33.500 Mitarbeitern betreibt das US-amerikanische Unternehmen eBay Inc. das weltweit größte Auktionshaus im Internet. Umso erstaunlicher ist es, dass in der Vergangenheit immer wieder diverse Sicherheitslücken bekannt wurden. Über die Anzahl der bislang nicht veröffentlichten Lücken kann nur spekuliert werden.

In diesem Fall handelte es sich um eine Arbitrary File Download Vulnerability (Directory Traversal) bei ebayinc.com, die der Wiener Datenschützer Aria Akhavan dem Unternehmen am 23.2.2015 meldete. Am 12. März wurde Akhavan mitgeteilt, die Lücke habe man geschlossen.

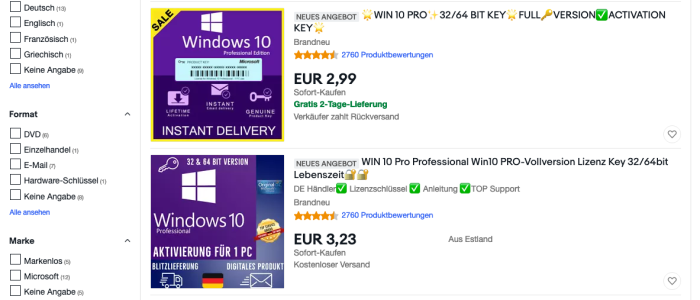

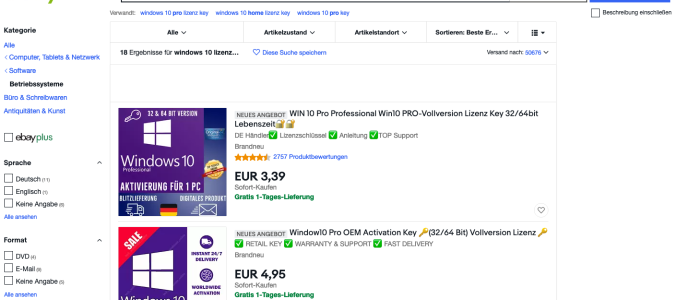

Kundendaten von eBay wahrscheinlich nicht betroffen

Matthias Ungethüm kann die Existenz der Lücke bestätigen. Allerdings kann er auch ein Stück weit Entwarnung geben. Ungethüm mutmaßt, der Webserver des Corporate Blogs habe nichts gemeinsam mit den unzähligen anderen Servern des Unternehmens. Zwar war de facto ein Vollzugriff auf die gespeicherten Daten dieses Webservers möglich. Er hält es aber für unwahrscheinlich, dass man darüber auch einen illegalen Zugang zu eBay-Kundendaten oder -Passwörtern erhalten konnte.

Für eBay wäre es allerdings gefährlich geworden, hätte ein Mitarbeiter mit entsprechenden Rechten dort das gleiche Passwort wie auf einem der anderen Server benutzt. In dem Fall hätten Cyberkriminelle die bei ebayinc.com erbeuteten Zugangsdaten auch für den Administrationslogin eines kritischen Bereiches des Online-Auktionshauses verwenden können. Für das im Jahr 1995 gegründete Unternehmen wird dies sicher nicht der letzte Zwischenfall gewesen sein. Wir werden über weitere Sicherheitslücken berichten.

Für eBay wäre es allerdings gefährlich geworden, hätte ein Mitarbeiter mit entsprechenden Rechten dort das gleiche Passwort wie auf einem der anderen Server benutzt. In dem Fall hätten Cyberkriminelle die bei ebayinc.com erbeuteten Zugangsdaten auch für den Administrationslogin eines kritischen Bereiches des Online-Auktionshauses verwenden können. Für das im Jahr 1995 gegründete Unternehmen wird dies sicher nicht der letzte Zwischenfall gewesen sein. Wir werden über weitere Sicherheitslücken berichten.

Kein Zugriff auf die Kundendaten über ebayinc.com

Ihr habt selbst einen Bug entdeckt und wisst nicht, an wen ihr euch wenden sollt? Die Firma ist informiert, reagiert aber nicht? Wir stehen Euch gerne mit Rat und Tat zur Seite. Tarnkappe.info schützt die Identität von Datenschützern, die Schäden von Unternehmen und Privatpersonen abwenden wollen!

Nehmt bitte Kontakt mit uns auf! Natürlich gerne auch anonym!

Tarnkappe.info