Das Malware-Framework Lightning befällt Linux-Rechner. Die Cybersicherheitsfirma Intezer hat Bruchstücke davon analysiert.

Sicherheitsforscher haben ein neues Malware-Framework für Linux entdeckt und Informationen über seine Bruchstücke in einer Analyse veröffentlicht. Es ist bekannt als Lightning.

„Lightning ist ein modulares Framework, das wir entdeckt haben und ein Füllhorn an Fähigkeiten mit sich bringt“, schreibt Ryan Robinson von Intezer in der technischen Analyse. Dazu gehöre das Ausführen von Plugins und die Möglichkeit, Rootkits zu installieren. Lightning könne mit dem Angreifer passiv und aktiv kommunizieren, SSH-Sitzungen auf infizierten Maschinen öffnen und sei in der Konfiguration vielseitig anpassbar.

Intezer ist ein Anbieter von Cybersicherheitsprodukten und -Dienstleistungen für Tier-1-Provider, also die größten Fische im Internet wie Deutsche Telekom oder AT&T. Letztes Jahr berichteten wir über den Golang-Wurm, den Intezer aufgespürt hat.

Die Sicherheitsforscher veröffentlichen die technische Analyse von Lightning, um anderen Sicherheitsforschern und Betroffenen zu helfen: „Wir haben nicht alle Dateien, die in dem Framework referenziert sind, und hoffen, dass diese Veröffentlichung anderen helfen wird, wenn sie andere Teile des Puzzles besitzen.“ Die Malware sei noch nicht bei Angriffen in freier Wildbahn beobachtet worden.

Ich habe für euch die technische Analyse von Lightning gelesen und fasse sie hier zusammen.

So verhält sich das Lightning Framework zur Laufzeit

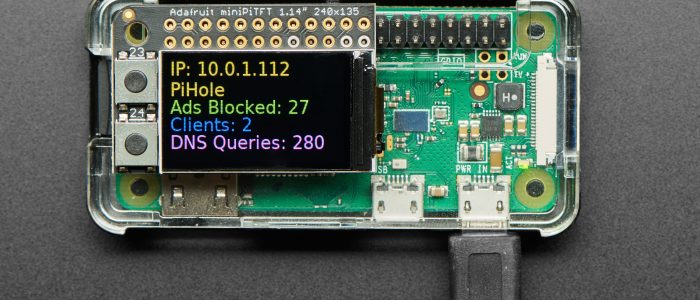

Lightning landet in Form eines Downloaders auf dem betroffenen Zielrechner, wo er sich als Passwort- und Schlüsselmanager Seahorse tarnt. Er erstellt eine global eindeutige Identifikationsnummer und sendet sie an den kontrollierenden Server. Anschließend lädt der Downloader Plugins und Module nach.

Ein Teil der Module von Lightning sind in dem System, das Intezer analysiert hat, nicht vorhanden. Da die Module aber vom Downloader aufgerufen werden, konnte Intezer wenigstens via Reverse Engineering ihre Dateinamen in Erfahrung bringen. Daraus schließen die Entdecker der Malware, dass folgende Software Teil des Frameworks sein könnte:

- Nethogs, ein Open Source-Tool, das Linux-interne Prozesse nach Bandbreite sortiert anzeigt

- iftop – ein kleines Linux-Helferlein, um die Bandbreite einer Netzwerkkarte anzuzeigen

- IPTraf – ein Monitoring Tool für verschiedene Protokolle in einem Netzwerk, darunter IGRP und OSPF – also Protokolle, die zum Routing verwendet werden

- Ein Modul namens SsHijacker – der Name lässt vermuten, dass damit eine SSH-Sitzung gekapert werden könnte

Außerdem lädt Lightnings Downloader ein Kernmodul nach, das Befehle vom Kontrollserver des Angreifers entgegennimmt und von den Plugin-Modulen ausführen lässt. Dabei tarnt sich der Prozess als Teil des Zielrechner-Kernels und läuft auch für Befehle wie ps und netstat möglicherweise unter dem Radar. Das Framework öffnet auf dem betroffenen System eine Backdoor via SSH. Es kann Informationen über das Betriebssystem sammeln und Dateien und deren Metadaten auslesen, löschen und an den Angreifer senden. Dateien können auch überschrieben werden, was eine Manipulation von Daten auf dem angegriffenen System zulässt. Die Daten an den Angreifer sendet das Framework im JSON-Format via TCP.

Was schließen wir daraus?

Insgesamt scheint das Malware Framework Lightning für Linux nicht sehr elaboriert zu sein, da es einfache und bekannte, aber auch bewährte Methoden und Schwachstellen und mutmaßlich frei verfügbare Software als Module verwendet. Es könnte gut das Werk einer Einzelperson sein. Da Lightning die Netzwerkverbindungen und auch Routingprotokolle analysieren könnte, zielt es vermutlich auf die Analyse von Firmen- und Behördennetzwerken ab. Möglicherweise mit der Absicht, sich darin weiter zu verbreiten. Aber auch Privatrechner und kleine private Netzwerke sind anfällig.

Da Linux bei Privatanwendern noch keine sehr weite Verbreitung gefunden hat, bleibt diese These fraglich. Denkbare Einsatzzwecke von Lightning wären Wirtschaftsspionage, die Vorbereitung von Ransomware-Angriffen oder das Verwischen von Spuren nach einem Hack. Betroffenen könnten aber auch inkriminierbare Daten untergeschoben werden, um sie auf altmodische Art zu erpressen oder der Polizei Anlass zu einer Hausdurchsuchung zu geben.

Intezer kündigte in der Analyse auch einen Blogbeitrag an, in dem beschrieben werden soll, wie ihr das Lightning Framework auf euren Rechnern erkennen könnt. Hoffentlich fügen sich demnächst noch weitere Teile des Puzzles zusammen. Die Tarnkappe hält euch auf dem Laufenden.