Ransomware ist eine der größten Bedrohungen. Im Jahr 2025 soll es weltweit drei Viertel aller Unternehmen treffen. Was kann man dagegen tun?

Ransomware ist heutzutage eine der größten Bedrohungen für Unternehmen. Laut Gartner werden 75 Prozent der IT-Organisationen bis 2025 von mindestens einem Ransomware-Angriff betroffen sein. Es handelt sich um eine Cyber-Pandemie. IBM schätzt, dass die durchschnittlichen Kosten eines Ransomware-Angriffs 5,13 Millionen US-Dollar betragen, was einen Anstieg von 13 Prozent gegenüber den durchschnittlichen Kosten des Vorjahres von 4,54 Millionen US-Dollar bedeutet.

Unternehmen müssen dieses drängende Problem selbst in die Hand nehmen und sich über die häufigsten Fehler und die effektivsten Strategien zur Wiederherstellung im Notfall informieren. Dieser Artikel enthält alle nützlichen Informationen zu diesem Zweck.

Die 3 Fehler in Bezug auf Ransomware, die (fast) alle Unternehmen machen

1. Nicht aktualisierte Sicherheits-Patches

Im Zusammenhang mit der Cybersicherheit ist es von größter Bedeutung, dass Patches aktualisiert werden, um Systemverletzungen zu vermeiden. Ein Patch ist ein Software-Update zur Verbesserung eines Programms. Laut Statista haben Internetnutzer im Jahr 2022 weltweit mehr als 25.000 neue IT-Sicherheitslücken und Schwachstellen (CVEs) entdeckt – die bisher höchste jährliche Zahl. Zwischen Januar und April 2023 waren es schon 7.489 entdeckte Lücken.

Die regelmäßige Aktualisierung von Sicherheitsprotokollen ist die erste Verteidigungslinie. Schon eine einzige nicht behobene Schwachstelle kann zu katastrophalen Verlusten führen. Ein Paradebeispiel dafür ist der WannaCry-Ransomware-Angriff von 2017. Ein Patch für die von der Ransomware ausgenutzte Schwachstelle existierte bereits seit mehreren Monaten. Aber viele Organisationen, darunter Teile des britischen National Health Service, versäumten es, ihn anzuwenden. Dies führte zu einem weit verbreiteten Systembruch, der erhebliche Störungen und finanzielle Verluste verursachte.

Der WannaCry-Vorfall ist eine eindringliche Erinnerung an die möglichen Folgen der Vernachlässigung regelmäßiger Sicherheitsupdates. Er unterstreicht, dass im Bereich der Cybersicherheit Vorbeugen immer besser ist als Heilen. Die regelmäßige Aktualisierung von Sicherheitsprotokollen behebt nicht nur bekannte Schwachstellen, sondern erhöht auch die allgemeine Widerstandsfähigkeit des Systems gegen neue, unbekannte Bedrohungen.

2. Unzureichende Penetrationstests

Penetrationstests sind ein Modell zur Bewertung eines Netzes oder einer Anwendung. Dabei testet man das zu untersuchende Objekt „vor Ort„. Das heißt, es wird versucht, seine Sicherheit mit einem Angriff zu durchbrechen. Der Vorteil dieser Methode besteht darin, dass sie Sie zwingt, wie ein Hacker zu denken, und Schwachstellen aufdeckt, die sonst nicht sichtbar wären. Durch die Simulation eines echten Angriffs (siehe Simulation hier) können Sie Reaktionszeiten und -fähigkeiten testen und so die Geschäftskontinuität sicherstellen.

Laut einer von Informa Tech durchgeführten Untersuchung sind Penetrationstests selbst in den größten Unternehmen unzureichend. Nur 38 % der Unternehmen mit 3.000 oder mehr Mitarbeitern testen mehr als die Hälfte ihrer Angriffsfläche. In solchen großen Unternehmen sind in der Regel über 10.000 Anlagen mit dem Internet verbunden. Allerdings werden weniger als 10 % dieser Anlagen einem Penetrationstest unterzogen. Darüber hinaus führen 45 % nur ein- oder zweimal im Jahr ähnliche Analysen durch, was dazu führt, dass die Daten des Unternehmens, einschließlich seines geistigen Eigentums, dem wachsenden Risiko potenziell zerstörerischer Ransomware ausgesetzt sind.

Ein proaktiver Sicherheitsansatz ist unerlässlich. Unternehmen sollten sich nicht nur auf Penetrationstests konzentrieren, sondern auch auf den Aufbau einer sicherheitsbewussten Kultur. Regelmäßige Schulungen, Workshops und Übungen können den Mitarbeitern helfen, Bedrohungen besser zu erkennen und darauf zu reagieren. Auf diese Weise können Unternehmen potenziellen Angreifern einen Schritt voraus sein und ihre Netze und Anwendungen wesentlich schwerer angreifbar machen.

3. Das Fehlen eines unveränderlichen Backups

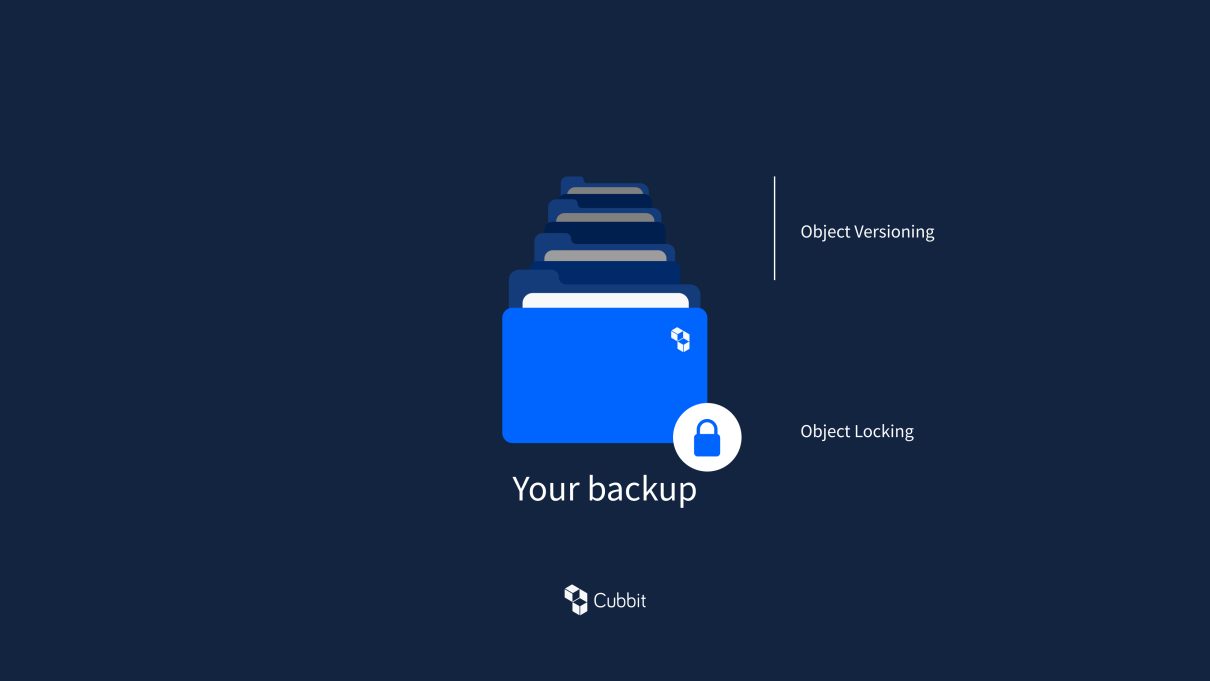

Unveränderliche Backups sind eine Form des Datenschutzes, die auf zwei Kernfunktionen des S3-Protokolls beruht: Objektsperre und Versionierung. Erstere ermöglicht es dem Benutzer, eine Sicherung für einen bestimmten Zeitraum zu sperren, so dass für den angegebenen Zeitraum keine Änderungen, Löschungen oder Modifikationen möglich sind. Letzteres ermöglicht es dem Benutzer, mehrere Versionen derselben Datei zu speichern, so dass das Opfer im Falle eines Angriffs immer die vorherige Version abrufen kann, ohne das Lösegeld zu zahlen.

Ransomware-Angriffe werden immer raffinierter und zielen inzwischen routinemäßig auf Backups ab. Laut dem Veeam 2023 Ransomware Trends Report zielen über 93 % der Ransomware-Angriffe explizit auf Backups ab, und über 3 von 4 Backup-Repositories sind von einem Ransomware-Angriff betroffen. Ohne den Schutz unveränderlicher Backups sind die Daten von Unternehmen dem Risiko ausgesetzt, von diesen böswilligen Akteuren manipuliert oder als Geiseln genommen zu werden.

Bewährte Verfahren für eine garantierte Notfallwiederherstellung

1. Befolgen Sie das Prinzip der geringsten Privilegien

Das Prinzip der geringsten Rechte (Principle of Least Privilege, PoLP) besagt, dass jedes Rechenmodul nur Zugriff auf die für seine Funktion erforderlichen Ressourcen haben sollte. Ebenso sollten Benutzer nur auf das zugreifen können, was für ihre Rolle entscheidend ist. Ein übermäßiger Zugriff birgt nicht nur Risiken, sondern vergrößert auch den Schaden, wenn ein Konto missbraucht wird.

Wie das Sprichwort sagt, ist eine Kette nur so stark wie ihr schwächstes Glied. Ebenso ist die Sicherheit eines Computersystems untrennbar mit der Wachsamkeit der Systemadministratoren verbunden.

Deshalb ist das Prinzip der geringsten Privilegien die Grundlage für eine minimale Risikoexposition. Eine der wirksamsten Schutzmaßnahmen in diesem Zusammenhang ist die Verwendung von End- und Einstiegspunkten für alle Geräte im Unternehmen. Auf diese Weise ist es möglich, einen granularen und selektiven Zugriff zu gewährleisten und den Schaden zu begrenzen. Diese Praxis ist ein Eckpfeiler bei der Verhinderung von Phishing, das derzeit zu den häufigsten Angriffsmethoden gehört und laut dem Cybersicherheitsunternehmen Proofpoint seit kurzem wieder in Mode ist.

2. Wenden Sie die 3-2-1-Backup-Regel an

Die 3-2-1-Backup-Regel ist allgemein als Grundlage für eine sichere Datenverwaltung anerkannt. Die 3-2-1-Backup-Regel wird von Veeam und allen großen Backup-Dienstleistern empfohlen:

- mindestens drei Kopien von wichtigen Daten aufzubewahren.

- auf mindestens zwei verschiedenen Medientypen.

- mindestens eine dieser Kopien sollte man außerhalb des Unternehmens aufbewahren.

Die Anwendung dieser einfachen Regel verringert die Wahrscheinlichkeit eines katastrophalen Datenverlusts erheblich. Bei jeder Kopie besteht eine gewisse Wahrscheinlichkeit, dass sie durch Abnutzung, Unfälle und unvorhergesehene Probleme beschädigt wird. Daraus folgt, dass mit zunehmender Anzahl von Kopien die Wahrscheinlichkeit, dass alle Kopien zerstört werden oder verloren gehen, proportional abnimmt.

3. Wählen Sie einen S3-Objektspeicher mit vollständiger und kontinuierlicher Wartung

Um die eigene Sicherheit zu vervollständigen, ist es am besten, sich auf einen Dienstleister zu verlassen, der über eine hohe Kompetenz in diesem Bereich verfügt. Um geeignet zu sein, muss der Anbieter in der Lage sein, eine Plattform mit den folgenden Anforderungen anzubieten:

Verlässlichkeit: Der Anbieter muss vertrauenswürdig sein. In der Kryptographie gibt es ein Sprichwort: „Don’t roll your own crypto„. Das bedeutet, dass man in der Produktion kein kryptografisches Protokoll verwenden sollte, das nicht zuvor getestet worden ist. Das gleiche Konzept gilt im Großen und Ganzen auch für die Sicherheit: Vertrauen Sie die Sicherheit von Daten und geistigem Eigentum niemals einem Anbieter an, der seine Glaubwürdigkeit nicht unter Beweis gestellt hat.

Sicherheit: Der Anbieter sollte für die Sicherheit der Plattform verantwortlich sein. Zu diesem Zweck sollte er kontinuierlich Penetrationstests für die gesamte Angriffsfläche durchführen, das Vorhandensein von Schwachstellen ständig überprüfen und spezifische Patches zum Schutz des Unternehmens implementieren und gegebenenfalls entwickeln.

Skalierbarkeit: Unabhängig davon, ob das Unternehmen eine lokale Infrastruktur, eine Cloud, IaaS oder SaaS nutzt und/oder auf Container setzt, sollte es sich auf sein Geschäft konzentrieren können, ohne dass die Datenverwaltung ein Hindernis darstellt.

Daher ist es von entscheidender Bedeutung, dass die Plattform unter allen Bedingungen skalierbar ist und die Daten nahtlos integriert werden können. Und dies unabhängig von den Lösungen, die das Unternehmen bereits einsetzt. Die Integration ist die wichtigste Voraussetzung für eine skalierbare Datenverwaltung, die gleichzeitig in Echtzeit auf Ransomware reagieren kann. Deshalb ist es wichtig, dass der angebotene Dienst ein S3-kompatibler Objektspeicher* ist, denn S3 ist das effizienteste, skalierbarste und sicherste Framework für die Datenverwaltung.

Cubbit DS3: unveränderliche Backups leicht gemacht

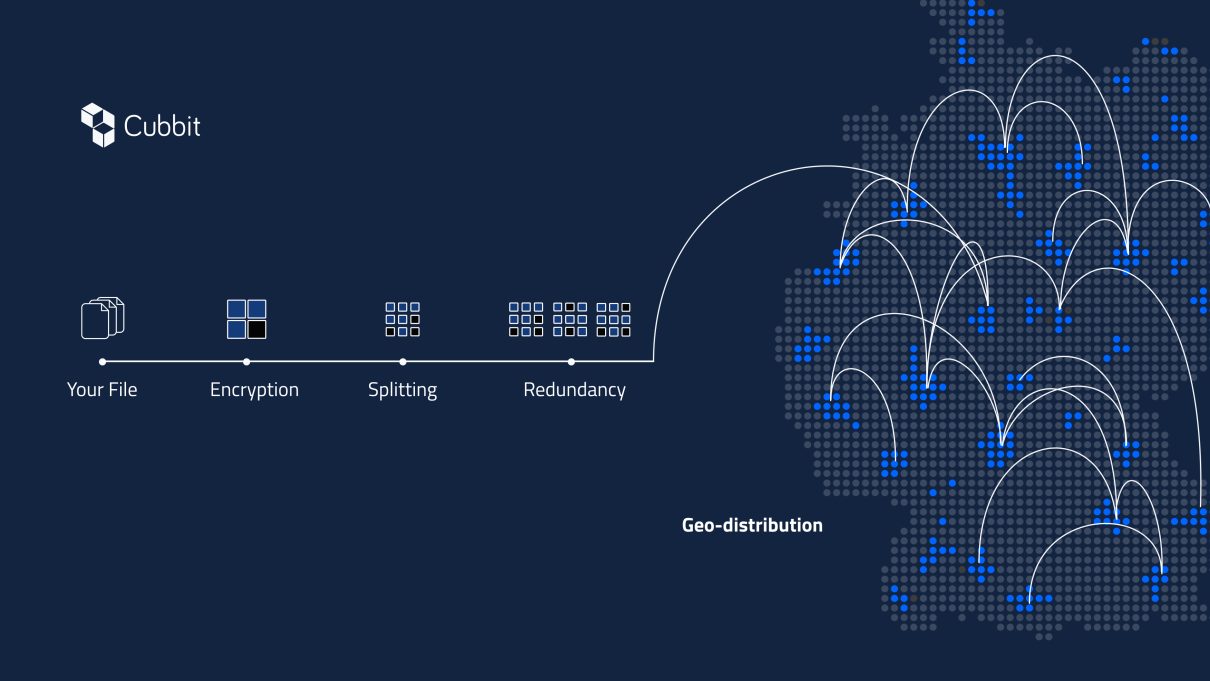

Eine neue Objektspeicherlösung ist auf dem Vormarsch: Cubbit DS3. DS3 wurde 2016 gegründet und ist Europas erster geo-distributiver Cloud-Objektspeicher. Anders als herkömmliche Cloud-Speicher verlässt sich DS3 nicht auf einige wenige zentralisierte Datenzentren. Stattdessen wird jede auf DS3 gespeicherte Datei mit AES-256 verschlüsselt, in Chunks fragmentiert, mit Reed-Solomon-Fehlerkorrekturcodes redundant gemacht und über landesweite Peer-to-Peer-Netzwerke ohne Single Point of Failure geodistribuiert.

Dieser fortschrittliche Verteilungsmechanismus erstreckt sich über mehrere Städte innerhalb eines Landes und hilft Unternehmen, alle Compliance-Kriterien (z. B. ISO und GDPR) zu erfüllen, während er gleichzeitig Datenkontrolle und eine hohe Widerstandsfähigkeit gegen Ransomware und lokale Katastrophen bietet. DS3 ist eine extrem widerstandsfähige, souveräne, S3-kompatible Cloud-Objektspeicherlösung, die man für Edge- und Multi-Cloud-Anwendungsfälle entwickelt hat.

Es ist wichtig zu wissen, dass Cubbit DS3 keine Daten irgendwo in ihrer Gesamtheit speichert. Mit anderen Worten: Es gibt keinen Server irgendwo auf der Welt, auf dem die Daten eines einzelnen Nutzers gespeichert sind. Bei Cubbit sind alle Daten von vornherein redundant. Ihr Bucket ist nämlich an mehreren Orten gleichzeitig gespeichert. Sollte ein Standort unzugänglich werden, können Sie nahtlos auf Ihre Daten zugreifen und sie sichern, was eine beispiellose Haltbarkeit und Verfügbarkeit der Daten garantiert. Darüber hinaus ist die Wiederherstellung von Daten problemlos möglich, ohne die komplizierten manuellen Bucket-Restores, die bei zentralisierten Cloud-Speichern oft erforderlich sind.

Darüber hinaus können Sie mit Cubbits einzigartiger Multi-Site Object Lock und Multi-Site Versioning einen Bucket an mehreren Standorten gleichzeitig sichern, um Ihre Arbeitslast zu reduzieren und Ihre Dateien gegen Ransomware-Bedrohungen zu schützen. Diese unübertroffene Funktion gibt es derzeit nur bei DS3, wodurch sich die Plattform im Bereich der Objektspeicherung von anderen abhebt.

Für weitere Informationen besuchen Sie die Website und starten Sie gleich Ihre kostenlose Testversion.

Wir haben für die Erstellung dieses Beitrages eine Kompensation erhalten.

(*) Alle mit einem Stern gekennzeichneten Links sind Affiliate-Links. Wenn Du über diese Links Produkte oder Abonnements kaufst, erhält Tarnkappe.info eine kleine Provision. Dir entstehen keine zusätzlichen Kosten. Wenn Du die Redaktion anderweitig finanziell unterstützen möchtest, schau doch mal auf unserer Spendenseite oder in unserem Online-Shop vorbei.