Staatliche Hacker konnten mit dem Rootkit FudModule viel Schaden anrichten, bevor Microsoft die Sicherheitslücke geschlossen hat.

Ein hoch entwickeltes Rootkit namens FudModule hat eine lange ungepatchte Sicherheitslücke in Windows ausgenutzt. Der Angriff der nordkoreanischen Hackergruppe Lazarus zeigt einmal mehr, wie verwundbar selbst moderne Betriebssysteme sein können.

Die Entdeckung: CVE-2024-38193 öffnet Tür und Tor

Eine Zero-Day-Schwachstelle ist eine Sicherheitslücke, die von Angreifern ausgenutzt wird, bevor ein Patch verfügbar ist. Die Schwachstelle CVE-2024-38193 befand sich in der Datei AFD.sys, dem Ancillary Function Driver, der für die Winsock-API in Windows zuständig ist.

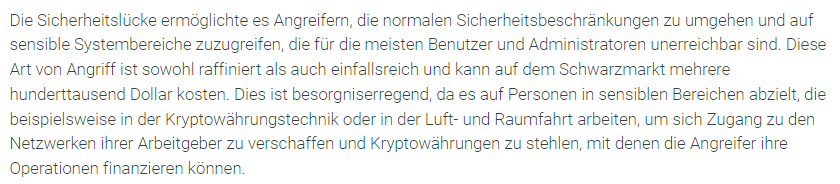

Die Sicherheitslücke ermöglichte FudModule, Systemprivilegien zu erlangen und damit die höchsten Berechtigungen im Betriebssystem zu erhalten. Dadurch konnten sie nicht autorisierten Code ausführen und auf kritische Systembereiche zugreifen, die normalerweise durch Windows-Sicherheitsmechanismen geschützt sind.

Hinter dem Angriff soll die berüchtigte Hackergruppe Lazarus stecken. Sie gilt als verlängerter Arm der nordkoreanischen Regierung und ist für ihre ausgeklügelten Cyberangriffe bekannt. In diesem Fall nutzten sie die Schwachstelle, um das Rootkit FudModule zu platzieren. Dies berichtet ars Technica in einem aktuellen Artikel.

FudModule: Der Wolf im Schafspelz

FudModule ist keine gewöhnliche Malware. Es handelt sich um ein hoch entwickeltes Rootkit, das sich tief im System verankert und gängige Sicherheitsmaßnahmen umgeht. Es wurde erstmals 2022 von AhnLab und ESET entdeckt und hat seitdem eine beunruhigende Entwicklung durchgemacht.

Das Besondere an FudModule ist seine Fähigkeit, sich über einen anfälligen Treiber in den Windows-Kernel einzuschleusen. Diese als „bring your own vulnerable driver“ bekannte Technik nutzt legitime, aber angreifbare Treiber aus, um tief in das System einzudringen.

Anfang 2024 machte Avast eine alarmierende Entdeckung. Eine neue FudModule-Variante war in der Lage, zentrale Windows-Sicherheitsfunktionen wie Endpoint Detection and Response und Protected Process Light zu umgehen. Diese Schutzmaßnahmen sollen eigentlich schädliche Aktivitäten erkennen und blockieren.

Microsoft reagiert mit Verzögerung

Trotz der frühen Meldung durch Avast dauerte es sechs Monate, bis Microsoft einen Patch zur Verfügung stellte. Diese Verzögerung gab Lazarus genügend Zeit, die Schwachstelle auszunutzen und FudModule auf zahlreichen Systemen zu installieren.

Die FudModule-Angriffe richteten sich hauptsächlich gegen Unternehmen, die in der Entwicklung von Kryptowährungen und in der Luft- und Raumfahrt tätig sind. Diese Branchen sind für Hacker besonders attraktiv, da sie Zugang zu wertvollen Daten und Vermögenswerten bieten.