Mittels Estate ließen sich per Anruf Einmal-Passcodes für SIM-Swapping oder zur Übernahme fremder Konten missbrauchen.

Ein scheinbar völlig harmloser Anruf, initiiert durch Mitglieder von Estate, könnte der Auftakt zu einem digitalen Albtraum sein. Eine Roboterstimme meldet sich mit „Hier ist das PayPal-Sicherheitsteam“. Bereits einen Augenblick später gibt das ahnungslose Opfer den genannten Sicherheitscode ein. Dieser gestattet es Cyberkriminellen, die Kontrolle über Online-Konten zu übernehmen oder Kryptowährungs-Wallets zu leeren.

Estate hat es Hunderten von Mitgliedern ermöglicht, Tausende automatisierter Anrufe zu tätigen, um Opfer dazu zu bringen, persönliche Passwörter preiszugeben, die für die Multi-Faktor-Authentifizierung unerlässlich sind. Sobald diese Zugangscodes in die Hände von Angreifern gelangten, öffneten sich für sie Türen zu Bankkonten, Kreditkarten und Online-Diensten.

Der Dienst bewarb seine Angebote als völlig legitimen Service. Einerseits ermöglichte es der Betreiber Sicherheitsexperten, die Widerstandsfähigkeit gegen Social-Engineering-Angriffe zu testen. Andererseits lassen sich die Leistungen aber auch für bösartige Cyberangriffe nutzen. Estate selbst blieb unauffällig, indem es seine Website vor Suchmaschinen verbarg und warb Mitglieder ausschließlich durch Empfehlungen.

Vangelis Stykas, Sicherheitsforscher und Chief Technology Officer bei Atropos.ai, gelangte an eine Back-End-Datenbank von Estate. Diese gewährte „einen seltenen Einblick in die Funktionsweise einer einmaligen Passcode-Abfangaktion“, wie TechCrunch exklusiv berichtet. Vangelis Stykas übergab dem Online Magazin die Estate-Datenbank zur Analyse. Ein Fehler im Code von Estate enthüllte die nicht verschlüsselte Backend-Datenbank der Website.

Estate-Datenbank legt Cybercrime-Nutzung offen

Darauf enthalten waren sensible Daten über den Betreiber der Website sowie deren Mitglieder. Gleichzeitig konnte man Protokolle einsehen über mehr als 93.000 Cyberangriffe seit dem Start der Website Mitte 2023. Die Täter griffen hierbei Opfer an, die Konten bei Amazon, Bank of America, Capital One, Chase, Coinbase, Instagram, Mastercard, PayPal, Venmo, Yahoo und vielen anderen haben.

Zudem waren die Telefonnummern der Opfer feststellbar und welches Mitglied diese wann angegriffen hat. Einige der Angriffe zielten darauf, mittels SIM-Swap-Angriffen Telefonnummern zu kapern. Eine Kampagne war entsprechend betitelt mit „ur getting sim swapped buddy“.

Aufgrund ihrer Untersuchung kommt TechCrunch zu dem Schluss:

„Estate hilft Angreifern, Sicherheitsfunktionen wie die Multi-Faktor-Authentifizierung zu umgehen, die sich auf einen Einmal-Passcode stützen, der entweder an das Telefon oder die E-Mail einer Person gesendet oder mithilfe einer Authentifizierungs-App von deren Gerät generiert wird. Gestohlene Einmal-Passcodes können Angreifern Zugang zu den Bankkonten, Kreditkarten, Krypto- und digitalen Geldbörsen und Online-Diensten eines Opfers verschaffen. Die meisten Opfer waren in den Vereinigten Staaten zu finden.“

Mit ihrem Dienst versetzte Estate ihre Mitglieder in die Lage, „Tausende von automatisierten Anrufen durchzuführen, um die Opfer zur Eingabe von Einmal-Passcodes zu verleiten“. Das Unternehmen wirbt mit perfekt auf User-Bedürfnisse zugeschnittenen, maßgeschneiderten OTP-Lösungen. Benutzerdefinierte Skripting-Optionen sollen Usern Kontrolle gewähren. TechCrunch informiert:

„Estate-Mitglieder zapfen das globale Telefonnetz an, indem sie sich als legitime Nutzer ausgeben, um Zugang zu vorgelagerten Kommunikationsanbietern zu erhalten. Einer der Anbieter war Telnyx, dessen Geschäftsführer David Casem gegenüber TechCrunch erklärte, dass das Unternehmen die Konten von Estate blockiert habe und dass eine Untersuchung im Gange sei.“

Vorgehensweise

Wie TechCrunch mitteilt, stellte Estate seinen Mitgliedern gleich nach der Anmeldung Tools zur Verfügung, mit denen sie nach den Passwörtern ihrer potenziellen Opfer suchen können. Somit stellten Einmalcodes das einzige Hindernis für das Kapern der Konten der Zielpersonen dar.

Die Tools von Estate gestatteten es den Mitgliedern zudem, maßgeschneiderte Skripte zu verwenden, die Anweisungen enthalten, um die Zielpersonen zur Herausgabe ihrer Einmal-Passwörter zu verleiten. Eine der größten Kampagnen von Estate richtete sich an ältere Opfer, in der Annahme, dass „Boomer“ eher auf unaufgeforderte Anrufe antworten würden. Die Kampagne, die etwa tausend Anrufe umfasste, stützte sich auf ein Skript, das die Cyberkriminellen über jeden Angriffsversuch informierte.

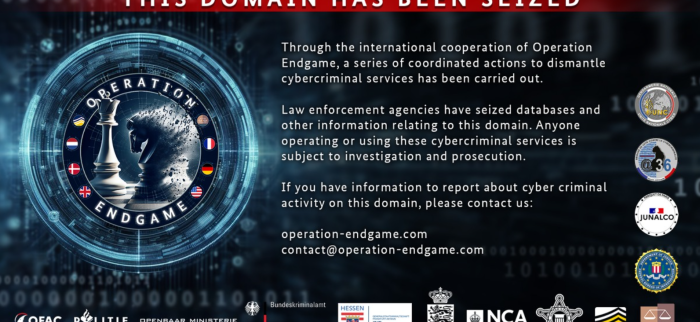

Der Admin von Estate, ein junger dänischer Programmierer, führte per E-Mail gegenüber TechCrunch aus, dass er die Website nicht mehr betreibt. Seine fehlerhafte Serverkonfiguration legte auch dessen Standort in einem Rechenzentrum in den Niederlanden offen.

Estate versprach seinen Mitgliedern Privatsphäre, zeichnete jedoch seit seiner Einführung jeden Angriff sorgfältig auf. Der Gründer hatte ferner Zugriff auf Serverprotokolle und bot so einen Echtzeitüberblick über die sämtlichen Aktivitäten auf dem Server.

Allison Nixon, Chief Research Officer bei Unit 221B, einem für die Untersuchung von Cybercrime-Gruppen bekannten Cybersicherheitsunternehmen, beschreibt diese Dienste als das „Rückgrat der kriminellen Wirtschaft“. Diese würden Cybercrime effizienter machen und den Schwächsten schaden.

„Der fehlende Teil ist, dass wir die Strafverfolgungsbehörden brauchen, um die kriminellen Akteure zu verhaften, die sich selbst zu so etwas hergeben. Junge Leute streben bewusst eine solche Karriere an, weil sie sich einreden, sie seien ’nur eine Plattform‘ und ’nicht verantwortlich für die Kriminalität‘, die durch ihr Projekt gefördert wird. […] Sie hoffen, in der Betrugsökonomie leichtes Geld zu verdienen. Es gibt Influencer, die unethische Wege des Online-Geldverdienens fördern. Die Strafverfolgungsbehörden müssen dies unterbinden.“