Wie kann man Windows-Passwörter knacken, sollte man sie verlieren? Wie gut ist Windows von innen und außen gegen solche Angriffe geschützt?

Windows ist durch Passwörter nach außen gegen neugierige Mitmenschen und nach innen gegen ebenso neugierige Mitbenutzer abgesichert. Leider passiert es ab und zu, dass jemand sein Passwort vergessen hat oder es unabsichtlich änderte, ohne sich das neue Passwort zu merken. Unbekannte Passwörter zu ermitteln ist keine große Herausforderung. Die internen Sicherheitsmechanismen von Windows sind so schlampig, dass es ziemlich einfach möglich ist, vergessene Passwörter wieder sichtbar zu machen, obwohl sie nicht im Klartext gespeichert werden, sondern als verschlüsselte Hash-Werte.

Passwörter extrahieren

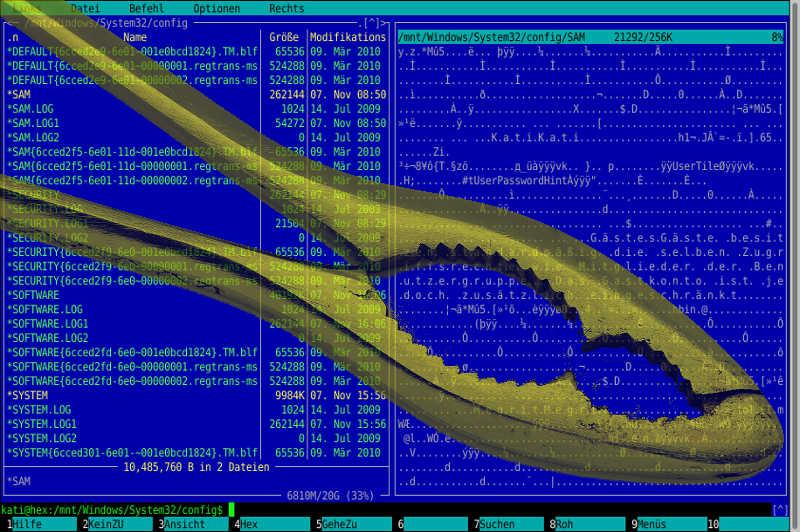

Zunächst muss man an die Hash-Werte der Windows-Passwörter herankommen. Die stecken in zwei geschützten Dateien SAM und SYSTEM, die sich im Ordern C:WindowsSystem32config befinden (siehe Beitragsbild). Wer noch Zugang zu seinem Windows hat und Programme als Administrator ausführen darf, kann zum Auslesen der Hash-Werte Tools wie pwdump verwenden, z.B. pwdump7 von der Sicherheitsfirma Openwall.

pwdump7.exe wird als Administrator in einem Kommandozeilen-Fenster (cmd.exe) ausgeführt und die Ausgabe in der Datei hash.txt gespeichert. Allerdings muss der Virenscanner abgeschaltet sein oder der Befehl in einen vor dem Virenscanner geschützten Verzeichnis durchgeführt werden. pwdump7.exe wird sonst als unerwünschte Software erkannt.

pwdump7.exe > hash.txt

Wer keinen Zugang mehr zu Windows bekommt, bootet den Computer mit einen USB-Stick, auf dem sich Knoppix-Linux befindet, das direkt von der Knoppix-Webseite heruntergeladen werden kann. Hierdurch startet man ein Linux-System. Dieses greift direkt auf die Windows-Festplatte zu. Dafür muss man sie nicht ausbauen und auch keine Inhalte auf der Festplatte verändern.

Nach dem erfolgreichen Booten des Sticks wird die C-Partition der Windows-Festplatte in /mnt eingehängt.

mount -o ro /dev//mnt

( /dev/

Anschließend werden die Dateien SAM und SYSTEM aus dem Verzeichnis /mnt/Windows/System32/config/ auf einen zweiten USB-Stick kopiert oder auch direkt auf den Knoppix-Stick.

In einem weiteren Schritt werden die Hash-Werte der Passwörter aus den Dateien SAM und SYSTEM extrahiert. Das geht unter Windows ebenfalls mit pwdump7 oder unter Linux mit einem Tool wie samdump2.

pwdump7 -s c:UsersKatiprivSAM c:UsersKatiprivSYSTEM > hash.txt

(adsbygoogle = window.adsbygoogle || []).push({});

Passwörter knacken

Wenn die verschlüsselten Passwörter in der hash.txt vorliegen, geht es an das Knacken der Hash-Werte. Dazu benötigt man Tools wie Hashcat oder John the Ripper, wobei für Hashcat unbedingt eine gute OpenCL- oder CUDA-fähige Grafikkarte von AMD, Intel oder NVidia eingebaut sein sollte. Auf einer Grafikkarte geht das Berechnen der Passwörter dank GPGPU wesentlich schneller. Allerdings bekommen unerfahrene Computerbenutzer Hashcat oft nicht zum Laufen. Für Anfänger ist John the Ripper besser geeignet. Beide Programmpakete sind in Linux-Distributionen wie Debian bereits enthalten. Windows-User können sich die Programme Hashcat oder John the Ripper kostenlos beim Hersteller holen.

Die Hashes der Windows-Passwörter sind in einem speziellen Format gespeichert, das sowohl alte LM-Hashes als auch neue NT-Hashes erfasst. LM-Hashes werden nur bis Windows-XP benutzt und sind ein sicherheitstechnischer Alptraum:

: : : :::

Die Hashwerte AAD3B435B51404EEAAD3B435B51404EE (LM-Hash) und 31D6CFE0D16AE931B73C59D7E0C089C0 (NT-Hash) kodieren eine leere Zeichenkette und bedeuten, dass die zugehörigen Passwörter nicht vergeben sind.

Je nachdem ob LM- oder NT-Hashes geknackt werden sollen, wird John the Ripper am einfachsten im Brut-Force-Modus gestartet:

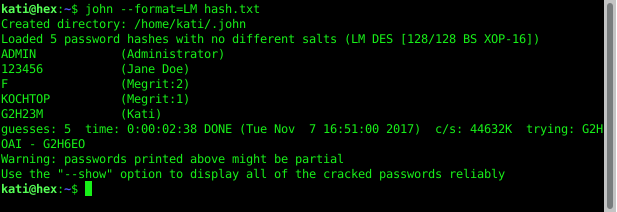

- LM-Hash: john –format=LM hash.txt

- NT-Hash: john –format=NT hash.txt

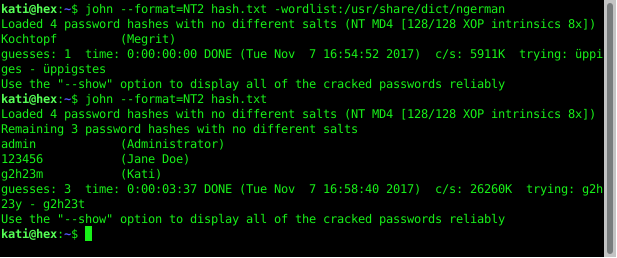

- NT-Hash (alternativ): john –format=NT2 hash.txt

Wörterbuchangriff

Zusätzlich kann eine Wortliste für einen Wörterbuchangriff angegeben werden: -wordlist:

Um Zeit zu sparen ist es sinnvoll, zunächst nach Passwörtern in der Wortliste zu suchen und in einem zweiten Durchgang die Brut-Force-Methode anzuwenden. Die Berechnung kann jetzt eine Weile dauern, je nach Anzahl, Länge und Güte der Passwörter. Irgendwann liegen die Passwörter im Klartext vor. Man speichert sie zusätzlich in der Datei john.pot unterhalb des Benutzerverzeichnisses.

Die Passwörter [admin, 123456, Kochtopf, g2h23m] von vier Windows-Konten in dieser Beispieldatei werden in relativ kurzer Zeit berechnet.

Die LM-Hashes werden in 2,5 Minuten im Brute-Force-Modus ohne Wortliste gefunden.

Die gleichen Passwörter als NT-Hashes sind stärker verschlüsselt und dauern in zwei Durchgängen mit Hilfe des Linux-Standardwörterbuchs ungefähr 3,5 Minuten.

Passwörter härten

Das Berechnen der Passwörter aus den Hashes kann man verlangsamen. Dafür muss man möglichst lange Passwörter verwenden, die auch Zahlen und Sonderzeichen enthalten und nicht in Wörterbüchern auftauchen.

Allerdings gibt es einen Trick, wie man Hashcat, John the Ripper und anderen Tools die Berechnung erschweren oder unmöglich machen kann. Derzeit erkennen diese Programme keine Umlaute, Akzentzeichen oder Spezialzeichen wie Emojis. Solche Zeichen verhindern (noch) eine erfolgreiche Entschlüsselung, weil nur 7-Bit ASCII-Zeichen zwischen 0x20 und 0x7F gesucht werden. Ein einfaches ‚ü‘ im Passwort verhindert eine Berechnung. Noch…

Weitere Anleitungen von Kati Müller:

Wie man sein WLAN gegen Hacker & andere virtuelle Einbrecher absichern kann.

Infinions RSA-Debakel erläutert

Wie man mit Apps die Privatsphäre auf einem Android Smartphone schützt.

Tarnkappe.info