REvil wurde in den letzten Jahren für Hacks auf globale Unternehmen verantwortlich gemacht. Nun müssen sich Mitglieder der Justiz stellen.

Operation GoldDust führte zu Festnahme des Kaseya-Hackers

Zwei am 4. November in Rumänien im Rahmen der Operation GoldDust festgenommene Personen werden verdächtigt, mittels Cyberangriffen mit der Ransomware Sodinokibi/REvil 5.000 Infektionen herbeigeführt zu haben. Insgesamt hätten allein die Beiden eine halbe Million Euro an Lösegeldzahlungen dabei eingenommen. Den Ukrainer, namens Yaroslav Vasinskyiuf, hat man auf Ersuchen der USA Anfang Oktober bei der Einreise nach Polen gefasst. Seine Auslieferung in die Vereinigten Staaten sei bereits beantragt. Der 22-Jährige, im Netz auch bekannt unter Rabotnik, soll gemäß FBI für den Angriff auf das in Florida ansässige Softwareunternehmen Kaseya verantwortlich sein. Dieser Hack gilt als größter Angriff mittels REvil-Ransomware. Hierbei waren bis zu 1.500 nachgelagerte Unternehmen betroffen. REvil verlangte infolge ein Lösegeld von rund 70 Millionen Euro. Bei einer Verurteilung in allen Anklagepunkten drohen Vasinskyiuf bis zu 115 Jahre Haft.REvil erpresste Lösegelder in Millionenhöhe

Die Ransomware REvil, auch bekannt unter Sodinokibi, trat laut Untersuchungen von McAfee Ende April 2019 zum ersten Mal in Erscheinung. Die Angreifer nutzten hier eine Sicherheitsanfälligkeit in Oracle WebLogic-Servern aus. Seither ist der Ransomware-Stamm mit dem koordinierten Angriff auf zahlreiche Gemeinden, US-Zahnarztpraxen sowie Unternehmen verbunden. Neben dem Staatstheater waren auch in Deutschland noch mehrere mittelständische Unternehmen und auch Krankenhäuser von den Erpressungen der Gruppe betroffen. Zu weiteren Opfern der REvil Ransomware-Gang zählen u.a. Acer im März diesen Jahres. Vom taiwanesischen Computerhersteller forderten die Hacker eine Lösegeldzahlung in Höhe von 50 Millionen US-Dollar. Ein weiteres Opfer war JBS SA, der weltweit größte Fleischproduzent. Dieser zahlte im Juni 11 Millionen US-Dollar an REvil. Der im Mai durchgeführte Cyberangriff auf die Pipeline Colonial führte zu Engpässen bei der Benzinversorgung in Teilen der USA. Hier flossen 4,4 Millionen Dollar an Lösegeld. Allerdings haben Ermittler den Großteil der Bitcoin-Lösegeldzahlung zurückerlangt. Immerhin 63,7 Bitcoin seien dabei wiederbeschafft worden. Gestern gab das DOJ bekannt, dass es gelang, weitere Vermögenswerte in Höhe von 6,1 Millionen US-Dollar von der Krypto-Handelsbörse FTX zu beschlagnahmen, die auf angebliche Lösegeldzahlungen mit der REvil-Ransomware zurückzuführen sind. Erbeutet hätte diese der 28-jährige russische Staatsbürger Yevgeniy Polyanin. Ihm wirft man vor, ca. 3.000 Ziele mit Erpressungssoftware angegriffen zu haben. Polyanin befindet sich im Ausland weiterhin auf freiem Fuß. Er sieht sich allerdings ganz ähnlichen Anklagepunkten wie Vasinskyi ausgesetzt. So soll er REvil-Ransomware-Angriffe gegen mehrere Unternehmen und Regierungsstellen in Texas seit August 2019 durchgeführt haben. Bei einer Festnahme drohen Polyanin bis zu 145 Jahre Gefängnis, berichtet thehill.Ransomware-Group-Websites plötzlich offline

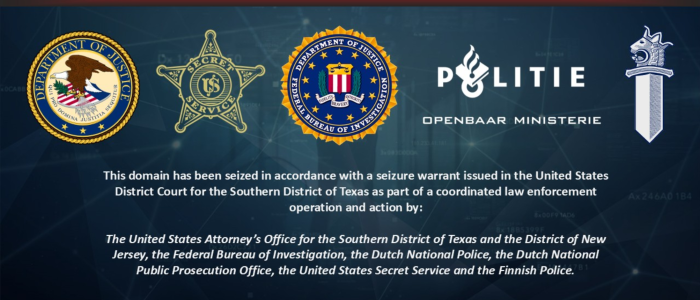

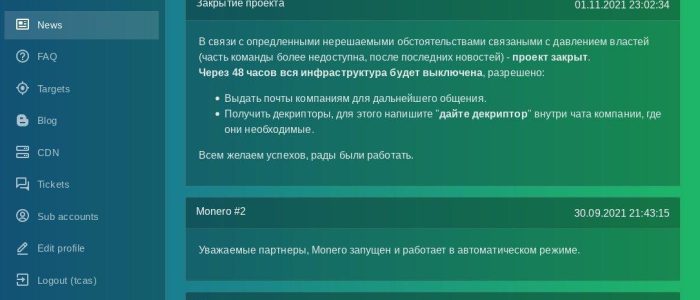

Mitte Juli ist es plötzlich still geworden um REvil. Deren Ransomware-Group-Website ging überraschend offline. Bis dahin sagte man der Ransomware-Gang nach, sie hätte mehr als 360 US-Ziele gehackt. Satte 42 Prozent aller Ransomware-Angriffe der letzten Zeit würden auf REvil zurückzuführen sein. Bereits Anfang September hieß es dann jedoch, dass die russischsprachigen Cyberkriminellen REvil einen Teil ihrer Infrastruktur wieder online gebracht haben. Offensichtlich wollten sie nach der kurzen Pause ihre Geschäfte weiter fortführen. Infolge berichtete Reuters Ende Oktober, dass die REvil-Site erneut offline wäre. Strafverfolgungsbehörden bekamen Zugriff auf deren Systeme. „Ironischerweise hat sich die bevorzugte Taktik der Bande, die Backups zu kompromittieren, gegen sie selbst gerichtet“, zitierte Reuters dabei einen Security-Experten.REvil agierte als Franchise-Unternehmen

REvil vermietet seine Erpressersoftware indessen auch an andere Kriminelle. Dafür kassierten sie dann Gebühren. Das Geschäftsmodell bezeichnet man als »Ransomware as a service«. Das Ransomware-as-a-Service (RaaS)-Angebot wird als Affiliate-Service betrieben. Die Affiliates verbreiten die Malware weiter durch ständig neue Opfer und die REvil-Betreiber warten die Malware- und Zahlungsinfrastruktur. REvil ist maximal konfigurierbar und ermöglicht es den Bedienern, das Verhalten auf dem infizierten Host anzupassen. Partner erhalten 60% bis 70% der Lösegeldzahlung. REvil ist ein RaaS in dem Sinne, dass eine einzelne Gruppe die Entwicklung der Ransomware betreibt und verwaltet. Den Zugriff verkaufen sie an verbundene Unternehmen. Die US-Regierung bietet eine Belohnung von immerhin bis zu 10 Millionen US-Dollar für Informationen, die zur Verhaftung der REvil-Führung führen, und bis zu 5 Millionen US-Dollar für Informationen über Personen, die für die Gruppe arbeiten. Entsprechend kündigte das Außenministerium aktuell an:„ein Angebot zur Belohnung für transnationale organisierte Kriminalität in Höhe von bis zu 10.000.000 US-Dollar für Informationen an, die zur Identifizierung oder zum Standort von Personen führen, die eine Schlüsselposition in der transnationalen organisierten Kriminalitätsgruppe Sodinokibi/REvil-Ransomware innehaben (22 USC §2708(b)(6)). Das Außenministerium kündigte außerdem ein Belohnungsangebot von bis zu 5.000.000 US-Dollar für Informationen an, die in einem beliebigen Land zur Festnahme und/oder Verurteilung einer Person führen, die sich zur Teilnahme an einem Ransomware-Vorfall der Sodinokibi-Variante verschwört oder versucht, daran teilzunehmen.“Tarnkappe.info