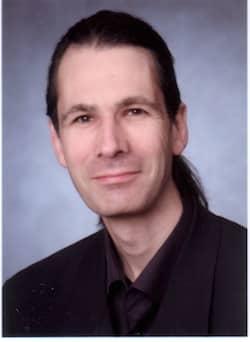

Thema Verschlüsselung: Jochim Selzer glaubt, übermäßig neugierige Geheimdienste kann man nicht mit technischen Mitteln ausbremsen.

Verschlüsselung bringt keine absolute Sicherheit

Lars Sobiraj: Wie bist Du überhaupt zum Thema Cryptopartys gekommen? Warum engagierst Du Dich in diesem Bereich? Jochim Selzer: Für Datenschutz im Allgemeinen interessiere ich mich seit dem Jahr 1983, als ich meinen ersten Computer (einen Commodore 64) bekam. Im gleichen Jahr fällte das Bundesverfassungsgericht sein Grundsatzurteil zur Volkszählung und leitete aus dem Grundgesetz das Grundrecht auf informationelle Selbstbestimmung ab. Ich begriff, dass mein neues Hobby nicht nur eine faszinierende Spielerei war, sondern reale Konsequenzen hatte. Die in den Achtzigern weit verbreitete unreflektierte Technikfeindlichkeit war mir allerdings immer suspekt. Die Chancen der damals „neue Medien“ genannten Technologie überwogen für mich immer die Risiken.

Snowden-Leaks brachten den erhofften Aufwind.

Während ich wieder einmal versuchte, ein Seminar zu praktischem Datenschutz zu organisieren, bekam ich einen Hinweis auf die gerade gestartete Cryptoparty-Initiative. Das Konzept passte ideal zu meinen Anforderungen: Nimm dir einen Raum mit ausreichender Internetversorgung, schaffe eine gemütliche Atmosphäre, lade unverbindlich Leute ein und erzähle ihnen in gemütlicher Runde, wie sie ihre Computer sowie ihre Kommunikation zumindest etwas absichern können. Die Theorie muss so einfach wie möglich sein, so lange am Ende der Veranstaltung alle ein paar sinnvolle Programme auf dem Rechner haben und wissen, wie man sie benutzt. Wenn ich die Cryptoparties nur oft genug anbiete, fiele die ermüdende Terminsuche in den Kirchengemeinden weg. Gleichzeitig müsste ich mich nicht mehr auf die Kirche beschränken, sondern könnte ein Angebot für alle schaffen. Wer Zeit hat, kommt vorbei. Das war natürlich nur einer von vielen Beweggründen. Im Arbeitskreis gegen Vorratsdatenspeicherung standen wir vor einer ähnlichen Frage: Wie schaffen wir es, neben den rechtlichen Aspekten auch praktische Tipps zum Datenschutz im Internet zu vermitteln? Der CCC wiederum hat seit seiner Gründung den Anspruch, nicht nur die eigene Klientel zu bedienen, sondern Wissen auch mit Nicht-Nerds zu teilen. Wir hatten also im Frühjahr 2013 reichlich Motivation, im Raum Köln-Bonn ein regelmäßiges Angebot zu schaffen. Als im Sommer die Snowden-Leaks bekannt wurden, bekam unser bis zu diesem Zeitpunkt in der Öffentlichkeit eher mäßig interessiert aufgenommenes Anliegen auch allgemeine Aufmerksamkeit.

Erste-Hilfe-Kurs für Privatsphäre

In der Regel dauert eine Cryptoparty etwa drei Stunden. Am Anfang steht ein maximal einstündiger Vortrag mit Möglichkeit, in der großen Runde Fragen zu stellen. Danach teilen sich die Anwesenden in Kleingruppen auf, die von jeweils einem so genannten „Crypto-Engel“ betreut werden. In der Regel geht es um die Themen Mailverschlüsselung, Datenträgerverschlüsselung, Chatverschlüsselung, Anonymisierung und Passwortverwaltung. Für jedes Thema stellen wir in der ersten Sitzung genau ein Programm vor, mit dem wir in den vergangenen Jahren die besten Erfahrungen gesammelt haben. Meistens gibt es noch viele Alternativen, aber um Verwirrung zu vermeiden, stellen wir sie erst in späteren Veranstaltungen vor. Neben den allgemeinen Cryptoparties bieten wir auch welche zu Spezialthemen an, aber das steht dann auf der Ankündigungsseite. Lars Sobiraj: Wie kommt es eigentlich, dass es so schwer ist, bei einem der Erfas des CCC als Neuling Fuß zu fassen? Ich habe selbst 2006 als freier Journalist einschlägige Erfahrungen beim ChaosDorf gemacht und war froh, als mich nach ein paar Stunden jemand netterweise bei der Hand genommen hat, weil ich sonst früher oder später schreiend weggelaufen wäre… :-)Erfas für Neue alles andere als barrierefrei

Jochim Selzer: In vielen Hackspaces ist kurzes Aufblicken vom Gerät das Überschwänglichste, was man als Begrüßung erwarten kann. Das ist nicht böse gemeint, sondern heißt einfach nur: „Es ist OK, wenn du da bist. Frag, wenn du was wissen willst, aber dräng dich nicht auf.“ Das weiß man als Außenstehender nicht und missversteht es als Ablehnung. Hackspaces sind für viele ihrer Bewohner Rückzugsorte, wo wie in Ruhe ihren Projekten nachgehen können. Gegenseitige Toleranz und Rücksichtnahme sind Grundprinzipien. So lange man den Anderen nicht zur Last fällt, hat man fast uneingeschränkte Handlungsfreiheit. Die Prämisse, einander nicht zu belästigen, führt aber auch dazu, dass man der Sicherheit halber erst einmal Distanz hält und vorsichtig auslotet, wie viel Nähe erwünscht und möglich ist. Das weiß man als Außenstehender nicht. Die meisten wollen – gerade im Chaosdorf – einmal diesen schönen Ort sehen, wo alles so bunt blinkt und de tollen 3D-Drucker stehen. Dass beim Hereinkommen nicht einmal jemand „hallo“ sagt, ist für sie verständlicherweise irritierend. Glücklicherweise gibt es gerade im Chaosdorf ein paar Hacker, die Außenstehenden bei den ersten Schritten helfen wollen. Wenn sie jemanden sehen, der offensichtlich neu im Hackspace ist, bekommen sie eine kurze Führung, bei der sie nicht nur die Gerätschaften zu sehen, sondern auch die wichtigsten Ideen hinter Hackspaces erklärt bekommen. Ich versuche das in Köln auch, weil ich mich noch gut erinnern kann, wie sehr es mir half, als ich mit dem Bochumer Labor meinen ersten Hackspace besuchte und erst einmal herumgeführt und einigen Leuten vorgestellt wurde. Lars Sobiraj: Welchen Grund haben die CCC-Mitglieder, so derart skeptisch gegenüber Außenstehen zu sein? Ist das für die Mitgliederentwicklung nicht total negativ? Oder braucht es eine solche Hürde?

CCC muss zwischen Technik und Politik ausbalancieren

Ich kenne mehrere Hackspaces, die erhebliche Schwierigkeiten bekamen, weil sie ungeprüft alles und jeden aufnahmen. Zwar hatten diese Vereine oft sehr beeindruckende Mitgliederzahlen, allerdings kamen sie schnell in Situationen, bei denen sich Leute wochenlang im Hackspace einquartierten, weil das aus moralischen Gründen irgendwie total wichtig für sie war, und da sie sich gerade in dieser entscheidenden Phase ihres Lebens befanden, konnte man ihnen auch nicht mit so banalen Dingen wie beispielsweise der Frage kommen, wann sie denn daran dächten, Mitgliedsbeiträge zu zahlen. Die Wände wurden mit Plakaten gepflastert, die zu irgendwelchen obskuren Demonstrationen aufriefen, und bei den Plenumssitzungen ging es nicht mehr darum, welches Projekt als nächstes angegangen oder wie der Space besser sauber gehalten werden kann, sondern um krude formulierte politischen Theorien, die außer denen, die ihre Behandlung lautstark einforderten, niemand kannte geschweige denn sich dafür interessierte. Die Eintrittsvoraussetzung im Kölner CCC ist entgegen landläufiger Annahme ebenso einfach wie niedrig: Wir wollen wissen, wer zu uns stößt. Dazu reicht es, sich einfach ein paar Wochen lang bei uns blicken zu lassen. In der Regel bekommt man schnell ein Gefühl, ob man zueinander passt oder nicht. Ich wüsste nicht, dass wir jemals einen Mitgliedsantrag abgelehnt haben. Es kam allerdings schon mehrfach vor, dass kaum jemand wusste, um wen es sich handelt und den Betreffenden bat, einfach noch etwas zu warten und noch ein paarmal vorbeizukommen.Endlich eine Cryptoparty mit der CDU organisieren. Damit wäre sichergestellt, dass wirklich alle Besucher begreifen, wie wichtig Daten- und Kommunikationssicherheit auch für Privatpersonen ist.

Lars Sobiraj: Bei deinem Vortrag auf dem Düsseldorfer NetzpolitikCamp hast Du erzählt, Parteien nutzen zuweilen Cryptopartys, um Werbung in eigener Sache zu machen. Ist das über ein Jahr nach Snowden noch immer so? Jochim Selzer: Gehässig gesagt: Nach Ende des Bundestagswahlkampfs wissen wir, welche Parteien sich wirklich für das Thema interessieren und welche es nur als billigen Gag betrachteten. Ohne Namen zu nennen, kenne ich in Bonn nur eine Partei, die bei der Stange geblieben ist. Eine weitere Partei bekundete Interesse, eine dritte sieht sich seit Monaten außerstande, einen Termin zu finden. Mein Ziel ist es weiterhin, eine Cryptoparty mit der CDU zu organisieren, weil ich dann wüsste, dass wirklich alle begriffen hätten, wie wichtig Daten- und Kommunikationssicherheit auch für Privatpersonen ist.

Neue Ideen können nie schaden.

Lars Sobiraj: Gibt es eine politische Partei, von der Du Dich und Deine Einstellungen vertreten siehst? Welche Entwicklung siehst Du bei der Piratenpartei? Jochim Selzer: Es gibt logischerweise Parteien, mit denen ich mich mehr als mit anderen identifiziere. Es sollte auch nicht schwierig sein, ungefähr einzuschätzen, welcher Seite des politischen Spektrums ich eher zuneige. Es gibt allerdings derzeit keine Partei, mit der ich ausreichend Übereinstimmung finde, dass ich an so etwas wie eine Mitgliedschaft dächte. Gerade die Frage der digitalen Bürgerrechte sehe ich nicht als Aufgabe einer einzelnen Partei, sondern bei allen Parteien des demokratischen Spektrums. Die Piraten sah ich im Jahr 2013 als ein faszinierendes Projekt, um neue Methoden der demokratischen Willensfindung zu entwickeln. Ich weiß nicht, ob sie derzeit noch genug personelle und politische Kraft besitzt, diese Experimente weiter zu führen. Als demokratische Partei sehe ich sie aber als Bereicherung der politischen Landschaft an. Neue Ideen können nie schaden.SMTP ist das Problem

Lars Sobiraj: Die c’t behauptet, die E-Mail-Verschlüsselung mittels PGP sei das Problem, nicht die Lösung! Wie siehst Du das? Jochim Selzer: Polemisch gesagt: SMTP ist das Problem. Es war nie auf Sicherheit ausgelegt, sondern darauf, dass die Nachricht ankommt und dass man, falls es schiefgeht, herausfinden kann, woran es lag. Aus diesem Grund schleppt jede Mail seitenweise Metadaten mit sich herum, die vielleicht in irgendwelchen Sonderfällen die Fehleranalyse erleichtern, vor allem aber Neugierigen reichlich Analysematerial liefern. So erzählt jede Mail, ob verschlüsselt oder nicht, wer sie schickt, wer sie bekommt, wann sie geschrieben wurde und welche Betreffzeile sie hat. Darüber hinaus erzählt sie oft auch noch, welches Programm zum Schreiben der Mail verwendet wurde, auf welchem Betriebssystem es lief und über welche Server die Mail auf ihrem Weg zum Ziel lief. Viele dieser Metadaten ließen sich entweder vermeiden oder wie im Fall der Betreffzeile verschlüsseln, doch dazu müsste man das zugrunde liegende Protokoll und damit auch die Mailprogramme erheblich umschreiben. Erhebliche Kompatibilitätsschwierigkeiten wären die Folge. Doch selbst wenn man die Metadaten verringern könnte, die Tatsache, wann wer wem geschrieben hat, ließe sich kaum verbergen.Meta-Daten sagen viel über einen Menschen aus

„Was soll denn an Metadaten gefährlich sein?“ Die Antwort lautet, dass es genau diese Metadaten sind, deren Sammlung vom Bundesverfassungsgericht und später vom EuGH mit erheblichen Auflagen versehen wurde, weil man oft genug gar nicht einmal wissen muss, worüber genau Leute gesprochen haben. Es reicht völlig aus, zu wissen, wann sie miteinander sprachen. Der frühere Bundesminister Friedrich stolperte allein über die Tatsache, dass er im Verlauf der Edathy-Affäre mit dem SPD-Fraktionschef telefoniert hat. Der Verdacht, dass er im Verlauf des Gesprächs Informationen verraten haben könnte, welche die Arbeit der Ermittlungsbehörden erheblich behinderten und zur Vernichtung von Beweismaterial führten, reichte aus, um ihn zum Rücktritt zu zwingen. Insgesamt lässt sich das gesellschaftliche Problem übergriffiger Geheimdienste und Wirtschaftsunternehmen mit technischen Mitteln nur begrenzt in den Griff bekommen. Die Lösung heißt nicht GPG oder SSL, sondern demokratische Kontrolle.Nur ein paar Nerds verschlüsseln ihre E-Mails. Wir brauchen massentaugliche Lösungen!

Lars Sobiraj: Seit Anfang 2015 ist die Finanzierung von GnuPG dank Crowdfunding gesichert. Ist das etwa langfristig die Lösung des Problems? Wenn nicht, was wäre denn die Lösung? Jochim Selzer: GPG ist ein über Jahre gereiftes, verlässliches Werkzeug. So lange wir keine Alternative zur E-Mail haben, ist es allemal besser, wenigstens das zu verschlüsseln, was wir verschlüsseln können, als es gleich ganz bleiben zu lassen. Allerdings ist GPG nicht das einzige Werkzeug. Truecrypt müsste dringend von seiner restriktiven Lizenz befreit werden, was nur durch komplettes Neuschreiben möglich ist. Für iOS gibt es keine brauchbare PGP-Implementierung. Darüber hinaus ist es zwar gut, dass GPG ordentlich weiter entwickelt werden kann, aber den meisten Nutzern ist die Handhabung dieses Programms zu umständlich. Man könnte jetzt zwar argumentieren, dass Verschlüsselung komplex ist und jede Vereinfachung des Verfahrens dessen Sicherheit verringert, aber die jetzige Komplexität führt schlicht dazu, dass außerhalb der Nerdsphäre praktisch niemand Mailverschlüsselung nutzt.Kampfstern Privatica

Wir haben die Wahl, es dabei zu lassen und uns jeden Abend zu freuen, wie wahnsinnig intelligent wir doch sind, dass wir Mailverschlüsselung können und der Pöbel nicht, oder wir bauen eine benutzbare Oberfläche und leben damit, dass sie nicht perfekt ist, aber dafür wenigstens die Massen per Knopfdruck etwas mehr Sicherheit bekommen. Um das eingangs genannte Beispiel des Erste-Hilfe-Kurses zu bemühen: Wir haben die Wahl, ein paar Erlesene zu Rettungsärzten auszubilden oder Millionen Menschen zu Ersthelfern, die zwar bei weitem nicht so gut arbeiten wie die Profis, aber wenigstens die Überlebenschancen eines Unfallopfers erheblich verbessern.

Mailvelope: Browser sind ein beliebtes Angriffsziel

Lars Sobiraj: Zum Thema Mailvelope: Ist ein Browser-Plugin wirklich sicher genug, um dort meinen geheimen Schlüssel zu deponieren? Jochim Selzer: Die Frage, wie angreifbar Browser sind, ist umstritten. Prinzipiell ist der Browser ein sehr beliebtes Angriffsziel, weswegen man so wenig wie möglich sensible Daten dort ablegen sollte. Auf der anderen Seite benutzt die große Mehrheit der Mailanwender Webmail und ist nur schwer vom Nutzen eines eigenen Mailclients wie beispielsweise Thunderbird zu überzeugen. Auch hier gilt: Wenn ich die Wahl habe, ob die Leute überhaupt nicht verschlüsseln oder Mailverschlüsselung im Browser betreiben und sich der Risiken bewusst sind, finde ich wenig besser als gar nichts. Lars Sobiraj: Was hältst Du von Tutanota? Jochim Selzer: Zwar habe ich ein Konto bei Tutanota, kenne aber niemanden, der es ebenfalls nutzt. Die Idee, auch die Betreffzeile zu verschlüsseln, ist natürlich sehr gut, der Ansatz hingegen, Verschlüsselung mit einem zwischen den Kommunikationsparteien verabredeten gemeinsamen Passwort abzusichern, löst aber die Aufgabe der vertraulichen Nachrichtenübermittlung über unsichere Kanäle nicht.Lavaboom ist noch nicht quelloffen…

Lars Sobiraj: Du hast gesagt, Du hast Dir das Konzept des Kölner Startups Lavaboom zeigen lassen. Wie beurteilst Du deren Bemühungen? Wie unterscheiden sich diese Konzepte voneinander? Jochim Selzer: Lavaboom ist noch nicht quelloffen, was in meinen Augen die Einschätzung erschwert. Ansonsten waren die Lavaboom-Teammitglieder in der Lage, meine Fragen zufrieden stellend zu beantworten. Neben der fehlenden Quelloffenheit ist bei Lavaboom die Frage des Schlüsseltransports noch nicht ausreichend anwenderfreundlich gelöst. Um in der Lage zu sein, von zwei verschiedenen Rechnern aus seine verschlüsselten Mails lesen zu können, muss man von Hand die Schlüssel zwischen den Geräten kopieren. Für den Standard-Nerd dürfte sowohl klar sein, warum man die Schlüssel kopieren muss, als auch, wie das Vorgehen aussieht. Wer allerdings browserbasierte Mailverschlüsselung nutzt, weil ihm GPG mit Thunderbird und Enigmail zu umständlich ist, wird Schwierigkeiten haben. Ein wichtiges, wenn auch schwer vermeidbares Manko sind die serverseitig anfallenden Metadaten. Prinzipbedingt hat man hier nicht viel mehr als die Beteuerungen der Lavaboom-Geschäftsführer, das Datenaufkommen so gering wie möglich zu halten und die Daten so schnell wie möglich wieder zu löschen. Ohne unabhängige Audits und Prüfsiegel ist es eine reine Frage des Vertrauens, ob man das glaubt.

Wirklich schön wäre es allerdings, wenn man nach der Ankündigung im Januar endlich einmal den Dienst testen könnte. Ich warte seitdem auf die Freischaltung meiner Adressen, lege von Zeit zu Zeit auch noch neue an, aber außer freundlichen Ankündigungen, jetzt ginge es bald los, bekomme ich nichts.

Ein wichtiges, wenn auch schwer vermeidbares Manko sind die serverseitig anfallenden Metadaten. Prinzipbedingt hat man hier nicht viel mehr als die Beteuerungen der Lavaboom-Geschäftsführer, das Datenaufkommen so gering wie möglich zu halten und die Daten so schnell wie möglich wieder zu löschen. Ohne unabhängige Audits und Prüfsiegel ist es eine reine Frage des Vertrauens, ob man das glaubt.

Wirklich schön wäre es allerdings, wenn man nach der Ankündigung im Januar endlich einmal den Dienst testen könnte. Ich warte seitdem auf die Freischaltung meiner Adressen, lege von Zeit zu Zeit auch noch neue an, aber außer freundlichen Ankündigungen, jetzt ginge es bald los, bekomme ich nichts.

Verschlüsselung und die Frage nach dem Geld…

Unabhängig von diesem Mangel stellt sich bei allen Cryptomail-Gratisangeboten die Frage nach dem Finanzierungsmodell. Sollten die Firmen in Zahlungsschwierigkeiten geraten, besteht die Gefahr, dass sie ihre Kundendatenbank an irgendeinen zahlungskräftigen Fremddienstleister verkaufen, und eine Liste auf Privatsphäre bedachter Computernutzer dürfte für verschiedene Institutionen interessant sein. Ein solides Konzept, wie man sich wirtschaftlich über Wasser halten will, wäre also beruhigend. Lavaboom hofft darauf, mit Premium-Diensten ausreichend Geld zu verdienen. Das mag funktionieren, aber wenn man sieht, wie De-Mail und E-Post derzeit dastehen, ist Skepsis angebracht, ob Premium-Cryptomail ein erfolgversprechendes Konzept darstellt.Viele Programme, die noch nicht spruchreif sind

– Ein interessantes Projekt zur Anonymisierung von Kommunikation ist Bitmessage. – Pond ermöglicht verschlüsselten Chat und verhindert durch individuell ausgehandelte Passwörter Spamangriffe. – Tox versucht, eine quelloffene Alternative zu Skype zu bieten. – Jitsi erweitert den verschüsselten Jabber-Chat um Videotelefonie. – Cameonet ist ein Nachrichten-Client für die bekannten Browser, Android und iOS. Noch einmal: Diese Programme sind zum Spielen, nicht zur ernsthaften Anwendung gedacht.TrueCrypt-Verschwörungstheorien: „Die Finger von Drogen lassen, wenn man das Zeug nicht verträgt.“

Lars Sobiraj: Was hältst Du von den ganzen Verschwörungstheorien in Bezug auf TrueCrypt? Wurden die Betreiber von US-Behörden per National Security Letter zum Stillschweigen bzw. zur Aufgabe des Projekts gezwungen?

Wurde Truecrypt geknackt?

Obskure Spekulationen sind aber keine verlässlichen Tatsachen. Bisher konnte niemand einschließĺich der beiden Audit-Teams einen ernsthaften Fehler im Truecrypt-Code finden. Es ist kein Hinweis bekannt, dass es irgendjemandem gelungen ist, das Programm zu knacken. Ich kann mir allenfalls vorstellen, dass die Truecrypt-Autoren unter Druck gesetzt worden waren und daraufhin bewusst wirr die Notbremse gezogen haben. Vielleicht hatten sie aber auch einfach keine Lust und emotional überreagierend das Handtuch geworfen. Lars Sobiraj: Gibt es eigentlich mittlerweile eine offizielle Überprüfung des Sourcecodes des TrueCrypt-Nachfolgers Veracrypt? Jochim Selzer: Truecrypt wurde inzwischen komplett durchauditiert. Kleinere Mängel wurden gefunden, aber nichts, was das Programm insgesamt diskreditiert hätte. Veracrypt hat keinen Audit hinter sich. Darüber hinaus ist die Lizenzfrage bei Truecrypt ungeklärt, so dass über Veracrypt das Damoklesschwert einer Klage wegen Lizenzverletzung hängt.Festplattenverschlüsselung: Truecrypt noch immer eine gute Option

Lars Sobiraj: Mit welcher Software sollte man denn nun seine Festplatten verschlüsseln? Jochim Selzer: Bevor man Verschlüsselung gänzlich bleiben lässt, ist es immer noch besser, die bei den Betriebssystemen eingebauten Lösungen zu nutzen. Truecrypt scheint mir immer noch eine gute Option zu sein, wenn man so wie ich häufig Daten zwischen verschiedenen Betriebssystemen austauschen muss.Haben die Geheimdienste das Tor-Netzwerk unterwandert?

Lars Sobiraj: Eine offensichtlich gut informierte Leserin der Tarnkappe behauptet, mindestens zwei Drittel aller Tor-Nodes werden von Geheimdiensten betrieben oder wurden durch diese dahingehend beeinflusst, um Informationen der Nutzer des Tor-Netzwerks zu erhalten. Für wie wahrscheinlich hälst Du das? Jochim Selzer: Ich wüsste gern, auf welchen belegbaren Fakten diese Behauptung basiert. Wir wissen, dass es geheimdienstliche Versuche gab, das Gros der Exit-Nodes zu stellen. was zumindest ermöglicht, Klartextdatenströme zu analysieren und zu manipulieren. Für die meisten Zwecke sollte es reichen, von außen eine Verkehrsanalyse des Tor-Netzes anzustellen, was möglich ist, wenn man die großen Internetknotenpunkte überwacht. Ich kann zwar nicht ausschließen, dass Geheimdienste das Tor-Netz unterwandert haben, aber allzu wahrscheinlich finde ich es nicht.Niemand sollte Tor blind vertrauen!

Live-System Tails

Wer die Klippen der Tor-Client-Konfiguration umschiffen und die dauerhafte Verseuchung seines Systems durch Schadcode vermeiden will, nutzt am besten das Live-System Tails. Um die eigene IP-Adresse weiter zu verschleiern, kann man sich mit seinem System in einem Freifunk-Netz anmelden, das den gesamten Netzwerkverkehr per VPN zu einem Ausgangsknoten wie beispielsweise dem CCC Berlin tunnelt. Heruntergeladene Software sollte unbedingt mit einem anderen System auf eine korrekte Checksumme geprüft werden. Über das Tor-Netz sollte man unverschlüsselt keine Daten übertragen, die Hinweise auf die eigene Identität liefern. Idealerweise surft man per https.„Niemand zweifelt mehr ernsthaft daran, im Internet überwacht zu werden.“

Lars Sobiraj: Was glaubst Du: Hat sich seit den Snowden-Enthüllungen viel im Bewusstsein der Menschen auf der Straße verändert? Wie kann man darauf Einfluss nehmen? Ist es Gleichgültigkeit oder ein Schutzmechanismus, der das ausgeprägte Desinteresse der großen Masse erklären kann? Jochim Selzer: Zumindest die allgemeine Aufmerksamkeit hat sich geändert. Niemand zweifelt mehr ernsthaft daran, mindestens im Internet überwacht zu werden. Die meisten Menschen sind allerdings auch mit der Situation überfordert. Sie empfinden die Überwachung als so umfassend, dass sie keine Chance sehen, sich zu wehren. Das erklärt vielleicht auch, warum sich politisch so wenig geändert hat. Es sind genau die Parteien an der Macht, die vor allem in den letzten eineinhalb Jahrzehnten durch massive Grundrechtseinschränkungen auffielen und mehrfach vom Bundesverfassungsgericht in die Schranken gewiesen werden mussten.Menschenrechte als Verhandlungsgrundlage?