Wer unter Windows eine Mail mit einer IMG-Datei in einer ZIP-Datei in noch einer ZIP-Datei mit Passwort erhält... Besser einfach löschen!

Im Rahmen einer neuen Phishing-Kampagne umgehen Angreifer gezielt Windows-Sicherheitswarnungen, um die Malware QBot auf den Systemen ihrer Opfer einzuschleusen. Dabei machen sich die Hacker eine Zero-Day-Schwachstelle unter Windows 10 und höher zunutze. Ein Update von Microsoft ist noch nicht in Sicht.

Fehlerhafte Signaturen unterdrücken Sicherheitswarnungen von Windows

Eine aus dem Internet oder einem E-Mail-Anhang heruntergeladene Datei erhält von Windows ein spezielles Attribut mit dem Namen „Mark of the Web“ (MoTW). Dieses beinhaltet sicherheitsrelevante Informationen über den Ursprung der Datei. Beispielsweise ihre URL-Sicherheitszone, ihren Referrer und ihre Download-URL.

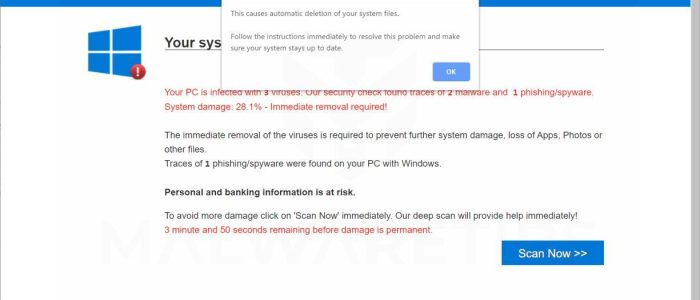

Versucht ein Benutzer eine solche Datei zu öffnen, so zeigt Windows normalerweise automatisch eine Sicherheitswarnung an. Darin weist das Betriebssystem auf potenzielle Gefahren hin, die das Ausführen von Dateien aus nicht vertrauenswürdigen Quellen nach sich ziehen kann. Erst wenn der Anwender dies bestätigt, führt das System die Datei aus.

Doch es scheint spezielle base64-kodierte Signaturblöcke zu geben, die dafür sorgen, dass Microsoft SmartScreen eine damit signierte Datei nicht erkennt. Infolgedessen erscheint auch keine MoTW-Sicherheitswarnung. Das System führt die potenziell schadhafte Datei somit unmittelbar aus.

JS-Datei in Image in Archiv in Archiv mit Passwort – Wer das entpackt…

Diese Lücke macht sich auch eine neue Phishing-Kampagne zunutze, um die QBot-Malware zu verteilen. Technische Details dazu sind in einem Artikel von BleepingComputer näher beschrieben.

Einen Teil des Problems hat Microsoft bereits am vergangenen Patchday gelöst. Denn zuvor hat Windows das MoTW-Attribut nicht korrekt auf in ISO-Images enthaltene Dateien übertragen.

Daher haben die Angreifer die Malware bevorzugt in solchen ISO-Dateien verpackt. Doch wer bereits die neuesten Windows-Updates installiert hat, ist zumindest vor dieser Gefahr mittlerweile geschützt.

Die Angreifer haben ihre Strategie infolgedessen jedoch auf die oben beschriebene Zero-Day-Schwachstelle ausgeweitet. Sie setzten neuerdings auf mit fehlerhaften Signaturen versehene JS-Dateien.

Diese kommen in einer IMG-Datei, die ihrerseits in einer ZIP-Datei in einem weiteren passwortgeschützten ZIP-Archiv verpackt ist, auf die Zielsysteme. Ein Link zu diesem Archiv landet zusammen mit einem Vorwand, dieses zu öffnen, sowie dem zugehörigen Passwort im Postfach des Opfers.

Die in der IMG-Datei enthaltene JS-Datei beinhaltet schließlich ein VB-Skript, das weitere Daten aus mitgelieferten Dateien einliest und darauf basierend eine Reihe von Befehlen ausführt. Dabei wird mitunter die Malware QBot eingeschleust. Dies geschieht aufgrund der fehlerhaften Signatur der JS-Datei ohne jegliche Sicherheitswarnung.

Durch Injektion der QBot-DLL in legitime Windows-Prozesse verhindert die Anwendung schließlich, dass das Betriebssystem die Schadsoftware erkennt.

QBot liest E-Mails und lädt bei Bedarf weitere Malware nach

Bei der Windows-Malware QBot handelt es sich um einen Malware-Dropper. Das bedeutet, dass sie primär dazu dient, beliebige andere Malware nachzuladen und Angreifern so die Tür zu einem infiltrierten System offen zu halten. Dadurch ermöglicht sie im Nachhinein beispielsweise Ransomware-Angriffe oder Datendiebstahl verschiedenen Ausmaßes.

Außerdem greift QBot im Hintergrund mitunter auf E-Mails zu, um darin enthaltene Informationen für weitere Phishing-Angriffe zu missbrauchen.

Microsoft ist spätestens seit Oktober über die Zero-Day-Lücke informiert, hat jedoch bisher kein Update bereitgestellt. Es bleibt somit zu hoffen, dass der Konzern die Schwachstelle zum nächsten Patchday im Dezember schließt. Doch leider ist das längst nicht die einzige Baustelle, an der Microsoft zu arbeiten hat.