Wenn man vor Ort eine zusätzliche Hardware nutzt, kann man mit dem WireTap-Angriff die Sicherheitsfunktion der Intel SGX-Prozessoren umgehen.

Die nun vorgestellten Forschungsergebnisse von insgesamt sieben Wissenschaftlern vom Georgia Institute of Technology und der Purdue University lassen die Sicherheit der Software Guard Extensions (SGX) in einem ganz anderen Licht erstrahlen. Intels Technologie ist dazu gedacht, Anwendungen abhörsicher innerhalb von einem sogenannten Trusted Execution Environment (TEE) auszuführen. Die kürzlich vorgestellte WireTap-Methode stellt die IT-Sicherheit dieser Technologie allerdings infrage. Einzige Einschränkung: Der Angriff ist nicht trivial und man muss zwingend vor Ort sein.

Kein WireTap-Angriff ohne zusätzliche Hardware

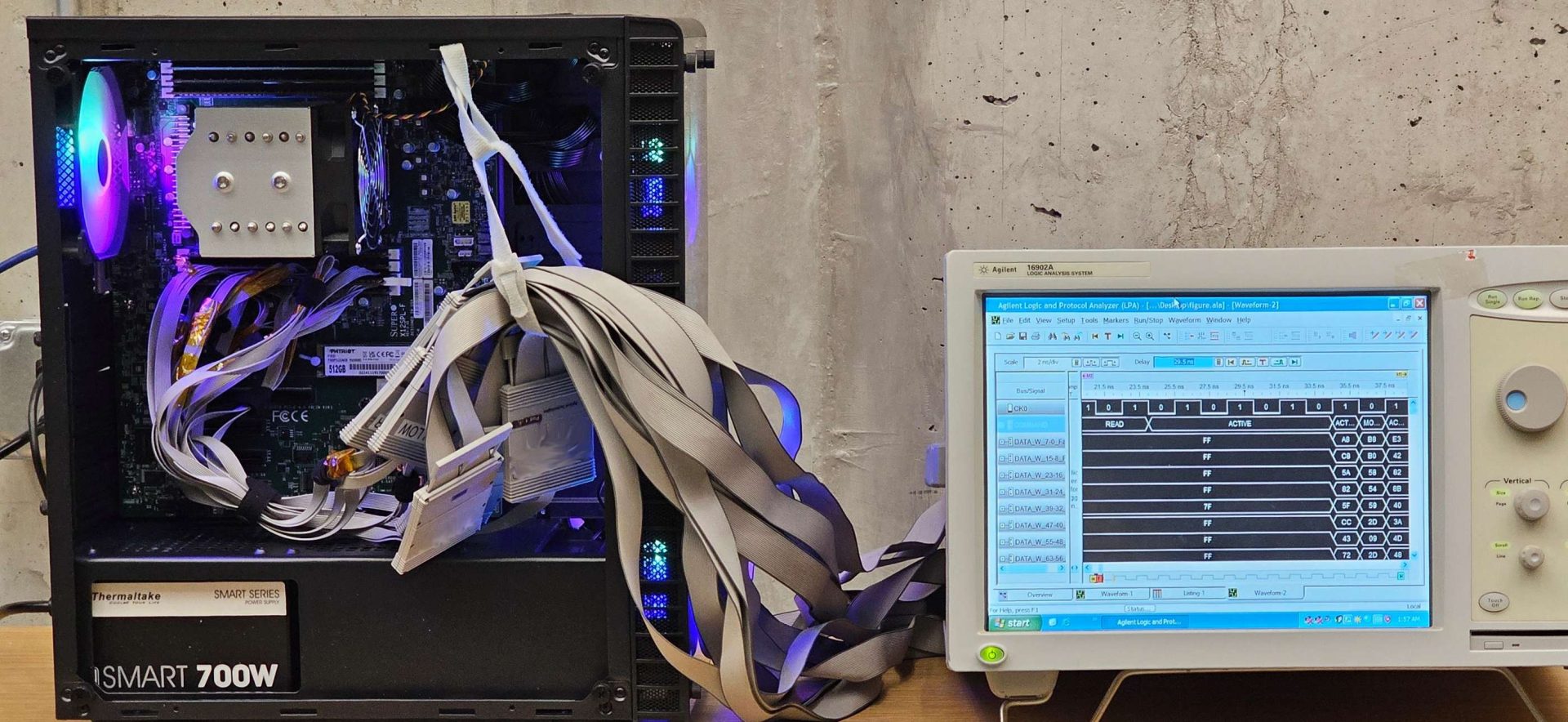

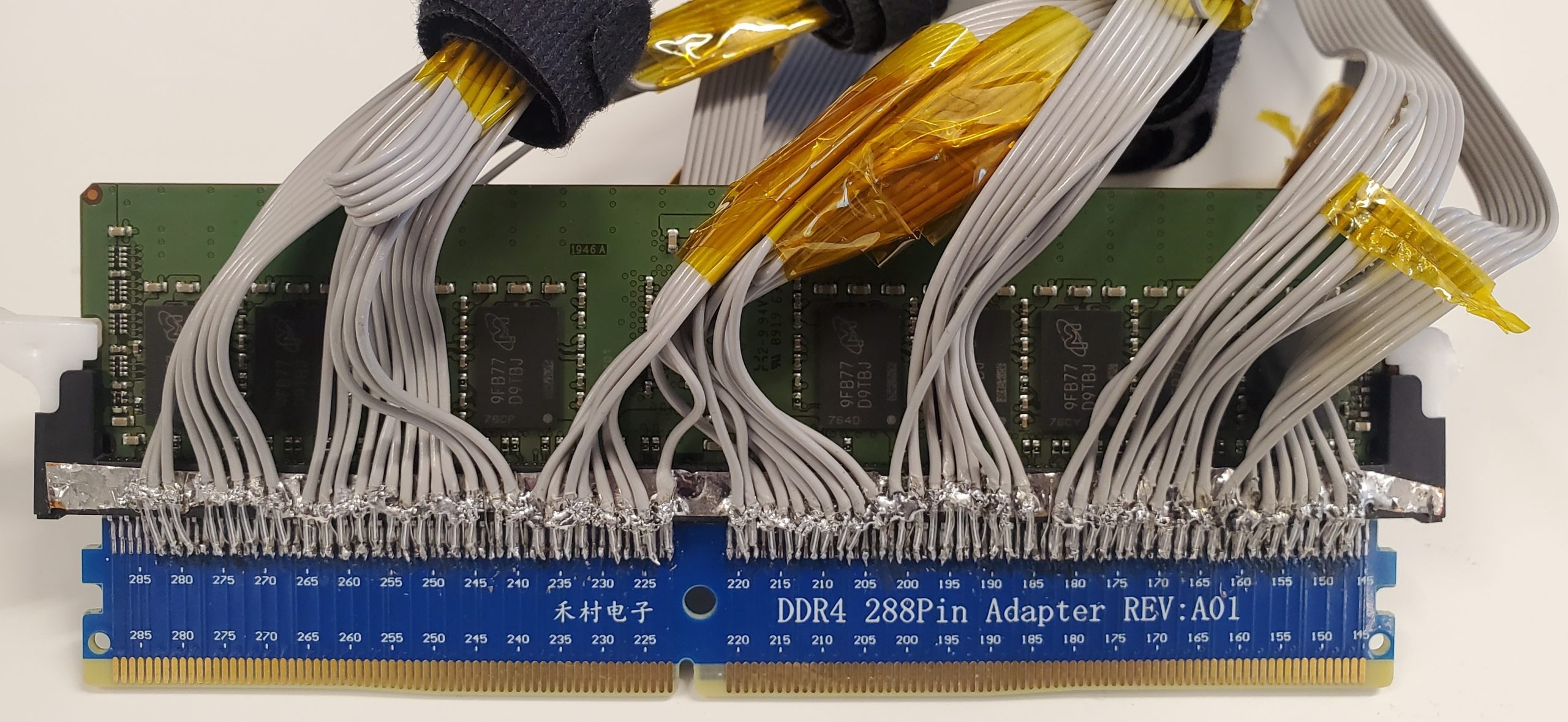

Forscher der Georgia Tech und der Purdue University haben kürzlich eine praktische Angriffsmethode namens „WireTap” vorgestellt. Mit einem zwischen der CPU und dem DDR4-Arbeitsspeicher eingesetzten Abhör-Modul (Interposer) lässt sich in Versuchsanordnungen der Signaturschlüssel der Intel-SGX-Quoting-Enklave rekonstruieren. Der Interposer kann die angeblich sicheren ECDSA-Quoting-Schlüssel sogar auslesen. Erklärung: Eine Enklave ist eine speziell geschützte Umgebung für die Ausführung von Prozessen.

Das Auslesen der Schlüssel eröffnet die Möglichkeit für gefälschte Attestierungen von Sicherheitsschlüsseln und stellt die Vertrauensannahmen vieler Systeme infrage. Das gilt insbesondere dort, wo ein physischer Zugriff durch Behörden, Insider oder manipulierte Lieferketten denkbar wäre. Weitere Details dazu kann man der eigens dafür aufgesetzten Webseite der Forscher entnehmen.

Der Angriff in Kürze

Bei der neuen Abhörmethode namens „WireTap” muss man ein kleines Abhör-Zwischenstück (Interposer) zwischen der CPU und dem Arbeitsspeicher platzieren. Nur so kann man Daten vom Speicherbus mitlesen.

Aus dem beobachteten Datenverkehr in Kombination mit der Tatsache, dass die Speicherverschlüsselung auf vielen Systemen deterministisch (vorher festgelegt) ist, können die Forscher automatisiert die nötigen kryptografischen Werte ableiten und so den Signaturschlüssel der Quoting-Enklave rekonstruieren. Mit diesem Schlüssel wären gefälschte Attestierungen (Bestätigungen) möglich. Also vermeintliche „Beweise“ dafür, dass Software in einer echten SGX-Enklave läuft. De facto hat man das Sicherheitssystem damit überlistet.

Intel SGX, Seitenkanäle und physischer Zugriff

Intel SGX (Software Guard Extensions) dient dazu, sensible Berechnungen in sogenannten Enklaven zu isolieren. Man kann sich das wie einen stark bewachten Bereich innerhalb des Prozessors vorstellen. Bisherige Angriffe auf SGX arbeiteten oft über Seitenkanäle wie Cache-Timing oder eine spekulative Ausführung. WireTap hingegen setzt auf physischen Zugriff. Der Angreifer muss vor Ort sein, um das Zwischenstück einzusetzen. Oder aber man muss die Lieferkette manipulieren, damit das Abhör-Modul-Interposer funktioniert. Intel weist deshalb darauf hin, dass solche Angriffe, die physisch zwischen Kabeln und Steckverbindungen ausgeführt werden, außerhalb des ursprünglich angenommenen Bedrohungsmodells liegen. Die Firmenseite schlägt physische Sicherheitsmaßnahmen und neuere Hardware-Features als sinnvolle Gegenmaßnahmen vor.

Das Interposer-Modul sitzt also zwischen der CPU und dem DDR4-RAM und protokolliert Lese- sowie Schreibzugriffe. Da manche Speicherverschlüsselungen deterministisch sind (Erklärung: Ein identischer Klartext ergibt unter denselben Bedingungen einen identischen Chiffretext), kann ein Angreifer aus Mustern und Wiederholungen im chiffrierten Datenstrom Rückschlüsse ziehen. Insbesondere, wenn er weiß, welche Operationen die Quoting-Enklave während einer Signatur ausführt. Die Forscher demonstrieren, dass aus einem einzigen Signiervorgang die nötigen Werte gewonnen werden können, um die zugrunde liegende ECDSA-Signatur wiederherzustellen. Das ist technisch anspruchsvoll, aber mithilfe moderner Logikanalyse-Hardware und automatisierter Auswertung praktikabel. Erklärung: Der Algorithmus Elliptic Curve Digital Signature Algorithm (ECDSA) erstellt eine digitale verschlüsselte Signatur.

Wer ist betroffen?

Betroffen von WireTap sind vor allem Server, Cloud-Instanzen und Spezialanwendungen, die auf älterer DDR4-Hardware laufen und die Intel-SGX-Attestierung als zentralen Vertrauensanker nutzen. Beispiele hierfür sind manche Blockchain-Projekte oder Dienste, die eine vertrauliche Schlüsselverwaltung, sichere Schlüsselberechnung oder geheime Off-Chain-Logik in Enklaven ausführen. Dort könnte ein kompromittierter Quoting-Schlüssel zu schweren Vertrauensbrüchen führen. Erklärung: Eine Off-Chain-Logik in der IT bezieht sich auf die Verarbeitung von Informationen und Transaktionen, die nicht direkt in der Haupt-Blockchain stattfinden. Stattdessen führt man diese Vorgänge in externen Datenbanken oder auf sekundären Netzwerken etc. durch.

Besonders relevant ist, dass angeblich sichere VPN-Anbieter, die Intel SGX verwenden, dadurch an Sicherheit verlieren können. Zwar behaupten mehrere Anbieter, ihre Infrastruktur sei sicher. Doch physischer Zugriff ist in Rechenzentren für Behörden (etwa mittels Gerichtsbeschlüssen, Gag-Orders oder anderen rechtlichen Mitteln) oder für böswillige Insider mit Zugang zur Hardware grundsätzlich möglich. Auch Mitarbeiter können zusätzliche Hardware unbemerkt installieren. Das bedeutet: Wenn Behörden oder andere Akteure physischen Zugang erlangen oder die Lieferkette manipulieren, ist das Risiko absolut real.

Für normale Heimnutzer ist das Risiko, Opfer eines solchen gezielten physischen Angriffs zu werden, jedoch gering. Wie gesagt: Ohne Anbringen der zusätzlichen Hardware kann man den Angriff schlichtweg nicht realisieren.

Für Betreiber von Rechenzentren, Transport- und Logistikketten oder bei der Einrichtung von IT-Geräten (Hardware-Provisioning) ist das Risiko jedoch vorhanden. Die Abwehr solcher Angriffe muss in die Management- und Sicherheitsprozesse einfließen. Das ist etwas, was viele Organisationen über Jahre hinweg vernachlässigt haben. Je größer ein Unternehmen ist, desto träger sind oft derartige Sicherheitsprozesse, die mitunter über Jahre hinweg stillstehen.

WireTap: Mögliche Gegenmaßnahmen – kurz- und langfristig

Kurzfristig (organisatorisch): strenge physische Sicherheit in Rechenzentren, Prüfung und lückenlose Dokumentation der Hardware-Lieferkette, regelmäßige Inspektionen von Mainboards und Steckverbindungen sowie Tamper-Evident-Verfahren. Dabei kontrolliert man an den Verpackungen, ob jemand den Inhalt manipuliert oder diese unbefugt geöffnet hat.

Technisch (sofort umsetzbar): Einsatz modernerer Speicher- und Prozessorfeatures, die Integrität und Anti-Replay-Schutz bieten. Diese Sicherheitsfunktion unterbindet, dass jemand zuvor mitgeschnittene Daten erneut sendet, um einen Angriff durchzuführen. Dazu kommt bei der Hardware, wo dies möglich ist, ein Umstieg auf Speicherarchitekturen mit nicht-deterministischer Verschlüsselung oder zusätzlichen Integritätsprüfungen.

Langfristige Gegenmaßnahmen (Architektur und Protokolle): Designer und Protokollautoren sollten vermeiden, dass die Überprüfung ausschließlich von einem einzelnen Hardware-Signaturschlüssel abhängt. Mögliche Lösungsansätze sind: Mehrparteien-Attestationen, Diversifizierung des Hardware-Root-of-Trust (vertrauenswürdige Hardwarekomponenten), zusätzliche Protokollprüfungen sowie redundante Prüfmechanismen wie beispielsweise Multi-Sig, Cross-Checks durch unabhängige Instanzen oder eine Zeitstempel-Konsistenz (Prüfung ob der Zeitstempel identisch ist).

Handlungsempfehlungen für Betreiber und Entwickler

Die entscheidende Frage muss sein, ob sich die eingesetzten Protokolle ausschließlich auf die Authentizität einer SGX-Attestation verlassen. Wenn ja, muss man wie oben beschrieben durch den Einsatz zusätzlicher Sicherheitssystem die Sicherheit der eigenen Hardware erhöhen.

Hardware-Upgrades: Wechseln Sie wo möglich auf neuere CPUs und Speicherarchitekturen, die Schutzmechanismen gegen Replay und andere Manipulation bieten.

Wichtig ist es auch die Lieferkette gegen alle Manipulationsversuche abzusichern. Durch Tamper-Evident-Verpackungen, Audits und Protokolle muss die Aufbewahrung und der Versand der neuen Hardware sicher gestaltet werden.

Neu installierte Zugangskontrollen, Protokolle für Wartungsarbeiten, regelmäßige Inspektionen und ein hohes Misstrauensniveau gegenüber physischen Manipulationen können die Sicherheit im Rechenzentrum etc. deutlich erhöhen.

Fazit zum WireTap-Angriff

WireTap bedeutet nicht das Ende von Intels SGX-Technologie. Der neue Angriff ist aber ein eindrücklicher Weckruf. Hardware-Schutzzonen sind zwar mächtig, aber sie sind, wie man sieht, nicht unantastbar. Dies gilt aber nur sobald ein Angreifer physischen Zugang hat.

Wer verantwortungsbewusst handeln will, muss all seine technischen, organisatorischen und prozessualen Maßnahmen überdenken. Vor allem aber muss man die Annahme aufgeben, dass die mithilfe der SGX-Technologie abgesicherte Hardware alleine schon genügend Schutz bietet.