Relink.to wurde gehackt. Diverse E-Mails werden verschickt, um die Nutzer dieses Linkcrypters zu erpressen. Bisher gingen 14.850 EUR ein.

Technische Probleme beim LinkCrypter Relink.to: Im Forum Nulled.to tauchte im Juni diesen Jahres eine umfangreiche Liste mit E-Mail-Adressen und Passwörtern unzähliger Nutzer dieses Warez-Dienstleisters auf. Der Leak blieb hierzulande unbemerkt. Der Hacker mit Namen „UnPirlaACaso“ antwortete uns, dass es ihm im Mai 2018 gelang, mithilfe einer SQL-Injection eine Schwachstelle dieses Dienstleisters auszunutzen. Die Betreiber von Relink.to haben auf unsere Anfrage bisher nicht reagiert.

relink.to gehackt

„Un pirla a caso“ könnte man mit viel Fantasie mit „Eine Perle für alle Fälle“ übersetzen. Tatsache ist, dass der gleichnamige Hacker im Sommer 2018 beim Forum Nulled.to Auszüge einer Datenbank veröffentlicht hat. Der Thread nulled.to/topic/468586-relinkto-database-dump-plaintext führt zum Sharehoster MEGA, der seinen Besuchern eine Textdatei mit 1.9 MB an Daten zum Download bereithält.

Auf meine Anfrage bezüglich des Ursprungs der Daten antwortete mir UnPirlaACaso:

„The database of re-link was vulnerable to sql injection, as simple as that.

The breach happened around during May 2018, I don’t remember exactly when. They never mentioned the breach as far as I know. About the password reset for their user I don’t know if they did it or nah, I just dumped it and didn’t care anymore.“

Erpresser-Mails: Trittbrettfahrer aufgesprungen, um fast 15.000 EUR zu kassieren?

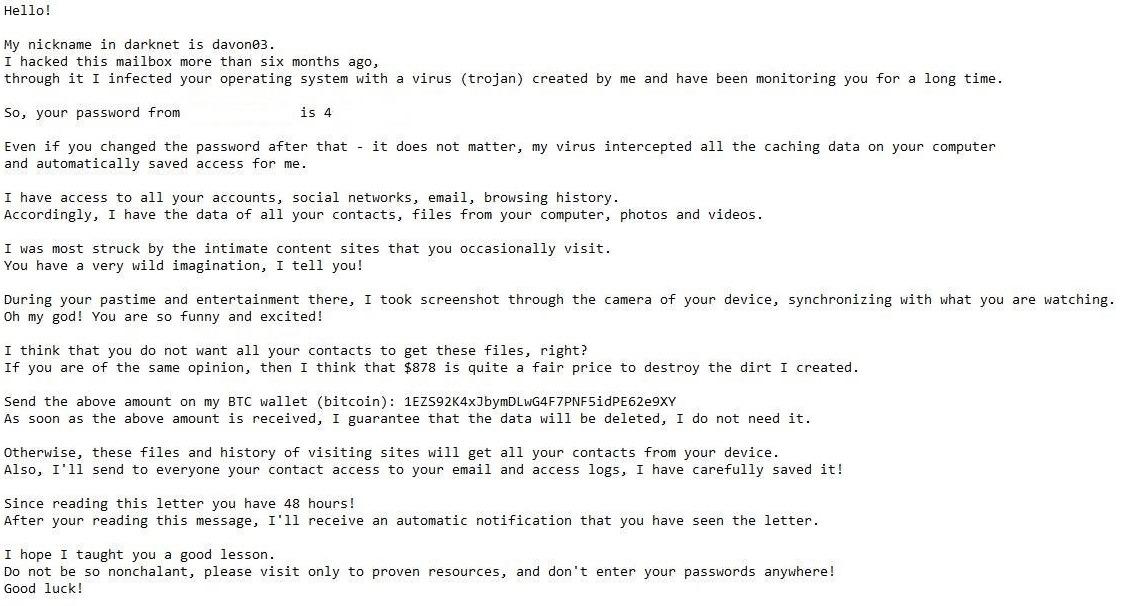

Bei uns tauchte der Link zur Textdatei, die bei MEGA hinterlegt wurde, am 20. Oktober 2018 auf. Einen Tag zuvor beschwerten sich mehrere Uploader im deutschsprachigen Board SzeneBox.org, dass sie Erpresser-Mails erhalten haben. In der E-Mail mit falschem Header und Absender wird den Relink.to-Nutzern ihr korrektes Passwort mitgeteilt. Der anonyme Erpresser behauptet in der Mail, er habe neben dem Relink-Account alle Zugänge nebst zahlreichen Daten der PCs der Angeschriebenen erbeutet.

Er würde diese verbreiten, sofern man nicht bereit wäre, ihm 878 US-Dollar an sein Bitcoin-Wallet mit der Adresse 1EZS92K4xJbymDLwG4F7PNF5idPE62e9XY zu transferieren. Ob diese Erpressungsversuche etwas mit der Aktion von „UnPirlaACaso“ zu tun haben, ist völlig offen. Wahrscheinlich hat jemand die Zeichen der Zeit erkannt und versucht Kapital aus dem uralten Leak zu schlagen. Bisher wohl mit Erfolg, wenn keine andersartigen Transfers stattgefunden haben, sind beim Wallet des Erpressers 2.66054445 BTC im aktuellen Wert von derzeit 14.850 Euro eingetrudelt. In der Szenebox wurde bestätigt, dass die Passwörter jeweils nur für Relink.to verwendet wurden. Das richtige Passwort war Teil dieser geleakten Datenbank.

Relink.to nur per Abuse-Mail für Statement erreichbar

Wir wollten am gestrigen Sonntag eigentlich systematisch bei Relink.to per Skript alle E-Mail-Adressen in Kombination mit den Passwörtern durchprobieren, bis uns auch per Twitter von einer vertrauenswürdigen Quelle bestätigt wurde, dass die Daten zwar etwas älter, aber echt sein sollen. Die Webseite von Relink.to war gestern für einige Stunden nicht erreichbar, weswegen wir keine Tests durchführen konnten. Dort erschien am Abend lediglich die Fehlermeldung „Could not connect“. Wir probieren aber unser Glück heute Abend erneut.

Wir wollten am gestrigen Sonntag eigentlich systematisch bei Relink.to per Skript alle E-Mail-Adressen in Kombination mit den Passwörtern durchprobieren, bis uns auch per Twitter von einer vertrauenswürdigen Quelle bestätigt wurde, dass die Daten zwar etwas älter, aber echt sein sollen. Die Webseite von Relink.to war gestern für einige Stunden nicht erreichbar, weswegen wir keine Tests durchführen konnten. Dort erschien am Abend lediglich die Fehlermeldung „Could not connect“. Wir probieren aber unser Glück heute Abend erneut.

Irgendwie macht es den Anschein, als wenn die Relink-Betreiber gar nicht kontaktiert werden wollen. Wir haben uns vergangenen Samstag per E-Mail an die einzig angegebene E-Mail-Adresse abuse@relink.us gewendet, es kam aber keine Antwort auf die Presseanfrage. Kontaktmöglichkeiten per Formular, ICQ oder JID hat man schlichtweg nicht eingerichtet. Zugegeben: Einfach kein Kontaktformular zu implementieren, ist eine effektive Option, sich viel Zeit zu sparen. In letzter Zeit sollen sich angeblich die Beschwerden über Relink.to gehäuft haben, da hätte man mit der Bearbeitung der eingehenden Nachrichten viel zu tun gehabt.

Dringend alle Passwörter ändern!

Fazit: Wie es um die Auszahlungen von Relink.to steht, können wir nicht beurteilen. Wer aber seine Passwörter mehrfach verwendet haben sollte und diese noch immer woanders gültig sind, muss sie sofort ändern! Die Erpresser-Mails sollte man einfach ignorieren, Relink.to dürfte sowieso alle Passwörter zurückgesetzt haben, um sich abzusichern.

Fazit: Wie es um die Auszahlungen von Relink.to steht, können wir nicht beurteilen. Wer aber seine Passwörter mehrfach verwendet haben sollte und diese noch immer woanders gültig sind, muss sie sofort ändern! Die Erpresser-Mails sollte man einfach ignorieren, Relink.to dürfte sowieso alle Passwörter zurückgesetzt haben, um sich abzusichern.

Wie dem auch sei. Auf die Nutzer dieses FileCrypters warten noch so manche Erpresser-Mails. Der Geruch des Geldes lockt. Wenn es einmal gelang, ohne großen Aufwand in derart kurzer Zeit, so viel BTC-Guthaben zu generieren, so wird dies sicherlich weitere Trittbrettfahrer anziehen, die auch ein Stück vom Kuchen abhaben wollen. Jana-Maria berichtet in der Szenebox, sie bzw. er habe bereits mehrere E-Mails mit ähnlich klingendem Inhalt erhalten. Teilweise waren diese im ihrem Spam-Ordner gelandet (siehe Screenshot oben).

Relink.to – Update

Am 24.10.2018 ging bei einem weiteren Leser eine Erpresser-Mail ein. Der ähnlich klingende Text lautet wie folgt:

Hello!

I’m a hacker who cracked your email and device a few months ago. You entered a password on one of the sites you visited, and I intercepted it. This is your password on moment of hack: (Nennung des alten, korrekten Kennworts).

Of course you can will change it, or already changed it. But it doesn’t matter, my malware updated it every time.

Do not try to contact me or find me, it is impossible, since I sent email from hacked account.

Through your email, I uploaded malicious code to your Operation System. I saved all of your contacts with friends, colleagues, relatives and a complete history of visits to the Internet resources. Also I installed a Trojan on your device and long tome spying for you.

You are not my only victim, I usually lock computers and ask for a ransom. But I was struck by the sites of intimate content that you often visit.

„I am in shock of your fantasies! I’ve never seen anything like this!“

So, when you had fun on piquant sites (you know what I mean!) I made screenshot with using my program from your camera of yours device. After that, I combined them to the content of the currently viewed site.

There will be laughter when I send these photos to your contacts! BUT I’m sure you don’t want it.

Therefore, I expect payment from you for my silence. I think $882 is an acceptable price for it!

Pay with Bitcoin. My BTC wallet: 1DnoAYPwHSo4m1JP1eNvGFjCdbfoRmBtHC

If you do not know how to do this – enter into Google „how to transfer money to a bitcoin wallet“. It is not difficult. After receiving the specified amount, all your data will be immediately destroyed automatically. My virus will also remove itself from your operating system.

My Trojan have auto alert, after this email is read, I will be know it!

I give you 2 days (48 hours) to make a payment. If this does not happen – all your contacts will get crazy shots from your dark secret life! And so that you do not obstruct, your device will be blocked (also after 48 hours)

Do not be silly!

Police or friends won’t help you for sure …

p.s. I can give you advice for the future. Do not enter your passwords on unsafe sites.

I hope for your prudence.

Farewell.

Relink.to – Update vom 28. Oktober 2018:

Auf unsere Presseanfrage an die Abuse-Mail von Relink.to bekamen wir folgende Antwort:

Hallo Lars,

danke für deine Anfrage und Bereitstellung des Dumps. Ich kann leider nicht nachvollziehen woher die Daten kommen. Der Dump ist voller Mailadressen von Personen die sich nie bei uns angemeldet haben.

Unsere eigenen Testaccounts sind beispielsweise auch nicht im Dump. Im Prinzip kannst du selbst testen, ob die Emailadressen bei uns existieren.

Dennoch hat sich auch ein Relink User gemeldet, der in dem Dump vorkommen. Dieser User ist jedoch auch auf https://haveibeenpwned.com/ positiv.

Trotzdem habe ich eine News veröffentlicht, damit die User das Passwort ändern.

Ich möchte keine Vermutungen anstellen, aber soviel kann ich sagen. Der Dump ist keine Kopie unserer eigenen Datenbank.

Die angekündigte News an die Nutzer von Relink.to war bisher nicht auffindbar. Auf die mehrfache Rückfrage, wo denn genau die User vor einem möglichen Datenbank-Leck gewarnt werden, kam bisher keine Antwort.

Relink.to – Update vom 28.10.2018:

Im Forum Nulled.to wurden nur die E-Mail-Adressen in Kombination mit den Passwörtern von Relink.to veröffentlicht, die Usernamen fehlen! Ein technisch versierter Leser hat netterweise mithilfe eines Skripts die Usernamen auf Basis der E-Mail-Adressen generiert und versucht, sich jeweils damit einzuloggen. Das ernüchternde Ergebnis:

Anzahl der Accounts: 64.728

User bei Relink.to unbekannt: 63.446

falsches Passwort: 185

eine andere Fehlermeldung: 349

Login erfolgreich in 747 Fällen.

Relink.to – Update vom 28.10.2018:

Die technischen Probleme bei Relink.to sind wohl noch nicht alle behoben worden. Im UserCP von Relink.to erfolgte diese Fehlermeldung:

„Warning: file_put_contents(/home/website/relink.to/logs/send_email_zone.log): failed to open stream: Permission denied in /home/website/relink.to/httpdocs/core/class/CSendMail.class.php on line 90“

Beitragsbild von Jaanus Jagomägi @ Unsplash, thx! (CC0 1.0)

Tarnkappe.info