Wer steckt hinter CodeRAT? Wer ist der Entwickler eines der gefährlichsten Remote-Access-Trojaner im Netz? Wir lüften das Geheimnis.

Der Quellcode eines gefährlichen Remote-Access-Trojaners (RAT) mit dem Namen „CodeRAT“ wurde auf GitHub veröffentlicht. Mit dieser Schlagzeile sorgte gestern bleepingcomputer.com im Netz für Aufsehen.

Aber wer oder was steckt dahinter? GitHub hat den Source Code schnell wieder gelöscht. In dem Artikel von BleepingComputer aber finden sich keinerlei Quellenangaben oder weiterführende Informationen. Grund genug für mich, sich das einmal etwas genauer anzuschauen.

Die Spur führt uns zurück bis ins Jahr 2019. Alles begann mit einem Telegram-Bot und einem sehr neugierigen Sicherheitsforscher.

CodeRAT – einer der gefährlichsten Remote-Access-Trojaner

Nicht ganz ohne Grund zählt CodeRAT, zu einem der gefährlichsten Trojaner im Netz.

Das Hauptziel von CodeRAT besteht darin, die Aktivitäten der Opfer in sozialen Netzwerken und auf lokalen Rechnern so lückenlos wie nur möglich zu überwachen.

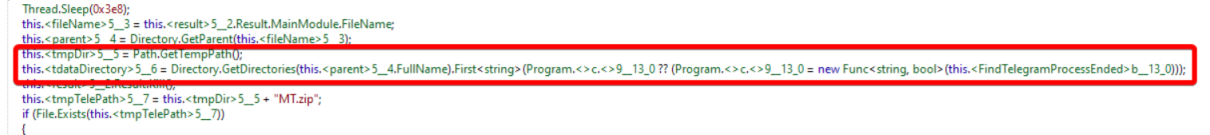

Um dieses Ziel zu erreichen, unterstützt die Malware rund 50 verschiedene Befehle. Darunter das Erstellen von Screenshots, das Kopieren von Inhalten der Zwischenablage, das Abrufen einer Liste laufender Prozesse, das Beenden von Prozessen, das Überprüfen der GPU-Nutzung, das Herunter- und Hochladen sowie das Löschen von Dateien und das Ausführen von Programmen.

Soweit so gut. Aber wo ist denn nun der angeblich veröffentlichte Source Code zur Malware? Um es kurz zu fassen, er wurde von GitHub gelöscht. Und das nicht nur einmal.

Mr Moded – Member of emptiness

So aufschlussreich der Beitrag von BleepingComputer, oder vielmehr Bill Toulas, dem Autor des Artikels auch ist. Leider erfahren wir nicht, wer denn nun eigentlich hinter CodeRAT steckt und was seine Motive waren. Dafür muss man schon ein bisschen tiefer graben.

Nimmt man sich die Zeit, findet man recht schnell den Namen des Malware-Entwicklers. Mehr noch. Man findet sogar eine spannende Geschichte, welche bis ins Jahr 2020 zurückreicht.

Nachdem wir Mr Moded den Beweis geliefert hatten, dass er hinter der Entwicklung des Codes stand, veröffentlichte er den Quellcode auf seinem GitHub-Konto und bewies damit, dass wir richtig lagen und er tatsächlich der Entwickler von CodeRAT war.

securityboulevard.com

RoboThiefClient – ein Telegram-Sitzungsdieb

Begonnen hatte die Geschichte demnach bereits Ende 2019-Anfang 2020, als der Malware-Analyst Rico Jambor auf den RoboThiefClient aufmerksam wurde. Der Telegram-Sitzungsdieb „RoboThief“ machte ihn neugierig.

Beim Scrollen durch eine Telegram-Gruppe habe ich vor kurzem (Ende Dezember 2019) ein Tool gefunden, das behauptet, gefälschte Follower zu euren Telegram-Kanälen hinzuzufügen. Das war eine ziemlich provokante Behauptung. Also lud ich das Tool herunter und analysierte es. Hier ist, was ich gefunden habe.

Rico Jambor

So also kam „der Stein“ ursprünglich ins Rollen. Die Sicherheitsforscher von SafeBreach Labs wurden ebenfalls auf den Blogbeitrag von Rico Jambor aufmerksam und begannen der Spur der Malware und ihrem Entwickler zu folgen. Was sie dann mit Jambor´s Hilfe herausfanden, haben sie ausführlich dokumentiert und den von ihnen verdächtigten Malware-Entwickler mit den Tatsachen konfrontiert.