Ein Sicherheitsexperte hat grundlegende Schwachstellen, getauft auf 'KRACK' in der Absicherung von WLAN-Verbindungen aufgedeckt.

Der belgische Sicherheitsforscher Mathy Vanhoef der Katholischen Universität Löwen hat mit seinem Team eine gravierende Sicherheitslücke entdeckt. Er taufte sie auf Key Reinstallation Attack, kurz KRACK. Betroffen ist das Verschlüsselungsprotokoll WPA2 (Wi-Fi Protected Access 2) entdeckt, mit dem WLAN-Hotspots abgesichert werden. Heute (16.10.2017) hat er auf einer Webseite darüber berichtet, dass der WPA2-Sicherheitsstandard geknackt werden konnte. Dies betritt alle Betriebssysteme und Geräte, darunter auch Windows.

KRACK gefährdet WPA2

Bisher galt das Verschlüsselungsverfahren WPA2 als sichere Möglichkeit zur Verschlüsselung der Kommunikation zwischen einem Zugangspunkt und einem darauf zugreifenden Rechner. Die Sicherheitsforscher entdeckten nach eigenen Angaben nun einen Fehler in dem vierstufigen Verfahren, mit dem bei WPA2 die Schlüssel von Sender und Empfänger in einem WLAN ausgetauscht werden. Im dritten Schritt kann man den Schlüssel mehrmals senden. Die KRACK Sicherheitslücke habe ermöglicht, die Verschlüsselung zu knacken. Laut Mathy Vanhoef können Angreifer sich in ein eigentlich geschlossenes und mit einem Passwort geschütztes WLAN-Netzwerk einzuklinken und jeden unverschlüsselten Datenverkehr belauschen, mitschneiden und manipulieren. So ist es Angreifern auch möglich, Schadsoftware in aktive Verbindungen zu schmuggeln. Das Computer Emergency Response Team (CERT) der USA warnte laut Bericht des Tech-Portals „ArsTechnica“ bereits vor den Folgen der entdeckten Lücken.

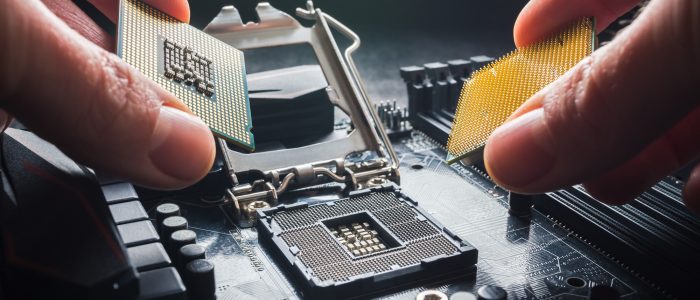

Mathy Vanhoef informiert auf einer Info-Webseite, dass der Angriff in verschiedenen Varianten, so unter anderem bei Android, Linux, Apple, Windows, OpenBSD, MediaTek und Linksys funktioniere. „Wenn Ihr Gerät WLAN unterstützt, ist es höchstwahrscheinlich betroffen.“ Er erklärte zudem, es bringe nichts, sein WLAN-Passwort zu ändern, da dies nicht vor der Attacke schütze. Vermutlich seien Geräte aller Hersteller von den Fehlern betroffen. Die Lücken kann man aber durch ein Software-Update schließen. So sollen sich Anwender nun bei den Herstellern ihrer WLAN-Geräte nach einem „Patch“ gegen KRACK erkundigen. Die US-amerikanischen Netzwerkausrüster Aruba und Ubiquiti stellten bereits Sicherheitsupdates zur Verfügung.

Wofür steht die Abkürzung?

Hinter der Abkürzung KRACK verbirgt sich zugleich die Art der Attacke. Es handelt sich dabei um eine sogenannte Key Reinstallation Attack: Beim Zugriff auf ein WLAN-Netzwerk besitzen in der Regel der Nutzer und der Zugriffspunkt, meist ein handelsüblicher Router, ein beiden Seiten bekanntes Passwort. Das Passwort gibt der Nutzer auf seinem Computer oder Mobiltelefon ein, um Zugriff auf das drahtlose Netz zu bekommen. Damit sich nur berechtigte Nutzer ins WLAN-Netzwerk einwählen können, tauschen die Geräte untereinander Zufallszahlen und Zugriffsschlüssel aus. Diesen Vorgang bezeichnet man als Four-Way Handshake. Im dritten Schritt dieses Mechanismus setzt die enthüllte Attacke ein.

Mit dem KRACK-Angriff wird einer der ausgetauschten Schlüssel mehrmals hin- und hergesandt und kann so den WPA2-Schutz täuschen und unterlaufen. Das funktioniert aber nur, wenn sich ein Angreifer auch in der Nähe des attackierten Geräts befindet. Da das Sicherheitsleck den Kern von WPA2 betrifft, die sogenannte Protokollebene, sind praktisch alle aktuellen Geräte mit WLAN-Unterstützung betroffen.

Wenn der Datenverkehr nicht zusätzlich, etwa durch VPN, verschlüsselt wird, müssten Verbraucher und Unternehmen ihre WLAN-Verbindungen eigentlich abschalten, um wirklich sicher zu sein. Für private Anbieter scheint es jedoch eher unwahrscheinlich, dass aufgrund der hohen WLAN-Dichte gezielte Angriffe durchgeführt werden. Jedoch müssten besonders Unternehmen auf eine schnelle Reaktion der Gerätehersteller hoffen, damit ihr Datenverkehr auch weiterhin sicher bleibt.

Grafik geralt, thx! (CC0 1.0 PD)

Tarnkappe.info