Die BitLocker-Sicherheitslücke nutzt die unverschlüsselten Kommunikationskanäle zwischen der CPU und dem diskreten TPM eines Laptops aus.

Es gibt bei Microsofts proprietärer Festplattenverschlüsselungssoftware Bitlocker mal wieder eine neue Sicherheitslücke. 10 Jahre alte Laptops sind nicht mehr die einzigen Geräte, die durch den Bug bei BitLocker gefährdet sind. Die Sicherheitslücke basiert auf einer kürzlich bekannt gewordenen Lücke. Die Ausnutzung ist ähnlich, doch jetzt gestaltet sich das Ganze etwas komplizierter.

BitLocker mit neuer Panne

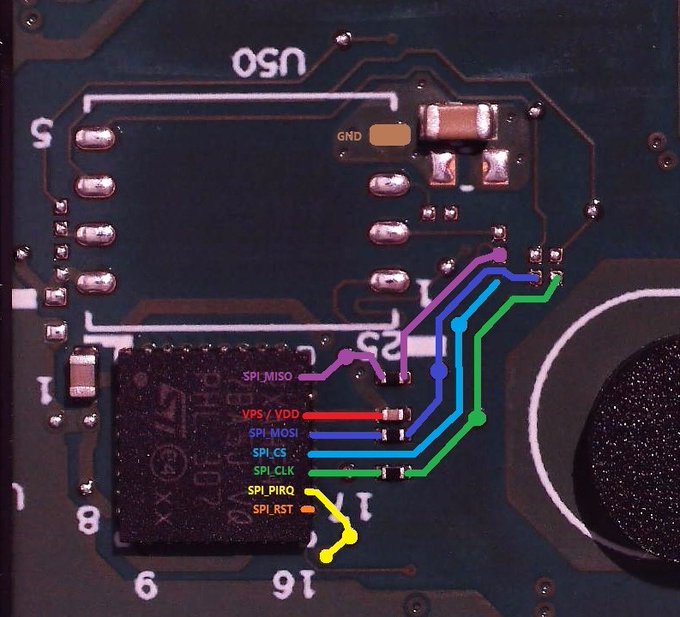

Diese BitLocker-Sicherheitslücke nutzt die unverschlüsselten Kommunikationskanäle zwischen der CPU und dem diskreten TPM eines Laptops aus, indem sie diese Kanäle mit einem externen Schnüffelgerät anzapft. Auf Twitter zeigten Sicherheitsforscher die Lötstellen, wo man das Schnüffelgerät anschließen muss (siehe Foto unten).

Das X1 Carbon von Lenovo ist nicht das einzige moderne Notebook mit dieser Schwachstelle. Theoretisch sind alle modernen Laptops mit einem diskreten TPM-Modul gefährdet. Sicherheitsforscher Stu Kennedy hat eine GitHub-Seite eingerichtet, die sich explizit dem TPM-Sniffing widmet. Er klärt die Nutzer über die verschiedenen Methoden auf, mit denen man den BitLocker-Verschlüsselungsschlüssel vom TPM abgreifen kann. Allein auf Kennedys Seite finden sich Anleitungen zum Knacken von sieben modernen Laptops. Bekannt geworden ist der Bug bisher auf folgenden Geräten: Auf dem Lenovo Thinkpad (L440) mit TPM 1.2. Lenovo X1 Carbon (Gen 11) mit TPM 2.0, Dell Lattitude E7450 mit TPM 1.2, 2.0 und das Dell Lattitude E5450 mit TPM 1.2. Dazu kommt das Microsoft Surface Pro 3 und das Asus TPM-M R2.0 imt TPM 2.0.

Es finden sich dort verschiedene Angriffe auf die SPI-, I2C- oder LPC-Busse, die jedoch alle auf demselben allgemeinen Prinzip und auf BitLocker beruhen. Es geht immer um das Hijacking der Kommunikationskanäle zwischen der CPU und dem diskreten TPM.

Kein Sniffing aus der Ferne

Die gute Nachricht ist, dass diese Angriffsmethode nur ausgenutzt werden kann, wenn der Angreifer physischen Zugang zum Laptop hat, was es für jemanden unmöglich macht, den Bug aus der Ferne auszunutzen. Doch im Fall einer Hausdurchsuchung und Beschlagnahmung der Hardware wären die eigenen Daten nicht mehr sicher. Doch bekanntlich verschlüsseln nur die wenigsten Durchsuchten ihre Geräte.

Standardmethode muss geändert werden

Wer das vermeiden will, nutzt eine andere Software wie Veracrypt oder lässt das TPM-Modul bei der Sicherung mit Bitlocker ganz außen vor. Man kann entweder ein sekundäres Kennwort beim Start oder einen externen Sicherheitsschlüssel, z. B. einen USB-Stick, verwenden. TPM ist allerdings die Standardmethode, die BitLocker zum Sichern eines Systems mit einem TPM-Chip verwendet. Bei der Einrichtung zur erneuten Verschlüsselung der Festplatten-Partitionen etc. kann man das aber ändern.