Auf dem 36C3 haben Sicherheitsforscher des CCC 28 und Spionage-Programme analysiert. Bei ihrer Analyse stießen sie auf FinFisher im Code.

Auf dem 36C3 haben Sicherheitsforscher des CCC 28 Spionage-Programme analysiert. Bei ihrer Analyse stießen sie auf Hinweise im Code, die vom umstrittenen Hersteller FinFisher stammen könnten.

Mit der Software von FinFisher wurden in der Türkei Oppositionelle bespitzelt, weshalb das Unternehmen in Deutschland in der Kritik steht.

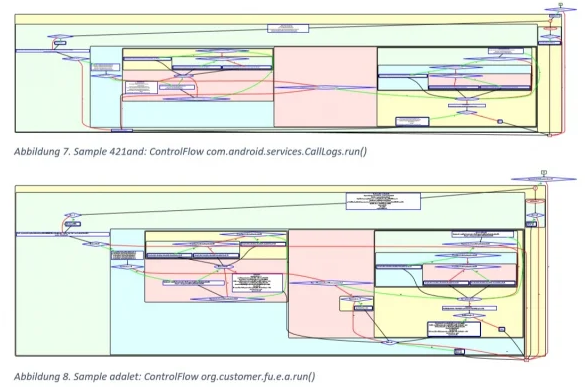

Code Vergleich aus dem FinFisher-Hack

Thorsten Schröder und Linux Neumann haben monatelang die Trojaner „Adalet“, „Pyaw App“ und „Jhanuk“ analysiert. Die Sicherheitsforscher waren auf der Suche nach Beweisen, dass die genannten Programme von FinFisher stammen. Die Firma FinFisher steht in der Kritik dafür, dass die Programme in der Türkei gegen Oppositionelle eingesetzt wurden. Mit diesen Trojanern war es möglich, die Telefonate abzuhören, Chat-Nachrichten zu lesen oder gar die Dateien auf dem Gerät anzusehen. Dies konnten sie sogar in Echtzeit machen.

Analysen weisen technische Übereinstimmungen auf

Die 28 getesten Programme wiesen große technische Übereinstimmungen auf, laut Neumann und Schröder. Demnach können diese dem selben Hersteller zugeordnet werden, laut ihrem Gutachten.

„Es bettet sich ein in eine Entwicklungslinie, die an mehreren Stellen Finfisher eindeutig zuzuordnen ist.“ – so Thorsten Schröder.

Es sei eine Evolution der Finspy-Software zu beobachten. Denn der Code sehe dem geleakten Code aus dem Jahre 2014 sehr ähnlich.

„Das macht es schwer vorstellbar, dass hier unterschiedliche Teams am Werk waren.“

FinFisher gibt selbst an, ihr Produkt Finspy nur an Strafverfolgungsbehörden und Geheimdienste zu verkaufen. Denn man wolle ja organisierte Kriminalität und Terrorismus bekämpfen. Neumann und Schröder gehen aufgrund der Indizien davon aus, dass die 28 Programme Teil der Finspy-Produkte seien. Die ältesten Programme stammen aus dem Jahr 2012, andere seien erst 2018 fertig gestellt worden.

FinFisher obfuskierte den Code seiner Schadsoftware

FinFisher obfuskierte ihren Code, um ihn somit verschleiern zu können. Nach dem Datenleak im Jahr 2014 passten die Hersteller der AV-Produkte ihre Muster demnach an. Weshalb sie gezwungen waren ihren Code soweit wie möglich zu verändern.

Individuelle Trojaner für Käufer

Laut dem Bericht der Sicherheitsforscher enthalten die Trojaner allesamt den unverändert gebliebenen Mechanismus. Beim Kauf des Trojaner kann dieser individuell auf dem Einsatzgebiet des Kunden konfiguriert werden. Damit der Trojaner weiterhin unentdeckt bleibt, nutzten die Entwickler von FinFisher „covert channels„. Wahrscheinlich geschah dies mithilfe von Drittanbieterbibliotheken. Die hierbei eingesetzten Trojaner nutzten wohl die Privilege-Escalation-Schwachstelle für den Linux-Kernel namens DirtyCow. Wodurch sie sogar das Handy rooten konnten, um somit im Hintergrund weitere Schadsoftware nachzuladen.

CCC veröffentlicht Analysen auf Github

Die Sicherheitsforscher arbeiteten an diesem Projekt ehrenamtlich im Auftrag der Gesellschaft für Freiheitsrechte. Die Analyse wurde unter dem Namen Evolution einer privatwirtschaftlichen Schadsoftware für Staatliche Akteure veröffentlicht. Der Chaos Computer Club veröffentlichte die Analysen von FinFisher auf Github. Im Rahmen dessen hoffen sie, dass die globale Infosec-Community sie weiterhin unter die Lupe nimmt.

Tarnkappe.info