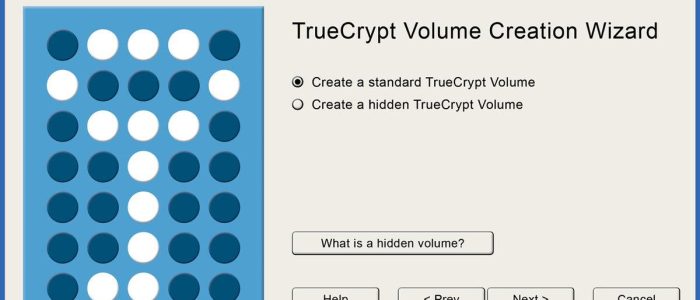

Für den inoffiziellen Truecrypt-Nachfolger VeraCrypt wurden kürzlich gleich zwei Updates veröffentlicht. Bei einem guten Passwort schützt man so alle Daten.

Der inoffizielle Truecrypt-Nachfolger VeraCrypt wurde in den letzten Tagen gleich mehrfach einem Update unterzogen. Die aktuelle Version 1.13 behebt die Probleme beim Betrieb von Tor bei einem verschlüsselten Speichermedium oder einer mit Veracrypt verschlüsselten Partition. Ein gutes Passwort vorausgesetzt, verhindert VeraCrypt effektiv den Zugriff von Behörden oder privaten Ermittlern auf die eigenen Daten.

VeraCrypt hat zahlreiche Bugs ausgemerzt

Die kostenlose Software VeraCrypt als auch TrueCrypt sind sehr gut dafür geeignet, ganze Festplatten oder einzelne Dateien (im Container) zu verschlüsseln. Wir erinnern uns: Uns hat man mehrfach mitgeteilt, dass nur rund fünf Prozent aller durchsuchten Schwarzkopierer ihre Festplatten bzw. Computer gegen behördliche Zugriffe absichern. Bei 95% aller Durchsuchten finden private Ermittler der GVU als auch Polizisten immer wieder unverschlüsselte Computer vor, die sie problemlos analysieren können.

Festplatten oder Partitionen zu verschlüsseln kostet ein wenig Zeit, diese investiert man aber in die Absicherung der eigenen Privatsphäre. Seit der rätselhaften Ankündigung der TrueCrypt-Entwickler, man solle aus Sicherheitsgründen lieber auf die Software Bitlocker (von Microsoft) wechseln, nutzen immer mehr Anwender die Alternative aus Frankreich. Im Gegensatz zu VeraCrypt wurde der Quellcode von TrueCrypt mittlerweile komplett überprüft. Bis auf ein paar kleinere Mängel wurde beim Audit nichts festgestellt, was die Sicherheit der Nutzer gefährden könnte. Unser Interviewpartner Jochim Selzer hält es aber für gut möglich, dass der Hersteller Idrix juristische Probleme wegen Lizenzverletzungen bekommen könnte. Eine mögliche Klage hängt wie ein „Damoklesschwert“ über Veracrypt, sagte Selzer im Gespräch mit Tarnkappe.info.

Was ist neu?

Bei VeraCrypt 1.12 vom 5. August wurde vor allem die Windows-Version erneuert. Das Programm wurde aber auch für Linux-Distributionen und Mac OS X veröffentlicht. So wurden zahlreiche Fehler behoben, um den Betrieb der Verschlüsselungssoftware sicherer zu gestalten. Die Liste der Verbesserungen ist lang. Die kompletten Release Notes sind hier verfügbar. Schon aus Sicherheitsgründen empfiehlt es sich, die aktuelle Version 1.13 vom 9. August 2015 zu installieren.

Bei VeraCrypt 1.12 vom 5. August wurde vor allem die Windows-Version erneuert. Das Programm wurde aber auch für Linux-Distributionen und Mac OS X veröffentlicht. So wurden zahlreiche Fehler behoben, um den Betrieb der Verschlüsselungssoftware sicherer zu gestalten. Die Liste der Verbesserungen ist lang. Die kompletten Release Notes sind hier verfügbar. Schon aus Sicherheitsgründen empfiehlt es sich, die aktuelle Version 1.13 vom 9. August 2015 zu installieren.

VeraCrypt 1.13 kann man für die verschiedensten Betriebssysteme von hier herunterladen.

Tarnkappe.info