Anonymität: Kürzlich wurde eine neue Version des Tor Browsers veröffentlicht. Das Update behebt eine kritische Sicherheitslücke.

Vom Tor Browser wurde kürzlich eine neue Version veröffentlicht. Das Update behebt eine kritische Sicherheitslücke. Allen Nutzern rät man zu einer unverzüglichen Installation der neuen Version.

Update vom Tor Browser behebt Bugs

Das Tor Software Projekt behebt mit dem Update des Tor Browsers einen kritischen Bug in der Graphite Font Rendering Library. Sicherheitsforscher Holger Fuhrmannek hatte der Mozilla Foundation Security am 11. Februar diese Schwachstelle mitgeteilt. Mithilfe des Fehlers wäre es Cyberkriminellen möglich gewesen, willkürlich eigenen Code auszuführen. Wer im Tor Browser den Sicherheitslevel mittel oder hoch eingestellt hat, soll von diesem Bug nicht betroffen gewesen sein. Allen Nutzern rät man dennoch dazu, unverzüglich die neue Version des Tor Browsers zu installieren.

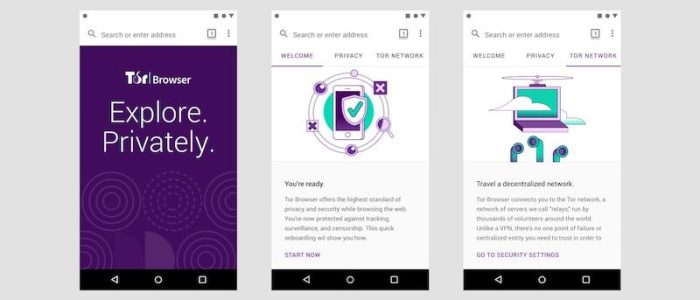

Nach dem Start bitte den Menüpunkt „about“ aufrufen, um das Update nach dem Download und einem Neustart der neuen Version auszuführen. Alternativ kann man natürlich auch den kompletten Browser von den Webseiten des Tor Projekts herunterladen.

Unterschiede zu I2P und Freenet

Wer das Netzwerk noch nicht kennen sollte: Tor dient der Anonymisierung von Verbindungsdaten. Im Gegensatz zu I2P oder Freenet geht es nicht darum, ein eigenes verschlüsseltes Netzwerk aufzubauen. Den Nutzern wird es damit ermöglicht, so anonym wie möglich Programme für das Web-Browsing, Instant Messaging, IRC, SSH, E-Mail, P2P und andere Anwendungen zu benutzen.

Es gibt keine absolute Sicherheit!

Tor bietet nur relative und niemals absolute Sicherheit. Wer sich regelmäßig in Tor-Nodes einwählt, gerät schnell in den Fokus der Geheimdienste. Auch c’t Autor Jürgen Schmidt glaubt, die häufige Nutzung erhöht de facto das Risiko überwacht und ausspioniert zu werden. Man solle sich vorher ausführlich informieren, worauf man sich dabei einlässt, bevor die Nutzung zum „Eigen-Tor“ wird.

Alvar Freude schreibt auf seinem Blog zudem, dass es sowieso schon zu spät für den Ausgespähten ist, wenn man auf seinem Computer einen Staatstrojaner installiert hat. Dann nützt einem Tor auch nichts mehr. In dem Fall werden die Daten so oder so mithilfe der staatlichen Schadsoftware (Trojaner) an die Überwacher geschickt.

Tarnkappe.info