Neben Tor und Freenet ist I2P das meist genutzte anonyme Netzwerk, was es gibt. Dieses Interview aus dem Jahr 2009 haben wir mit zzz geführt.

Neben Tor und Freenet ist I2P das meist genutzte anonyme Netzwerk. Von daher ist eigentlich nicht nachvollziehbar, warum kaum jemand dieses Projekt kennt. Ich habe schon einmal vor ein paar Jahren für meinen ehemaligen Auftraggeber ein Interview mit einem der Hauptverantwortlichen durchgeführt, der seine Identität hinter dem Pseudonym zzz verbirgt.

I2P ist auch für Anfänger gut geeignet

Auch für Anfänger ist I2P sehr gut geeignet. Zwar ist die Übertragung von Daten langsam, dafür ist die Software auf Windows, Mac OS X, Android-Smartphones und Linux-Distributionen einfach zu installieren. Last, but not least hat es den Ruf sicher zu sein. I2P ist eine Ansammlung von Diensten für das anonyme Surfen, den anonymen Gebrauch vom IRC-Programmen, Newsreadern, E-Mail Clients, Blog-Software und auch unterschiedlichen Arten des Filesharings.

Lars Sobiraj aka Ghandy: Hi zzz!

zzz: Hi Ghandy und vielen Dank für die Möglichkeit hier mit euch über I2P zu sprechen. Ich habe euer tolles Interview mit dem Anomos-Entwickler gelesen und bin sehr froh, dass ich euren Lesern jetzt auch unser Projekt vorstellen kann. Wir haben Version 0.7 von I2P veröffentlicht, von daher ist das Timing geradezu perfekt. P.S.: Das Interview ist aus dem Jahr 2009., die aktuelle Version von I2P ist übrigens 0.9.3.2.

Ghandy: Wenn überhaupt, magst du dich unseren Lesern kurz vorstellen?

zzz: Nein, ich arbeite an einem anonymen Netzwerk und möchte selbst auch anonym bleiben, sorry.

Über die Geschichte des Projekts i2p

Bildquelle: madartzgraphics-, thx! (Pixabay Lizenz)Ghandy: Das ist kein Problem, ich verstehe deine Beweggründe. I2Ps Erfinder „JRandom“ gab das Projekt im November 2007 auf, um eine längere Pause einzulesen. Du und der Entwickler „Complication“ habt dann später alles übernommen um es fortzuführen. Wie bist du mit I2P in Berührung gekommen? Generell gefragt: Was reizt dich persönlich so sehr daran? Und wie teilt ihr im Team die Aufgaben auf?

zzz: I2P wurde von „JRandom“ im Jahr 2003 aus der Taufe gehoben und wie Tor hat es einen starken Fokus auf Kryptografie und Anonymität. Dazu werden Techniken wie das Tunneln (von Datenströmen) und Onion Routing benutzt, allerdings mit einigen Unterschieden.

Im Jahr 2005 habe ich nach einer Software fürs anonyme Surfen gesucht und probierte zunächst Freenet aus, es konnte meine Bedürfnisse aber nicht so gut befriedigen. Danach war I2P dran und obwohl es auch nicht so toll lief, erkannte ich einiges an Potenzial darin.

Ich eröffnete meine ersten „eepsites“ (interne I2P-Webseiten, die über den i2P Proxy laufen: Site 1 oder 2 – aber diese Links werden sehr langsam sein). Ende 2005 begann ich damit (beim Projekt) selber Code beizutragen. (Anmerkung: alle sites sind mittlerweile down.)

Es gab einige interne Veränderungen in der Organisationsstruktur

„JRandom“verließ Ende 2007 das Projekt, die ganze Geschichte kann man hier nachlesen. Und im Frühjahr 2007 wechselte sein Interesse hin zu Syndie, eine anonyme, verschlüsselte Hochsicherheits-Plattform fürs Bloggen und sonstige Kommunikation. (Mein Mitstreiter) „Complication“ und ich haben unsere Engagement in dem Jahr vergrößert und nachdem uns „JRandom“ verlassen hatte, gab es einige interne Veränderungen bezüglich der Organisationsstruktur bei uns.

Zusätzlich zum eigentlichen Coden müssen einige Komponenten verwaltet werden, so auch das Hosten der Services wie (IRC, E-Mail, das Versions Kontrollsystem, Blogs, Foren, Download Sites etc.). Dazu muss der Code Dritter überprüft werden, das Release Building, das Schreiben von Pressemitteilungen, Übersetzungen, Support für Anwender und so weiter.

Es sind vermutlich ein Dutzend Personen beteiligt. Wie wir die Arbeit aufteilen und uns organisieren, während wir lediglich über unser anonymes Netzwerk verbunden sind? Ich weiß auch nicht genau, aber es funktioniert. ;-)

Zirka ein Dutzend Personen als Entwickler beteiligt

Ghandy: I2P ist eine Sammlung verschiedener Angebote. Wie kam es dazu, das Angebot in unterschiedliche Services aufzusplitten? Warum kam es dazu und was bietet ihr jetzt genau im Detail an?

zzz: I2P besteht aus dem zentralen Router und den Applikationen, die per I2P angesteuert werden können. Einige davon sind in unserem Paket drin, und manche sind separat verfügbar. Es existiert eine sehr strenge Architektur, die aus Sicherheitsgründen den Router und die Anwendungen voneinander trennt.

Der zentrale Router erzeugt die Tunnel für lokale Anwendungen, und tunnelt gleichzeitig Daten für Dritte. Die gebündelten Applikationen beinhalten einen HTTP-Proxy, ein IRC-Proxy, ein Adressbuch für die Weiterleitung, eine webbasierte Router-Konsole um die Router zu administrieren, ein BitTorrent-Client Namens „I2PSnark“, ein Web-basierter E-Mail Client und andere Dinge.

Solche Programme, die nicht in unserem Paket eingebunden sind, sind ein Port von Phex (Filesharing mit dem Gnutella-Netzwerk, ein Port von eMule, und zahlreiche andere BitTorrent Clients.

Verschiedene Arten von Standard Programmen können mit I2P benutzt werden – Webbrowser, IRC Clients, Newsreader, E-Mail Programme und vieles mehr. Für weitere Infos empfehle ich unsere Einführung auf unserer Webseite.

Vergleich zu einem Proxy, Tor oder einem VPN

Ghandy: Was sind die Vor- und Nachteile der Benutzung von I2P, wenn man es mit anderen Optionen wie TOR, einem Proxy oder einem VPN vergleicht?

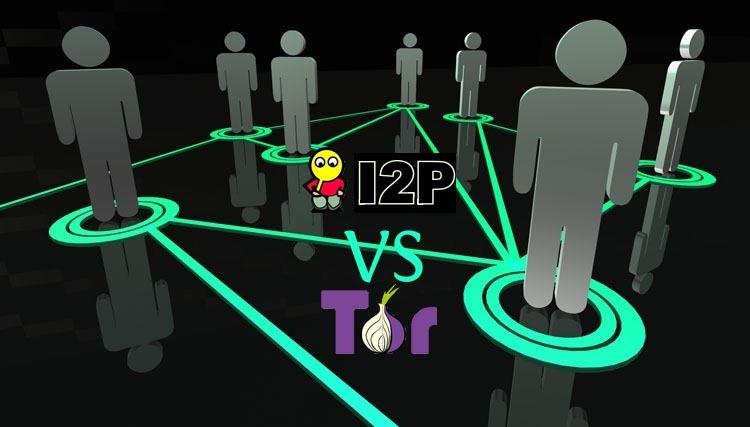

zzz: Zunächst muss ich sagen, dass ich einen wahnsinnigen Respekt vor Tor habe. Und auch vor Roger Dingledine, den anderen Entwicklern und was sie erreicht haben. I2P und Tor haben ungefähr zeitgleich angefangen und weisen einige Ähnlichkeiten auf.

Tor hat in einem umfangreichen Maß von der Bereitstellung finanzieller Mittel, einer akademischen Analyse und einer großen Userbase Nutzen gezogen. Wir tauschen uns häufig mit den Leuten von Tor aus, was beiden Projekten zugutekommt.

Der fundamentale Unterschied zu Tor ist, dass es für den Datenverkehr ins Internet gemacht wurde. I2P wurde erschaffen, um den Verkehr innerhalb des eigenen Netzwerkes zu regeln, was von Tor als versteckter Service bezeichnet wird. Tor hat 1000 Exit Nodes, I2P nur eine. Das Verlassen eines anonymen Netzwerkes ins reguläre Internet beinhaltet viele schwer wiegende potenzielle Schwachstellen.

Wie Roger Dingledine es auf seiner Rede auf dem 25C3 ausgedrückt hat „Tor verschlüsselt nicht auf magische Art und Weise das Internet“. Das macht I2P auch nicht. Der Zugriff auf Standardanwendungen kann sicher erfolgen aber es erfordert auch viel Umsicht. Das Schnüffeln oder noch schlimmer, das Blockieren von Exit Nodes ist sehr problematisch. Wenn man dies bedenkt, ist Tor die bessere Lösung, wenn man vor allem aufs Internet zugreifen will.

Gut gerüstet für P2P Transfers

I2P wurde von Anfang an für die Sicherheit von Traffic und Applikationen innerhalb eines internen Netzwerks konzipiert. Wir haben Jahre damit verbracht, es schnell und zuverlässig zu gestalten. Wenn du eine anonyme und verschlüsselte Kommunikation innerhalb eines Netzwerks wünschst, dann ist I2P eine gute Wahl. I2P ist gut gerüstet für Peer-To-Peer, wir begrüßen P2P-Traffic.

Über 95% aller I2P-Anwender leiten Datenströme auch für andere Teilnehmer weiter, ganz im Gegensatz zu Tor, wo der Anteil sehr gering ausfällt. Mit anderen Worten trägt fast jeder etwas zur Leistungsgrenze des Netzwerkes bei. Es ist nicht so, dass viele Leute einfach nur die Kapazität eine der wenigen großen Nodes ausnutzt. Wir haben sehr sichere, maßgeschneiderte Oberflächen für Anwenderprogramme.

Tor ist viel besser dabei die Blockade von ISPs und staatlicher Stellen zu umgehen. Da die Zahl der Anwender ansteigt, wird dies zunehmend wichtig für uns.

Im Vergleich zu Anomos ist I2PSnark in mehreren Bereichen vergleichbar zu deren Dienst. Wir machen dafür aber nicht explizit Werbung. Zudem ist unser Service komplex, wir haben noch viele andere Angebote in diesem Bereich. (die für BitTorrent-User weniger interessant sein dürften) Eine Möglichkeit wäre es speziell ein Paket für die BitTorrent-Anwender zu schnüren, das einige andere Angebote ausschließt.

Wir haben die Leute von Anomos auf dem 25C3 getroffen und ich wünsche ihnen viel Erfolg. Ich bin sehr aufgeregt wegen deren Konstruktion und hoffe deren Produkt bald zu Gesicht zu bekommen. Ich hoffe, wir werden weiterhin eng mit ihnen zusammenarbeiten. (Anmerkung: Leider wurde die Entwicklung von Anomos wenige Monate später schon wieder eingestellt.)

„I2P soll nicht primär dem Filesharing dienen“

Ghandy: I2P wurde ursprünglich nicht dafür gemacht um damit Filesharing zu betreiben. Was glaubst du, wie viele es trotzdem tun? Wie erfolgsversprechend ist es dies trotzdem auf diesem Weg zu tun? Welche Geschwindigkeiten kann man dabei erreichen?

zzz: Wir haben lediglich weniger als 1.000 Anwender gleichzeitig online und über 3.000 einzelne Besucher pro Monat. In Anbetracht dieser Zahlen sind wir vielleicht hundert Mal kleiner als Tor. Vielleicht sind es 600 Leute, die da gleichzeitig per BitTorrent online sind, was man eventuell mit Tor vergleichen kann, keine Ahnung.

I2P wurde erstellt als Overlay-Netzwerk für verschlüsselte, anonyme Kommunikation. Von daher ist es ideal für Peer-To-Peer Programme. Solche Applikationen erzeugen sehr viel Traffic, wie du weißt. Von daher kann man andere Datenströme dahinter verbergen. Wenn die P2P-Anwendungen schneller sind, hilft uns das beim Optimieren des Netzwerkes, weswegen wir die Leute nicht vom P2P abschrecken werden.

Alle Filesharingprogramme funktionieren aber nur innerhalb des I2P-Netzwerkes, es gibt beispielsweise keinen Zugang zu regulären Torrents. Alle P2P-Clients sind derart modifiziert, dass sie aus Sicherheitsgründen lediglich innerhalb unseres Netzwerkes funktionieren. Du kannst nicht einfach einen normalen Client benutzen. So klein wie unser Netzwerk ausfällt ist auch das Angebot an Inhalten, die darüber zur Verfügung stehen. Typische BitTorrent Downloadgeschwindigkeiten liegen bei 5 KByte/Sekunde bis zu 20 KBps, was ausreicht, um einen Film mit 700MB innerhalb eines Tages zu ziehen. Das Netzwerk ist schon viel schneller geworden, wir arbeiten an weiteren Verbesserungen. Jeder potenzielle User muss selbst entscheiden, ob der Grad an Anonymität und Sicherheit in Kombination mit der Geschwindigkeit und dem Angebot und den damit verbundenen Beschränkungen interessant genug für ihn ist. Wie wir es zu sagen pflegen „Anonymität ist nicht umsonst“ – die Verschlüsselung und das Routing erzeugen jeweils enorme Aufwendungen.

Obama wird an der wachsenden Überwachung nichts ändern

Ghandy: Manche Analysten behaupten, Privatsphäre gäbe es in den USA überhaupt nicht. Glaubst du daran wird sich nach Obamas Wahl zum Präsidenten etwas ändern? Und wie schätzt du die Sachlage in Europa ein?

zzz: Ich glaube die Privatsphäre ist in der ganzen Welt schweren und weiter ansteigenden Angriffen ausgesetzt. Ich glaube, Obama kann an diesem globalen Trend nicht viel ändern. (Dummerweise hat er mit seiner Prognose recht behalten!)

Ghandy: Wie schwer oder einfach ist es, I2P zu installieren?

zzz: Dies ist ein plattformübergreifendes Produkt. Die Installation verläuft simpel, egal ob man Linux oder Windows installiert hat, auch inklusive Vista bzw. Windows 10.

I2P: „Sicherheit ist immer relativ“

Ghandy: Wie sicher ist euer Angebot wirklich derzeit? Ich hörte, ihr könnt keine absolute Sicherheit gewährleisten bis Version 1.0 veröffentlicht wurde. Wann kann mit der ersten offiziellen Version gerechnet werden?

zzz: Ich weiß nicht, ob wir jemals im Einzelfall absolute Sicherheit gewährleisten können. „Sicherheit“ ist immer relativ und beruht auf deinen Bedürfnissen, sprich deinen Zielen, Resourcen und denen deiner Gegner.

Aber im Detail gesprochen, die beiden Bereiche, die es betrifft, sind die vom Netzwerk. Die Einbindung und der Aufbau sind nie von Aussenstehenden überprüft worden. Bislang haben wir soweit ich weiß noch von keinen technisch fortgeschrittenen Gegnern die Aufmerksamkeit erregt. Die grundlegende Architektur und die Verschlüsselung haben sich seit Jahren nicht geändert.

Wir arbeiten an zahlreichen fortgeschrittenen Features in I2P, die die Anonymität und Sicherheit verbessern soll. Als Gesamtpaket dachte ich da an einen „super-secret mode“, beziehungsweise an eine zusätzliche Schicht außerhalb der Schichten des Netzwerkes.

Wenn wir Fehler oder Lücken bezüglich der Anonymität finden, erledigen wir das. Wann werden wir perfekt, offiziell oder reif für 1.0 sein? Keine Ahnung, so schnell nicht. Die Anwender jeglicher Dienste in diesem Bereich sollten ihre eigenen Erkundigungen einziehen und ausführlich darüber nachdenken, wofür sie das Netzwerk benutzen wollen und wie sie dies sicher tun können.

Zusammenarbeit mit großem P2P-Indexer möglich

Ghandy: Gab es je Überlegungen, mit The Pirate Bay oder MiniNova zusammenzuarbeiten, um ein gemeinsames Angebot zu erstellen?

zzz: Dieser Vorschlag wurde letztes Jahr angebracht und das hat jede Menge Diskussionsstoff innerhalb von I2P erzeugt. Wir arbeiten sehr eng mit OnionCat zusammen, dies mag oder auch nicht ein Puzzlestück im Rätsel sein. Der Weg, den wir ab jetzt beschreiten ist mir derzeit aber auch noch unklar.

Ghandy: Wenn wir von I2P sprechen. Was sind eure Pläne, was können wir in den nächsten Wochen, Monaten oder Jahren diesbezüglich erwarten?

zzz: Die oberste Priorität ist es unser Netzwerk auszubauen. Wir erreichen dies mit der Präsenz in der Presse, so wie dieses Interview. Auch arbeiten wir eng mit anderen Projekten wie Tor, Anomos und OnionCat zusammen. Und natürlich, indem wir unsere Webseite und unsere Software besser und schneller gestalten. Die Verständlichkeit und die verfügbaren Sprachen spielen auch eine Rolle, weswegen wir stets nach neuen Anwendern und Unterstützern suchen.

Weitere Fragen bitte in unserem Forum stellen

Und nochmals Dankeschön für die Gelegenheit und deine interessanten Fragen. Wenn jemand von euren Lesern eine Frage hat, kann er sich an unsere Webseite, unser Forum, (inklusive einer deutschen Section) oder per IRC irc.freenode.net #i2p an uns wenden.

Ghandy: Vielen Dank für deine sehr ausführlichen Antworten. Und generell gesagt: Natürlich vielen Dank für das Angebot eures Dienstes!

Bei Problemen oder Fragen sollte man sich nicht scheuen den eigenen IRC-Kanal zu benutzen. Es sind eigentlich ständig fachkundige Anwender online, die gerne Neulinge mit Rat und Tat unterstützen.