Eine neu entdeckte Sicherheitslücke, die mehrere CPU-Generationen von Intel betrifft, lässt Angreifer fremde Speicherbereiche auslesen.

Durch eine neu entdeckte Sicherheitslücke in mehreren CPU-Modellen von Intel soll es Angreifern möglich sein, Daten aus dem Benutzerspeicher auszulesen. Allzu trivial ist der Angriff augenscheinlich nicht umsetzbar. Dennoch zeigt er zumindest auf, dass das Thema “Meltdown” längst nicht abgeschlossen ist.

Benutzerspeicher per Seitenkanalattacke auslesbar

Forscher der Tsinghua University, der University of Maryland und eines Computerlabors (BUPT) des chinesischen Bildungsministeriums haben eine neue Sicherheitslücke entdeckt, die einen Seitenkanalangriff auf mehrere Intel-CPU-Generationen ermöglicht. Durch Timing-Analyse sollen Angreifer folglich geheime Daten aus dem Benutzerspeicher extrahieren können.

Wie BleepingComputer berichtet, funktioniert der Angriff als Seitenkanal zur 2018 entdeckten Sicherheitslücke “Meltdown”, die damals sogar bis zu 20 Jahre alte CPU-Modelle von Intel betraf. Da keines der seitdem veröffentlichten Updates das Problem vollständig behebt, ist die neue Angriffsmethode teilweise selbst auf gepatchten Systemen ausführbar.

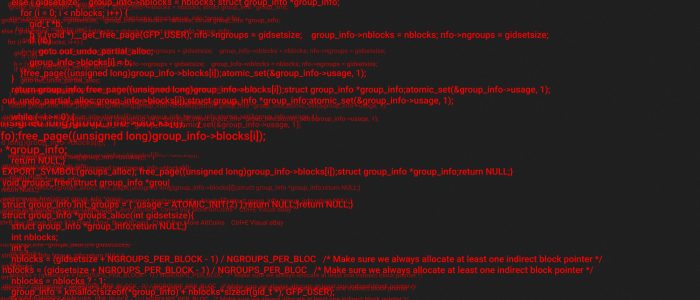

Sicherheitslücke entsteht im EFLAGS-Register der Intel-CPU

Der eigentliche Fehler entsteht im sogenannten EFLAGS-Register der betroffenen Prozessoren. Dieses Register enthält verschiedene Flags, die auf den aktuellen Zustand der CPU hindeuten.

Kommt es zu einer Änderung des dort gespeicherten Inhalts, so kann dies das Timing von JCC-Anweisungen beeinträchtigen. Letztere wiederum ermöglichen eine bedingte Verzweigung (Jump on Condition Code) auf Basis der Zustände im EFLAGS-Register. Verzögerungen in der Ausführungszeit sind vom Angreifer messbar, was es ihm schließlich erlaubt, Daten zu entschlüsseln.

In ihren Experimenten konnten die Forscher durch einen gezielten Angriff auf die Schwachstelle in den Intel-CPU-Typen i7-6700 und i7-7700 eine Erfolgsrate von 100 % erreichen. Als Betriebssystem kam dabei Ubuntu 16.04 mit Linux-Kernel-Version 4.15.0 zum Einsatz.

Neue Intel-CPU-Schwachstelle scheinbar bisher nicht allzu einfach ausnutzbar

Dennoch kann von einem “einfachen” Angriff gewiss nicht die Rede sein. Denn “für etwa 6 – 9 Zyklen nach der transienten Ausführung ist die Jcc-Ausführungszeit nicht in der Lage, einen Seitenkanal zu konstruieren”, so die Forscher in ihrem Bericht. Demnach müsse “der Angriff Tausende Male wiederholt werden, um eine höhere Genauigkeit zu erreichen.”

“Dieser Timing-Angriff stützt sich auf andere transiente Ausführungsangriffe, um einen realen Angriff aufzubauen, und er kann leicht durch Rauschen gestört werden. Dennoch handelt es sich um einen neuen Seitenkanalangriff, der eine weitere Erforschung wert ist. Dieser Angriff kann Einblicke in neue Angriffe auf die Mikroarchitektur geben und einen neuen Weg zur Entwicklung von Seitenkanalangriffen in Cache-Seitenkanal-resistenten CPUs eröffnen.”

Forschungsbericht

Die Ursachen der Sicherheitslücke in den untersuchten CPU-Modellen von Intel seien nach wie vor unklar. Dennoch äußern die Forscher diesbezüglich eine Vermutung:

“Wir vermuten, dass es in der Ausführungseinheit der Intel-CPU einen Puffer gibt, der eine gewisse Zeit benötigt, um zurückzukehren, wenn die Ausführung zurückgezogen werden soll. Dieser Rückzugsprozess führt zu einem Stillstand, wenn die folgende Anweisung vom Ziel des Puffers abhängt.”

Forschungsbericht

Ob AMD-Prozessoren ebenfalls anfällig für die neu entdeckte Schwachstelle sind, geht aus dem Bericht nicht hervor. Die Forscher haben ihre Untersuchungen offenbar bisher nur an Intel-CPUs durchgeführt.