Die Sicherheitsforscher von Malwarebytes berichten von einer Angriffsmethode, die den Windows Error Reporting-Dienst missbraucht.

Eine dateifreie Angriffstechnik, die den WER-Dienst (Microsoft Home Windows Error Reporting) missbraucht, ist die neue Vorgehensweise einer bisher noch unbekannten Hacking-Gruppe. Hier speisen Hacker Malware in den Windows-Fehlerberichtsdienst ein, um der Erkennung zu entgehen, berichtet Bleeping Computer.

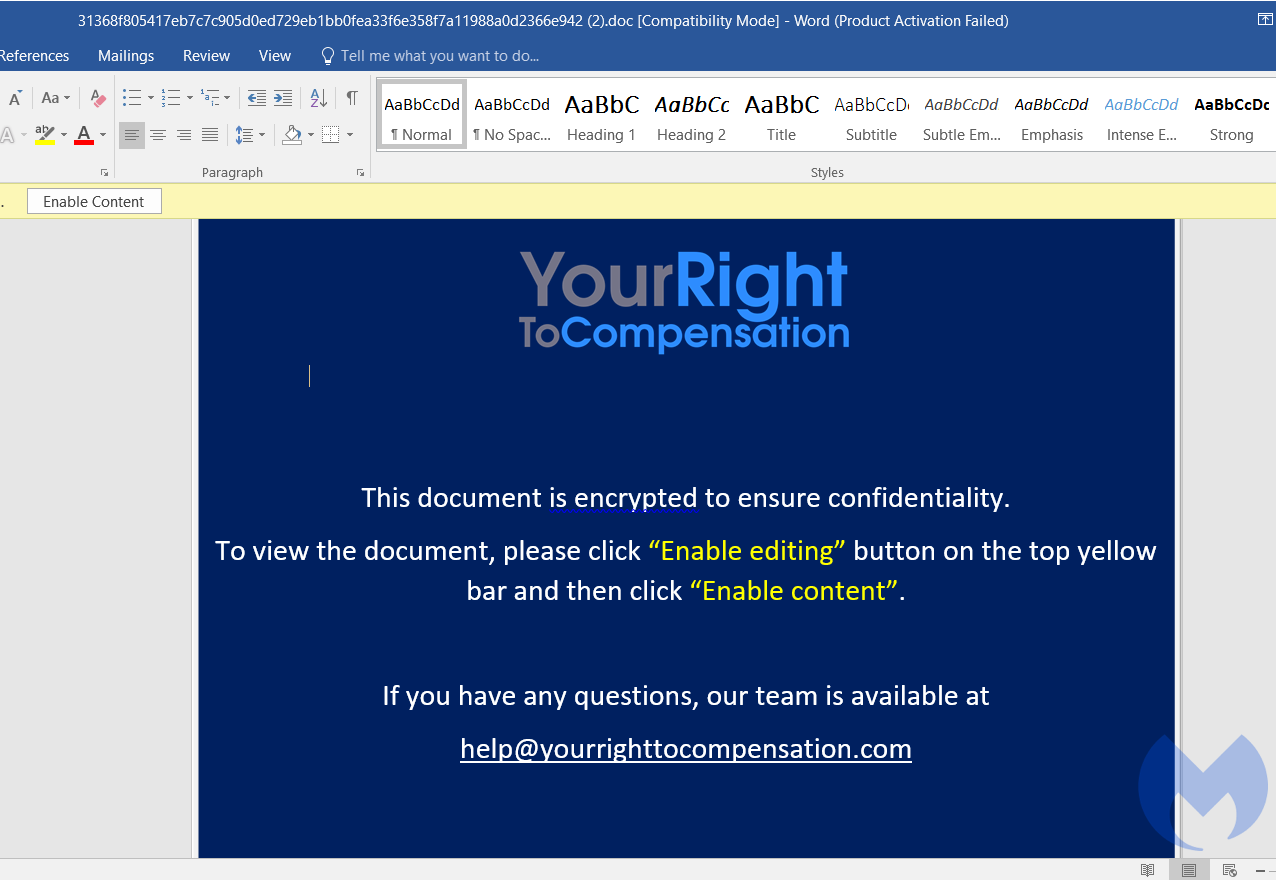

Laut den Sicherheitsforschern von Malwarebytes, Hossein Jazi und Jérôme Segura, beruht der Angriffsvektor bei dem schwer zu erkennenden Angriff, namens Kraken, darauf, dass sich die Malware in WER-basierten, ausführbaren Dateien vergräbt, um keinen Verdacht zu erregen. Erste Hinweise auf die neue Malware fanden die Forscher am 17. September bei einer Phishing-Mail-Analyse. Die Angreifer ködern hier ihre Opfer per Mail mit Informationen zu Entschädigungsansprüchen für Arbeitnehmer.

E-Mail-Phishing birgt Fileless Malware Attacke

In der E-Mail verborgen war ein schädlicher Dateianhang im ZIP-Format. Das darin enthaltene Dokument „Compensation manual.doc“ führt über ein Makro Shellcode aus. Die Bedrohungsakteure haben eine Website kompromittiert, um ihre Nutzdaten zu hosten und dann für den dateifreien Angriff das CactusTorch-Framework zu verwenden. Compensation manual.doc beinhaltet ein Image-Tag, welches auf die Website „yourrighttocompensation [.] Com“ verweist.

Malware-Angriff verwendet Windows Error Reporting

Sobald ein Phishing-Opfer die infizierte Datei öffnet, führt diese ein bösartiges Makro aus. Das verwendet eine modifizierte Version des CactusTorch VBA-Moduls, um einen Shellcode auszuführen. CactusTorch nutzt die DotNetToJscript-Technik zum Laden einer kompilierten .Net-Binärdatei direkt in den Arbeitsspeicher des Windows-Systems und zum Ausführen aus dem VBScript heraus.

Die Binärdatei fügt eingebetteten Shellcode in WerFault.exe, den Prozess des Windows Error Reporting, ein und hinterlässt dabei keine Spuren auf der Festplatte. Die WerFault.exe ist ein Dienst, der anzeigt, dass ein Fehler mit dem Betriebssystem, den Windows-Funktionen oder -Anwendungen aufgetreten ist. Opfer tendieren also dazu, der Anzeige Glauben zu schenken und davon auszugehen, dass ein Fehler aufgetreten ist. Stattdessen führen jedoch Angreifer verborgene Malware mithilfe des Prozesses aus.

Anti-Analyse-Überprüfungen dienen der Sicherheit

Der neu erstellte Windows-Fehlerbericht-Dienst-Thread, der den bösartigen Code enthält, durchläuft infolge mehrere Anti-Analyse-Überprüfungen als Vorsichtsmaßnahmen. Das schädliche Windows Error Reporting will sicherstellen, dass es nicht in einer Analyse- / Sandbox-Umgebung oder in einem Debugger ausgeführt wird. Das wären sichere Zeichen dafür, die auf eine mögliche Untersuchung von Sicherheitsforschern hinweisen. Erst nach einem erfolgreichen Durchlaufen der Kontrollen wird der Angriff fortgesetzt. Ein finaler Schadcode wird dann entschlüsselt. Dieser startet in einem neuen Thread der Fehlerberichterstattung. Einige Angriffs-Elemente ließen sich eventuell der vietnamesischen APT32-Gruppe zuordnen, so die Sicherheitsforscher.

Tarnkappe.info