Die National Security Agency (NSA) hat den Software-Riesen Microsoft über eine schwere Sicherheitslücke informiert. Fragt sich nur warum.

Die National Security Agency (NSA) hat den Software-Riesen Microsoft so schnell über einen sogenannten Zero-Day informiert, wie nie zuvor. Kaum ein Artikel, in dem daher nicht nur die Schwere der Sicherheitslücke an sich hervorgehoben wird. Auch die NSA wird überall gelobt, weil sie doch endlich einmal uneigennützig gehandelt haben. Aber haben sie das wirklich? Oder steckt eventuell doch mehr hinter dieser plötzlichen „uneigennützigen“ Hilfsbereitschaft? Warum Schachmatt?

NOBUS (“ nobody but us „)

NOBUS (Niemand außer uns) war, bzw. ist, eigentlich seit ewigen Zeiten fester Bestandteil der NSA Mentalität. Es bedeutet nichts anderes, als das es Sicherheitslücken gibt, welche die NSA einfach nicht preisgeben möchte. Sicherheitslücken, die gegen Ziele der NSA, bzw. der USA, gerichtet werden können. Kurz gesagt, in der Vergangenheit hat der US-Geheimdienst Sicherheitslücken lieber für sich behalten und dann für eigene Zwecke ausgenutzt. Eine unabhängige Studie zu NOBUS erklärt das Ganze sehr gut. Auf Seite Nr. 8 kann man z.B. lesen:

„Wenn die Vereinigten Staaten einen Zero-Day entdecken oder kaufen, haben sie zwei Möglichkeiten: Sie können entweder die neu entdeckte Schwachstelle durch das Schreiben von bösartigem Code ausnutzen, der die Schwachstellen dann ausnutzen kann. Oder sie können den Anbieter der betroffenen Software benachrichtigen und so die Sicherheitslücke mit einem Sicherheitsupdate schließen lassen.

Der erste Ansatz kann zu einem Erkenntnisgewinn führen und kann manchmal sogar schwere Cyber-Angriffe ermöglichen, wie im Fall von Stuxnet z.B. Es könnte aber eben auch amerikanische Computer gefährdet sein. Ein anderer potenziell hoch entwickelter Gegner könnte die gleiche Schwachstelle entdecken oder kaufen. Er könnte sie für seine eigenen Operationen nutzen.“ (Ben Buchanan)

Auch, wenn wir uns kurz an EternalBlue erinnern, sieht man, wie gerne die National Security Agency gewisse Sicherheitslücken lieber für sich behält. Mehrere Jahre lang setzte die NSA z.B. eine speziell für diese Sicherheitslücke geschriebene Software ein. Einen Patch für die gefährliche EternalBlue Sicherheitslücke gab es nur, weil die Software der NSA damals abhanden und „in die falschen Hände“ geraten war.

Um größeren Schaden zu vermeiden, war die NSA damals also quasi gezwungen, die Sicherheitslücke Microsoft doch mitzuteilen und die Lücke konnte 2017 endlich gepatcht werden. Wäre die Software nicht öffentlich bekannt geworden, wüssten wir bis heute wahrscheinlich nichts über EternalBlue.

Die Sicherheitslücke CVE-2020-0601

Die Sicherheitslücke an sich wurde mittlerweile oft genug und mehr als ausreichend beschrieben. Wir wollen uns lieber anschauen, was diese Sicherheitslücke so außergewöhnlich macht und welches ihre tatsächlichen Auswirkungen sind. Eine Sicherheitslücke, deren Auswirkungen auf militärische, gesellschaftliche oder industrielle Netzwerkinfrastrukturen so schwerwiegend sein könnten, dass sofort Patches installiert werden mussten. SwiftOnSecurity meint dazu:

„Bei dieser Sicherheitsanfälligkeit handelt es sich nicht nur um eine mögliche globale Abschaltung von Computern, sondern um Angreifer mit Ressourcen, die über Netzwerk-Transitpunkte verfügen und in der Lage sind, Kommunikationsströme nach Belieben zu ändern. Grundsätzlich handelt es sich um nationalstaatliche APTs, die routinemäßig die fremde Netzwerkinfrastruktur gefährden.“ (SwiftOnSecurity)

Ein weiterer Hinweis auf die Besonderheit dieser Sicherheitslücke ist eine Aussage von IT-Security-Spezialist und Blogger Brian Krebs. Er schreibt in seinem Blog:

„Diese Quellen sagen, dass Microsoft stillschweigend einen Patch für den Fehler an Abteilungen des US-Militärs und an andere hochwertige Kunden/Zielgruppen, die wichtige Internet-Infrastrukturen verwalten, geschickt hat. Dass diese Organisationen gebeten wurden, Vereinbarungen zu unterzeichnen, die sie daran hindern, Details des Fehlers vor dem 14. Januar, dem ersten Patch-Dienstag des Jahres 2020, zu veröffentlichen.“ (Brian Krebs)

Microsoft hat sich zwar recht schnell dazu geäußert und erklärt: „Microsoft veröffentlicht keine „production-ready“ Sicherheitsupdates vor dem Patchday.„, andererseits sind Quellen von Brian Krebs bislang immer zuverlässig gewesen. Wir erinnern uns, auch schwerwiegende Auswirkungen auf wichtige militärische Netzwerkinfrastrukturen der USA waren zu befürchten.

Schachmatt für die NSA

Es wäre also nicht weiter verwunderlich, wenn die NSA als Bestandteil des „Deals“ mit Microsoft gefordert hätte, betroffene Netzwerkinfrastrukturen von Regierung und Militär schon vorab patchen zu können.

Diese Sicherheitslücke, war für einen globalen Akteur wie die National Security Agency, die zudem über enorme Ressourcen verfügt, über sehr viel Geduld und noch bessere Programmierer, eine großartige Gelegenheit. Eine großartige Gelegenheit, endlich wieder einen Zero-Day und mächtige Cyber-Waffe in den Händen zu halten.

Aber es wäre eine weitaus größere und unkalkulierbare Bedrohung für die Vereinigten Staaten und auch für die National Security Agency selbst gewesen. Diese Verantwortung wollte man beim NSA nicht übernehmen. Unabsehbar wären die Folgen für die nationale und internationale Sicherheit gewesen, hätte die NSA diese Sicherheitslücke für sich behalten. Was wiederum erklärt, warum diese gefährliche Sicherheitslücke Microsoft gegenüber so schnell wie noch nie offengelegt wurde. Schachmatt. Dieses eine und erste Mal zumindest war es für die NSA wichtiger sich zugunsten des Allgemeinwohls geschlagen zu geben.

Die NSA will neue Seiten aufschlagen „Turn a New Leaf“

Wie geschickt es die Marketing-Abteilung der National Security Agency versteht selbst einem Schachmatt noch etwas Gutes abzugewinnen, konnten wir sehr schnell erfahren. Anne Neuberger, Deputy National Managerin der NSA in der Washington Post:

Wie geschickt es die Marketing-Abteilung der National Security Agency versteht selbst einem Schachmatt noch etwas Gutes abzugewinnen, konnten wir sehr schnell erfahren. Anne Neuberger, Deputy National Managerin der NSA in der Washington Post:

„Das ist eine neue Herangehensweise von der NSA. Wir wollen daran arbeiten, Daten schneller zu teilen. Wissen über Hart- und Softwareschwachstellen untereinander austauschen und Wissen auch wirklich teilen, um Vertrauen aufzubauen“ (Anne Neuberger)

IT-Security-Spezialist und Blogger Brian Krebs spricht auf Twitter sogar von einer völlig neuen Initiative der NSA. Operation „Turn a New Leaf“ soll die Sicherheitslückenforschung der NSA größeren Softwareanbietern und letztendlich der Öffentlichkeit zugänglich machen.

Das wäre wirklich ein begrüßenswerter Fortschritt. Sicher ist aber, dass die NSA bestimmt auch weiterhin darauf achten wird, „ihre Schäfchen im trockenen“ zu haben. Sie werden allen anderen in den wirklich wichtigen Dingen auch weiterhin einen Schritt voraus sein wollen. Ein Wolf bleibt immer ein Wolf. Da hilft auch kein Schafspelz.

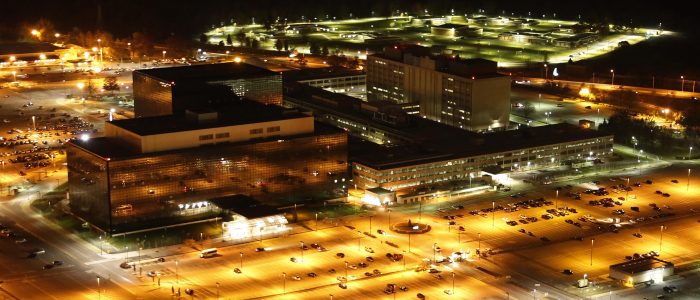

Foto kalhh, thx!

Tarnkappe.info