ToxicEye macht sich die zunehmende Popularität von Telegram zunutze. Die Infektion nimmt aber noch immer klassisch via Phishing ihren Anfang.

Der israelische Sicherheitsforscher Omer Hofman berichtete kürzlich auf dem Blog seines Arbeitgebers über eine neuartige Schadsoftware namens ToxicEye. Laut Hofman verbreiten Cyberkriminelle den Trojaner mit Phishing-Mails. Nach der Infektion werden die Opfer-PCs über den Messenger Telegram gesteuert und ausgekundschaftet.

ToxicEye verbreitet sich via Phishing

Vor wenigen Tagen berichtete der Blog von Check Point Software Technologies über eine neuartige Bedrohung. Cyberkriminelle verbreiten im ersten Schritt massenweise Phishing-Mails. Diese enthalten ein Dokument z.B. mit dem Namen solution.doc, in dem man gezielt zum Klicken eines Links aufgefordert wird.

Die Infektionskette von ToxicEye

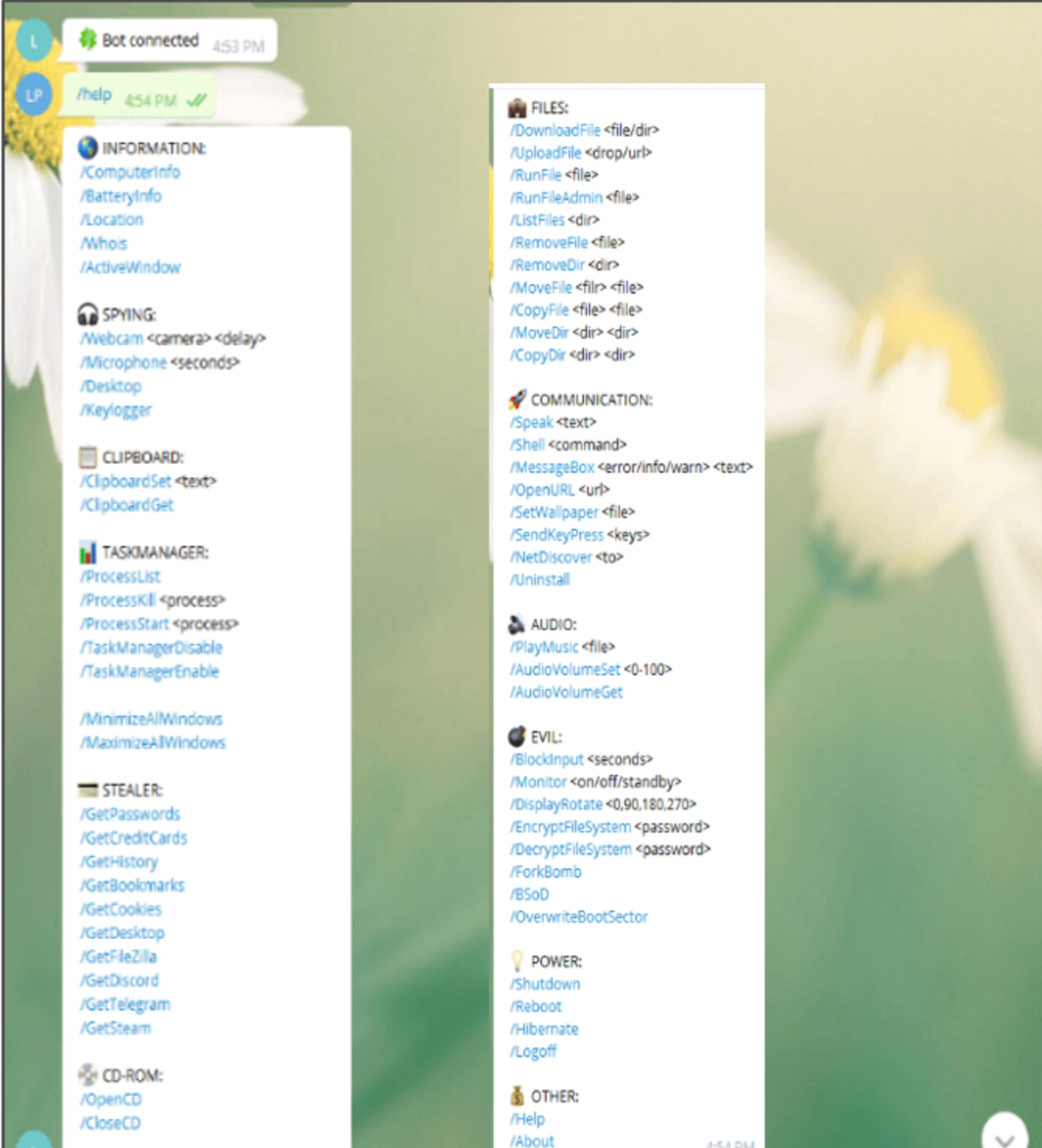

Im ersten Schritt erstellen sich die Angreifer ein neues Konto beim Cloud-Messenger Telegram. Dazu kommt ein eigener Telegram Bot, der die infizierten Geräte kontrollieren und ausspähen kann. Das heißt, die Cyberkriminellen benötigen zur Übernahme des Windows-PCs nebst aller Transfers auf eigenen Server eine aktive Internet-Verbindung, die man über Telegram vollzieht. Wer grundsätzlich kein Telegram nutzt, der kann zwar die Infektion durch das schadhafte Dokument auslösen. Aber danach würde mangels Kommunikation zwischen dem Hacker und Opfer-PC nichts mehr passieren.

Über den Bot kann der Angreifer sogar einen Keylogger einsetzen. Daneben könnte man wahllos Dateien herunterladen oder die angeschlossene Webcam bzw. das Mikrophon anzapfen. Auch das Verschlüsseln von Partitionen für Erpressungen (Ransomware) wäre auf diesem Wege kein Problem.

130 Angriffe in 12 Wochen

Omer Hofman fand auf den verseuchten Geräten jeweils eine Datei namens rat.exe, nach der man gezielt suchen soll. Der Dateiname dürfte aber schon bald variieren. Hofman stellte über 130 Angriffe während der letzten drei Monate fest. Die tatsächliche Anzahl der erfolgten Infektionen mittels ToxicEye ist naturgemäß unbekannt. Die wachsende Popularität von Telegram sorgt aber natürlich auch bei Cyberkriminellen für neue Begehrlichkeiten. Wer bei Github nach ToxicEye sucht, wird direkt fündig.

Fazit

Wir setzen für unsere öffentliche Chat Gruppe von Tarnkappe.info aufgrund der Funktionsweise, Datensparsamkeit und Aufbau gerne weiterhin diesen Messenger ein. Trotzdem muss das Team von Firmengründer Pawel Walerjewitsch Durow dringend in puncto Sicherheit nachbessern, um bei Telegram derartigen Aktivitäten einen Riegel vorzuschieben.

Es ist schon schlimm genug, dass Telegram bei vielen Medien als Brutstätte von Verschwörungstheoretikern, Krypto-Abzockern und Rechtsradikalen gilt. Jetzt muss die Betreibergesellschaft von Telegram (wie auch immer) dafür sorgen, dass die vielseitig einsetzbaren Bots nicht mehr zur Kontrolle von Opfer-PCs genutzt werden können.

Update: Bei uns in der Gruppe wird das Thema gerade kontrovers diskutiert. Das Command & Control (C&C) Protokoll könne Telegram wahrscheinlich nicht ohne weiteres effektiv einschränken. Rein theoretisch könnte diese Kontrolle der Windows-PCs auch über Matrix oder eine andere App mittels der jeweiligen API möglich sein. Die Infrastruktur von C&C ist quasi überall im Einsatz.

Tarnkappe.info