Mit seiner exe-Datei als Nutzlast kann Dridex dort noch nicht viel ausrichten. Eine Verbreitung der Malware über macOS findet jedoch statt.

Die Malware Dridex entwickelt sich beständig weiter und infiziert nun erstmals Dokumente auf macOS-Systemen mit bösartigen Makros. Und auch wenn das Tool unter dem Apple-Betriebssystem noch keinen großen Schaden anrichten kann, zeigt die neuste Variante klar, in welche Richtung die Entwicklung geht.

Die Malware Dridex verseucht erstmals Dokumente auf macOS-Systemen

Die seit Jahren bekannte Malware Dridex ist in einer neuen Variante aufgetaucht und nimmt damit macOS ins Visier. Sie kommt mit einer für Windows-Umgebungen typischen exe-Datei als Nutzlast daher, die regulär auf dem Betriebssystem von Apple gar nicht ausführbar ist.

Laut einem Bericht des Sicherheitsforschers Armando Nathaniel Pedragoza von Trend Micro sei es jedoch möglich, dass sich die Malware in einer Testphase befinde und daher noch nicht vollständig für den Einsatz auf macOS-basierten Rechnern vorbereitet sei. Dennoch könne das Tool bereits Dokumente mit bösartigen Makros versehen.

Der Einsatz unter macOS ist eine logische Weiterentwicklung für eine derart verbreitete Malware

Wie The Register berichtet, begann Dridex einst als Banking-Trojaner. Im Laufe der Zeit entwickelten seine Schöpfer das Tool jedoch weiter. Inzwischen kann es beispielsweise auch Nutzerdaten abgreifen sowie ein Botnetz um zusätzliche Ressourcen erweitern.

Eigentlich hatte das FBI der Schadsoftware im Jahr 2015 den Garaus gemacht und vier Jahre später die russische Hackergruppe “Evil Corp” als ihre Entwickler identifiziert. Doch inzwischen taucht Dridex wieder öfter auf und ist aktuell einer der am häufigsten gegen Finanzinstitute eingesetzte Trojaner.

Die ständige Weiterentwicklung der Malware, wozu auch ihr Einsatz unter macOS gehört, sorgt dafür, dass diese in der Hackerszene relevant bleibt. Im Dezember 2021 gehörte Dridex sogar zu den Top-Tools, die von der weitverbreiteten Log4j-Schwachstelle Gebrauch machten. Und insgesamt war es im vorletzten Jahr die am vierthäufigsten eingesetzte Schadsoftware.

Für Apple-User (noch) kein großes Problem

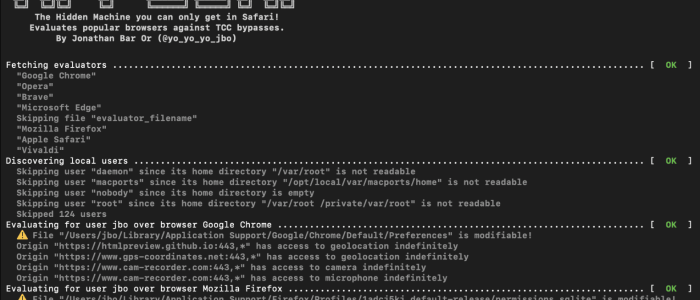

Üblicherweise findet Dridex über an E-Mails angehängte Dokumente mit bösartigen Makros ihren Weg auf die Systeme ihrer Opfer. In dem von Pedragoza untersuchten Beispiel setzte die Malware auf das für macOS übliche Mach-O-Dateiformat.

Die Schadsoftware sucht anschließend nach Word-Dokumenten mit der „.doc-Endung“ und hängt dort weiteren bösartigen Code in Form von Makros an. Die ursprüngliche Office-Datei wird dabei komplett überschrieben. Durch eine Verschlüsselung verwendeter Zeichenketten verschleiert Dridex außerdem die URL, von der sie weitere schadhafte Daten abruft.

„Derzeit sind die Auswirkungen dieser Dridex-Variante auf macOS-Benutzer minimal, da die Nutzlast eine exe-Datei ist„, entwarnt der Sicherheitsforscher in seinem Bericht über die Malware. Doch die bösartigen Makros in überschriebenen Dokumenten sind durchaus in der Lage, die Infektionskette auf anderen Systemen fortzusetzen.

Und weitere Modifikationen für eine bessere Kompatibilität mit dem Apple-Betriebssystem seien für zukünftige Versionen der Schadsoftware ebenfalls zu erwarten.