Cyberbunker 2.0:Die vor fast 16 Wochen beschlagnahmten Server wertet man weiter aus. Die Wirtschaftswoche brachte nun mehr Details ans Licht.

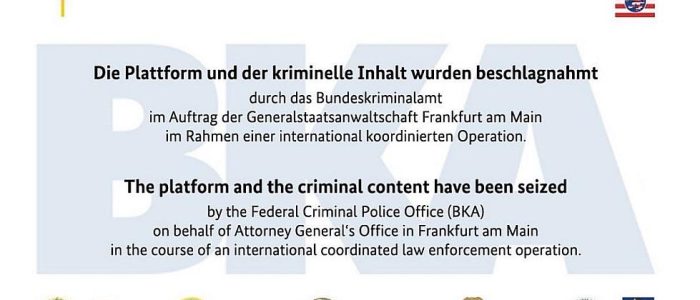

Die im September des Vorjahres in Traben-Trarbach sichergestellten Server des Rechenzentrums Cyberbunker 2.0 werden weiterhin ausgewertet. Die Generalstaatsanwaltschaft Koblenz teilte der dpa mit, vor Ende Februar oder Anfang März könne man mit keiner Anklage rechnen. Bis dahin hat man offenkundig noch sehr viel mit der Auswertung der Server zu tun.

Cyberbunker 2.0 – vom ersten Hinweis bis zur Anklage.

In einer recht aktuellen Ausgabe der WirtschaftsWoche skizziert man den zeitlichen Ablauf der Geschehnisse sehr ausführlich. Wir gehen einmal in der Geschichte bis zu den Anfängen zurück.

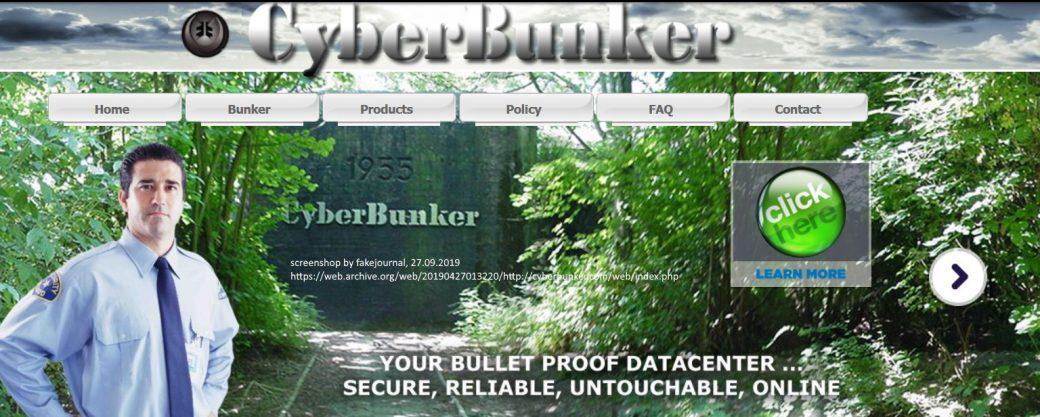

Mit dem Namen Cyberbunker wurde früher schon einmal ein Rechenzentrum (RZ) betrieben. Dieses Rechenzentrum war allerdings im Jahr 1996 in den Niederlanden beheimatet. Die Betreiber sorgten mit dem Webhosting des P2P-Indexers The Pirate Bay (TPB) für sehr viel mediale Aufmerksamkeit. Nach Eingang einer einstweiligen Verfügung vom Landgericht Hamburg schaltete die Berliner CB3Rob LtD & Co. KG (Cyberbunker) den Datenverkehr für TPB ab. Doch der Filmwirtschaft hat das herzlich wenig gebracht. Nach nur einem Tag Pause, den die Mitgliedsfirmen der MPAA erwirken konnten, war der P2P-Indexer am 07. Mai 2010 schon wieder online. Das also war Cyberbunker 1.0, wenn man so will. Laut Medienberichten soll das erste Datencenter in Holland von Sven Olaf K. und Herman Johan X. geleitet worden sein.

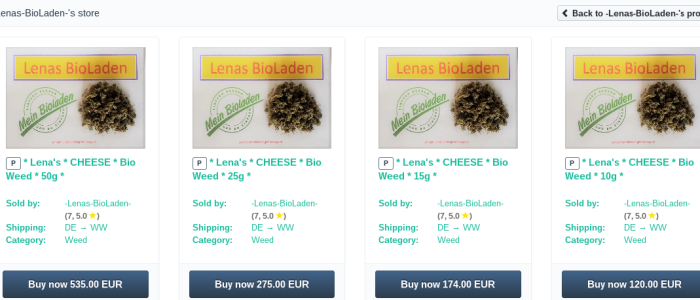

Zurück nach Deutschland. Am 26. Juni 2013 erwarb die Calibour GmbH bei Traben-Trarbach (Rheinland-Pfalz) einen riesigen unterirdischen Bunker. Verkäufer war das ehemalige Amt für Wehrgeophysik. Der Käufer erwarb ein 5.500 qm großes Areal, inklusive Bürogebäude, mehreren Garagen und ein 13 Hektar großes Gelände. Der frühere NATO-Bunker ging fünf Stockwerke in die Tiefe. Über 200 Server waren dort untergebracht. Mieter waren allesamt Kunden, bei denen der Preis für das Webhosting eine untergeordnete Rolle spielte. Kein normaler Mensch hätte sich sonst bei einem derart hohen Preisniveau eingemietet. Wie die AP berichtete, hat man da Dark-Commerce-Plattformen wie „Cannabis Road„, den gigantischen „Wall Street Market“ oder „Orange Chemical“ untergebracht. Die Betreiber warben damit, dass ihr „Bulletproof Hoster“ insbesondere gegen Ermittlungen von BKA, EUROPOL, FBI & Co. immun gewesen sein soll. Doch es kam anders als gedacht…

Vom ersten Hilferuf bis zur Razzia: alles dauert scheinbar ewig!

Laut Recherchen der WirtschaftsWoche erfolgte im Juni 2013 ein erster „Hilferuf“ des Ex-Bürgermeisters von Traben-Trarbach. Er wendete sich hilfesuchend an das LKA Rheinland-Pfalz. Ein erster konkreter Anfangsverdacht bestand allerdings erst im Spätherbst 2014. Das Problem der behördlichen Ermittler bestand unter anderem darin, dass weder der Verlauf der Glasfasern, noch der Anschluss ans öffentliche Netz bekannt war. Das frühere Rechenzentrum der Bundeswehr war Geheimsache. Deswegen war der Ort geradezu ideal für illegale Zwecke. Erschwerend kam hinzu, dass die Glasfaserverbindungen ohne verräterische Leitungsstörungen kaum angezapft werden konnten. Das Landeskriminalamt (LKA) hatte natürlich kein Interesse daran, die Betreiber vom Cyberbunker 2.0 durch kurzzeitige Ausfälle zu warnen.

Laut Recherchen der WirtschaftsWoche erfolgte im Juni 2013 ein erster „Hilferuf“ des Ex-Bürgermeisters von Traben-Trarbach. Er wendete sich hilfesuchend an das LKA Rheinland-Pfalz. Ein erster konkreter Anfangsverdacht bestand allerdings erst im Spätherbst 2014. Das Problem der behördlichen Ermittler bestand unter anderem darin, dass weder der Verlauf der Glasfasern, noch der Anschluss ans öffentliche Netz bekannt war. Das frühere Rechenzentrum der Bundeswehr war Geheimsache. Deswegen war der Ort geradezu ideal für illegale Zwecke. Erschwerend kam hinzu, dass die Glasfaserverbindungen ohne verräterische Leitungsstörungen kaum angezapft werden konnten. Das Landeskriminalamt (LKA) hatte natürlich kein Interesse daran, die Betreiber vom Cyberbunker 2.0 durch kurzzeitige Ausfälle zu warnen.

2016, zweieinhalb Jahre nach dem vermutlichen Beginn der Aktivitäten im Bunker, konnte die Überwachung endlich beginnen. Zur Überraschung der Ermittler hat man bei weitem nicht alle Daten verschlüsselt übertragen. So wurden in mehreren Online-Foren und Marktplätzen unverschlüsselt verbotene Güter gehandelt. Die behördlichen Ermittler staunten nicht schlecht bei dem Leichtsinn, den einige Hintermänner an den Tag gelegt haben. Wahrscheinlich lag es auch ein Stück weit daran, weil man den Mietern der Server bei den horrenden Preisen absolute Sicherheit zugesichert hatte. Wenn schon Bulletproof, dann musste man sich um die eigene Sicherheit nicht mehr kümmern, haben sich wohl manche Betreiber illegaler Angebote gedacht.

Cyberbunker 2.0: zwielichtiges Angebot statt Rauswurf des Webstressers?

Im November 2016 wurde eine sehr starke DDoS-Attacke vom fünfstöckigen Bunker aus durchgeführt. Zirka 1,25 Millionen Internetrouter von Kunden der Deutschen Telekom funktionierten in der Folge nicht mehr. Mit der Aktion und einer Folge-Attacke per DDoS hatte man sich die Spam-Bekämpfungsorganisation Spamhaus zum Feind gemacht. Deren Mitarbeiter verfolgen die Spuren der digitalen Steinchen bis zum RZ im Mount Royal. Nach Eingang des Hinweises über die DDoS-Attacke hätte die Betreibergesellschaft Calibour aktiv werden müssen. Doch statt die entsprechenden Server abzuschalten, soll sich einer der Tatverdächtigen an den Verursacher der heftigen Attacke gewendet haben. Dem Mieter des bombardierenden Servers bot er an, gegen Aufpreis könne er dafür sorgen, dass man den Datenverkehr nicht mehr bis zum Verursacher zurückverfolgen könne.

Im November 2016 wurde eine sehr starke DDoS-Attacke vom fünfstöckigen Bunker aus durchgeführt. Zirka 1,25 Millionen Internetrouter von Kunden der Deutschen Telekom funktionierten in der Folge nicht mehr. Mit der Aktion und einer Folge-Attacke per DDoS hatte man sich die Spam-Bekämpfungsorganisation Spamhaus zum Feind gemacht. Deren Mitarbeiter verfolgen die Spuren der digitalen Steinchen bis zum RZ im Mount Royal. Nach Eingang des Hinweises über die DDoS-Attacke hätte die Betreibergesellschaft Calibour aktiv werden müssen. Doch statt die entsprechenden Server abzuschalten, soll sich einer der Tatverdächtigen an den Verursacher der heftigen Attacke gewendet haben. Dem Mieter des bombardierenden Servers bot er an, gegen Aufpreis könne er dafür sorgen, dass man den Datenverkehr nicht mehr bis zum Verursacher zurückverfolgen könne.

Diese unverschlüsselt übermittelte Offerte per E-Mail dürfte noch juristisch relevant werden. Denn mit diesem Angebot können sich die Betreiber vom Cyberbunker 2.0 nicht mehr auf dem Prinzip der Netzneutralität ausruhen, auf das von Sven Olaf Kamphuis immer wieder hingewiesen wird. Wenn sich die Vorwürfe erhärten sollten, würde dies bedeuten, dass man nicht nur die illegalen Aktivitäten der eigenen Kunden toleriert hat. Nein, man wollte sie dabei auch noch aktiv unterstützen. Gegen Bezahlung, versteht sich. Damit hat man die Providerprivilegien verloren, die die Tatverdächtigen ansonsten vor ihrer Strafverfolgung geschützt hätten.

Probleme über Probleme…

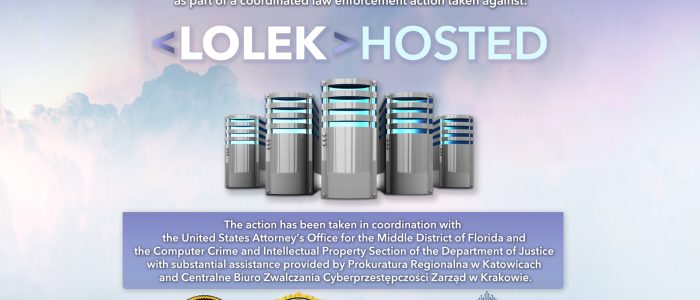

Die Ermittlungen drohen dem LKA aufgrund des immensen Aufwandes über den Kopf zu wachsen. Dazu kam, dass Hardware zur Überwachung des Cyberbunkers Ende 2017 von den baden-württenbergischen Behörden zurückgefordert wurden. Im Süden der Republik brauchte man die Technik selbst. Schließlich fanden sich dann doch noch Möglichkeiten, um die benötigten 100.000 EUR für die Fortsetzung der Ermittlungen aufzutreiben. Im Herbst 2018 liefen die ersten Gerichtsverfahren gegen mehrere Cyberkriminelle, die ihre Daten im kugelsicheren Nato-Bunker untergebracht hatten.

Die Ermittlungen drohen dem LKA aufgrund des immensen Aufwandes über den Kopf zu wachsen. Dazu kam, dass Hardware zur Überwachung des Cyberbunkers Ende 2017 von den baden-württenbergischen Behörden zurückgefordert wurden. Im Süden der Republik brauchte man die Technik selbst. Schließlich fanden sich dann doch noch Möglichkeiten, um die benötigten 100.000 EUR für die Fortsetzung der Ermittlungen aufzutreiben. Im Herbst 2018 liefen die ersten Gerichtsverfahren gegen mehrere Cyberkriminelle, die ihre Daten im kugelsicheren Nato-Bunker untergebracht hatten.

Das LKA hingegen war noch immer auf der Suche nach weiteren Beweisen für eine Mittäterschaft der Betreiber vom Cyberbunker 2.0. Unter den gerichtlichen Verfahren befand sich auch der riesige „Wall Street Market“, ein Online-Handelsplatz im Deepweb für alles, was an Dienstleistungen und Waren verboten ist. 1,15 Millionen Kunden sollen dort ihre Güter bei rund 5.400 Vendoren (Händlern) erworben haben. Vor Gericht konnte man dem Dark-Commerce-Handelsplatz ein Handelsvolumen von mehr als 41 Millionen Euro nachweisen. Wie die WirtschaftsWoche weiter berichtet, hat man beim gerichtlichen Verfahren absichtlich die Betreiber des Datencenters außen vor gelassen, um die Hintermänner nicht zu warnen.

Razzia nicht das Ende

Im Sommer 2019 hatte man endlich so viele Indizien beisammen, um einen richterlichen Durchsuchungsbeschluss gegen den Cyberbunker 2.0 erwirken zu können. Für die Erstürmung des Geländes, welches einem Atomschlag standhalten würde, hat man 650 Polizisten eingesetzt. Die Razzia plante man außerdem bis ins kleinste Detail. Natürlich musste man beim Eindringen in das Gelände verhindern, dass die anwesenden Mitarbeiter eine Chance hatten, auf Knopfdruck alle Daten mit Nullen zu überschreiben.

Ein fingiertes Abendessen mit sechs Verdächtigen und ein Störsender sorgte letztlich dafür, dass man eine Chance hatte, dass alle Beweise nach dem Zugriff erhalten blieben. Etwa 290 Serversysteme liefen im Normalbetrieb, als die Beweise gesichert wurden. Daneben fand man einige persönliche Computer der Mitarbeiter unverschlüsselt vor. Offenbar hatten sich einige Angestellte nicht die Mühe gemacht, die Partitionen zu verschlüsseln, weil man glaubte, man sei nach sechs Jahren ungestörter Aktivität weiterhin in Sicherheit.

Cyberbunker 2.0: Keine Anklage vor Frühjahr 2020

Irgendwann im Frühjahr 2020 soll die Anklage der Verantwortlichen über die Bühne gehen. Man glaubt, die Mittäterschaft an verschiedenen Delikten nachweisen zu können, obwohl sich die Beschuldigten stets auf das Providerprivileg berufen haben. Sven Olaf von K., der im Cyberbunker nach eigenen Angaben nur als technischer Dienstleister tätig war, glaubt, der Redakteur der WirtschaftsWoche habe beim Schreiben seines Beitrages „gleich mehrfach das Wort ‚angeblich‘ unter den Tisch fallen lassen“.

Daneben zündet der auf der Flucht befindliche Sven Olaf von K. im Chat bei Facebook gleich mehrere Nebelkerzen, die uns und unsere Leser vom eigentlichen Fall ablenken sollten. Spamhaus sei in Wahrheit gar kein Schweizerisches Unternehmen. Innerhalb der Schweiz gebe es keinen Handelsregister-Eintrag, das gleiche gelte auch für den angeblichen Spamhaus-Standort Großbritannien. Sven Olaf gab uns den Tipp, bei der Presseanfrage die Betreiber zu fragen, wo denn nun in Wirklichkeit ihr „Briefkasten“ stehen soll. Die Betreiber von Spamhaus bezeichnet er als „Terroristen„, die sich nach seiner Ansicht der Erpressung und Bekanntgabe privater Daten schuldig gemacht haben sollen. Hinter der offiziell gemeinnützigen Organsation soll sich angeblich nach Auskunft von Herrn K. eine Firma namens Spamtec Ktc verbergen, von einer Gemeinnützigkeit könne laut K. gar keine Rede sein.

[em tweet=1221829373004845056]

Twitter zeigt es: Nicht nur wir haben Probleme bei der Kontaktaufnahme…

Spamhaus und die Presseanfragen = das Schweigen im Walde

Wir fragten letzte Woche bei Spamhaus per E-Mail an, um welche Rechtsform es sich denn nun handeln soll, bzw. in welchem Handelsregister man sich aktuell eingetragen hat. Auch wollten wir wissen, ob man bei der Publikation vom Register Of Known Spam Operations (kurz ROKSO), nicht wiederholt gegen die GDRP verstößt. Die EU-weit gültige General Data Protection Regulation (GDPR) hat der deutsche Gesetzgeber in Form der Datenschutzgrundverordnung (DSGVO) umgesetzt, die Ende Mai 2018 in Kraft getreten ist. Die Unschuldsvermutung gelte laut K. auch im Internet. Niemand, auch Spamkaus, könne die GDPR bzw. DSGVO einfach ignorieren, nur weil man mithilfe der ROKSO die übelsten Spammer bei ihrem Treiben behindern will. Das gelte auch beim Cyberbunker 2.0.

Keine ladungsfähige Anschrift, keine Telefonnummern, kein gar nichts!

Tatsächlich ist auf der Webseite von Spamhaus kein vollständiges Impressum verfügbar. Von einer Anschrift oder gar von einer Telefonnummer kann keine Rede sein. Auf unsere E-Mails von letzter Woche, inklusive der Erinnerung von letztem Freitag, hat man bisher nicht reagiert. Nach eigenen Angaben soll es sich beim Spamhaus Project um eine SLU handeln. Wenn das stimmt, wäre dies womöglich eine spanische Einpersonen-Gesellschaft. Die Rechtsform käme dann der einer deutschen GmbH sehr nahe. SLU bedeutet sociedad limitada unipersonal. Doch wo sitzt das Unternehmen denn jetzt in Wirklichkeit? Tatsächlich in Spanien? Oder doch woanders?

Die Verwirrung, die die Macher vom Spamhaus stiften, scheint ein Stück weit geplant zu sein. Auch die Tatsache, dass man die Damen und Herren nur per E-Mail erreichen kann, dürfte keinen Zufall darstellen. Spammer und andere Cyberkriminelle haben sich schon oft findige Methoden ausgedacht, um das Leben ihrer Gegenspieler zu erschweren. Davon wird auch der selbst ernannte CyberCrime-Aufklärer Brian Krebs ein recht langes Lied singen können. Sonderlich seriös erscheint das Unternehmen, der Verein, die Stiftung, die SLU, oder was auch immer Spamhaus jetzt sein soll, durch ihre angewendeten Verschleierungstaktiken nicht gerade. Das zumindest steht fest.

Wir hoffen noch ein wenig auf eine verspätete Antwort, die wir sofort in einem Update einpflegen werden.

Tarnkappe.info