Ausführliches Interview mit dem Kasseler Sicherheitsforscher und Mitbegründer der „Vulnerability Lab“-Initiative, Benjamin Kunz Mejri.

Benjamin Kunz Mejri, der hessische Mitbegründer der „Vulnerability Lab“-Initiative hat sich darauf spezialisiert, Sicherheitsprobleme ans Tageslicht zu bringen. Kunz Mejri manipulierte letztes Jahr einen Geldautomaten alleine mithilfe seiner Girokarte und fand Sicherheitslücken im iOS, bei Skype, PayPal, der NASA und an anderen Orten. Wir haben uns eingehend mit ihm unterhalten.

Tarnkappe.info: Erzähl für den Anfang etwas über dich selbst.

Benjamin Kunz Mejri: Mein Name ist „Benjamin Kunz Mejri“ und ich bin 32 Jahre alt. Ich wohne in der Stadt Kassel in Hessen. 2003 bis 2005 war ich auf der Fachoberschule Kassel in der Fachrichtung Wirtschaftsinformatik. Aktuell ist mein Familienstand ledig. Meine Hobbys sind Basketball, Reisen, Elektro Basteleien und IT Entwicklungen.

Seit 2007/2008 bin ich einer der Forschungsleiter des Vulnerability Labs und wurde 2014 Geschäftsführer der in Kassel ansässigen Evolution Security GmbH. Seit 2016 bin ich zusätzlich noch Projektleiter des Government Cyber Security Programms von Government Labs geworden.

Hacken = digitale Grenzen überwinden, die sonst niemand passieren kann.

Tarnkappe.info: Was reizt Dich überhaupt an Computern beziehungsweise an der ganzen Technik?

Benjamin Kunz Mejri: Hauptsächlich reizt mich an Computersystemen die Entwicklung und das Erstellen neuer Programme oder Projekte. Die IT umfasst so viele Bereiche, in denen man sich austoben kann, dass man jeden Tag wieder etwas Neues entdeckt. Ich persönlich sehe Computer & Systeme als Werkzeuge an, um etwas Nützliches zu erschaffen. All unsere Infrastrukturen werden immer weiter vernetzt und digitalisiert, da kann es meiner Ansicht nach nicht schaden, wenn man sich mit der Materie dauerhaft beschäftigt. Ich habe mich schon seit ich ein kleiner Junge (8-9 Jahre) war für Computer & Systeme interessiert. Meine persönliche Leidenschaft in diesem Bezug auf IT liegt dabei ganz klar im Bereich der IT-Sicherheit, des Datenschutzes und der Privatsphäre. Mich reizt zu finden, was andere nicht entdecken, zu entwickeln, was andere aufgeben oder digitale Grenzen zu überwinden, die andere nicht passieren können.

Tarnkappe.info: Wie bist Du zum Thema Hacken gekommen? War das etwa einer der Spielfilme wie „23“?

Benjamin Kunz Mejri: Zum Hacken im Sicherheitsbereich bin ich dauerhaft mit 15 – 16 Jahren gekommen, dann habe ich mich unten eingereiht, um meinen Rang und Platz in der Branche herauszufinden. Ich habe mich nie an Filmen aufgezogen, weil das meiste einfach auf erfundenen Ereignissen basiert. Natürlich freut man sich aber über jeden Fortschritt im Hollywood Bereich, zu dem wir später im Interview nochmal kommen. Viele gelangen über Kinofilme zum Thema, was aus erster Sicht nicht unbedingt falsch ist. Trotzdem sollte man nicht denken, dass man „Superman“ im Kino schaut und nach der Vorstellung direkt fliegen kann. Ein Film ist oft der letzte Tropfen im Kopf, der das Fass der Neugier zum Überlaufen bringt.

„60% der Sicherheitsforscher sind nur anwesend, um sich zu bereichern.“

Tarnkappe.info: Ist das Ganze so etwas wie ein Duell oder Wettbewerb? Von wegen: „Wer hat die besseren Skills oder neuen Einfälle?“ Warum sind so viele Menschen in diesem Bereich tätig? Um sich zu bereichern? Um sich zu messen oder zu helfen? Oder warum?

Benjamin Kunz Mejri: Es kommt drauf an. In jedem Bereich, wo es auch um Geld, Ehre und Fame geht, entsteht schnell eine eigene Marktwirtschaft. Diese kann produktiv oder unproduktiv sein. Duelle und Wettbewerbe gibt es intern in vielen Gruppen. Wettbewerbe, wo die finalen Resultate berechnet werden nach Punkten, gibt es natürlich auch. Grundsätzlich ist dabei zu erwähnen, dass sich einzelne Teams auch mit ihren Skills und neuen Einfällen präsentieren (Beispiel Heartbleed). Meistens gehen diese Wettbewerbe oder Erfahrungsvergleiche von Gruppen aus, die sich profilieren und bewerben wollen.

Ich denke, dass 40% aller Sicherheitslückenforscher und Hacker ihre Erfahrungen austauschen, um sich weiter zu entwickeln. Die anderen 60% sind nur anwesend, um sich zu bereichern oder zero-day Sicherheitslücken gewinnbringend zu verkaufen und abzuschöpfen. Grundsätzlich zähle ich mich zu den 40% der Whitehats, die sich um mehr Sicherheit bemühen, ohne sich zu bereichern.

Man muss authentisch sein

Tarnkappe.info: Wie hast Du den Kontakt zur Hacker-Szene bekommen? Wie wird man dort als Neuling überhaupt begrüßt?

Benjamin Kunz Mejri: Ich habe durch meinen offenen Umgang im Alltag und mein transparentes Verhalten über die Jahre die besten Kontakte und Verbindungen zur Hacker-Szene aufgebaut. Am wichtigsten ist, dass man sein Wort hält und andere Leute nicht verschaukelt. Als Neuling wird man eher schlecht empfangen. Besonders dann, wenn einzelne Leute schneller als die Hierarchie der Szene vorwärts marschieren.

Tarnkappe.info: Spielt da jeder seinen eigenen Star, oder gibt es ein kooperatives Miteinander? Wie beurteilst Du die deutsche Szene heute? (Vergleiche diese bitte mit der Szene in anderen Industrienationen oder Schwellenländern)

Benjamin Kunz Mejri: Es gibt in diesem Business viele einzelne Sicherheitsforscher, die ihre eigenen Erfolge auskosten. Natürlich sind aber auch Gruppen vorhanden, die im Team arbeiten, um große Erfolge zu verbuchen. Die deutsche Hacker-Szene ist seit einigen Jahren gespalten, weil es viel Neid und Vorwürfe gibt. Es gibt einzelne Leute, die im Bereich Bug Bounty und Sicherheitslücken arbeiten aber keine offiziell kooperierenden Gruppen. Deshalb haben wir damals das Vulnerability Lab gegründet, um einen Teil des Schadens abzufangen, damit Leute unabhängig arbeiten können. In Ländern wie den USA, Russland, Niederlanden und Polen ist ähnliches Szeneverhalten zu beobachten, weil immer die gleichen Leute beteiligt sind.

IT Security: Das meiste sollte man via „Learning by Doing“ in Erfahrung bringen.

tarnkappe.info: Welche Fachbereiche deckst Du überhaupt bei der IT Security ab? Hast Du diesbezüglich auch etwas Passendes studiert, oder machst Du das „Learning by Doing“?

Benjamin Kunz Mejri: Mein Fachbereich sind Sicherheitsprüfungen (PenTests) von Web-Anwendungen, Diensten, Software und Hardware. Nein, ich habe nicht studiert. Man kann zwar ein gewisses Grundwissen in diesem Bereich erlernen, sollte aber das meiste selber via „Learning by Doing“ in Erfahrung bringen.

tarnkappe.info: Vielleicht möchtest Du einfach mal etwas über Eure Firma und die verschiedenen Projekte erzählen?

Benjamin Kunz Mejri: Vulnerability Laboratory ist ein Program (Webseite) zum Melden von Sicherheitslücken für ein Bug Bounty Programm oder die Öffentlichkeit. Vulnerability Labs ist das erste Sicherheitslücken Portal im internationalen Bereich und wurde 2007 öffentlich verfügbar. Das Model ist transparent gestaltet und erlaubt das Veröffentlichen von Sicherheitsreports, Dokumenten und Videos mit Bezug auf einzelne Sicherheitslücken. Das Vulnerability Lab Programm hat weltweit über 1.000 Forscher und ein 17-köpfiges internationales Kern-Team. Das Vulnerability Lab arbeitet unabhängig, ohne Regierungsanbindung oder Regulierungen.

Government Laboratory ist ein Program (Webseite) zum Melden von Sicherheitslücken in Computersystemen oder Applikationen verschiedenster internationeler Regierungen. Das Program ist gerade erst erschaffen worden aus der Engine des Vulnerability Labs. Aktuell laden wir Manager zur Verwaltung ein, um den öffentlichen Start für alle Forscher einzuleiten. Danach hoffen wir, dass unser Projekt genauso viel Erfolg aufweist, wie das offizielle Vulnerability Labs Programm.

Was ist ein Bug Bounty Program?

Tarnkappe.info: Ständig hört man den Begriff Bug Bounty Program, was ist das überhaupt? Vielleicht kannst Du uns Laien das mal verständlich erklären.

Benjamin Kunz Mejri: Ein „Bug“ kann ein Programmfehler, eine Schwachstelle oder Sicherheitslücke in einem Dienst, Software oder einem Service sein. Der Begriff „Bounty“ bedeutet auf Deutsch „Kopfgeld“. Beide Wörter zusammen kombiniert bedeuten sozusagen „Sicherheitslücken/Schwachstellen-Kopfgeld“ oder „Kopfgeld-Programm für Programmfehler“.

Benjamin Kunz Mejri: Ein „Bug“ kann ein Programmfehler, eine Schwachstelle oder Sicherheitslücke in einem Dienst, Software oder einem Service sein. Der Begriff „Bounty“ bedeutet auf Deutsch „Kopfgeld“. Beide Wörter zusammen kombiniert bedeuten sozusagen „Sicherheitslücken/Schwachstellen-Kopfgeld“ oder „Kopfgeld-Programm für Programmfehler“.

tarnkappe.info: Wie stehst du im Bezug zur Bug Bounty Scene? Was sind die Vorteile und was die Nachteile?

Benjamin Kunz Mejri: Ich persönlich finde sehr gerne neue Sicherheitslücken, da ist es natürlich praktisch, wenn man dafür auch bezahlt wird. Ich persönlich finde die Bug Bounty & Hacker Wettbewerb Szene sehr gut strukturiert und zuverlässig. Früher war es so, dass man hunderttausende von Euros für die Sicherheit von Projekten investieren mussten. Heute nehmen öffentliche Programme wie Vulnerability Labs den Verantwortlichen eine große Menge an Arbeit ab. Die größten Unternehmen der Welt haben in den letzten Jahren auf die Resource „Bug Bounty“ zugegriffen und wurden in ihrer Entscheidung durch Leute wie uns maßgeblich beeinflusst. Es kann nur von Vorteil sein, wenn mehr Transparenz und sozialer Austausch im Umgang mit Sicherheitslücken vorhanden ist. Ebenso freue ich mich das diese Szene immer größer wird.

Nachteil im Bezug auf Bug Bounties ist ganz klar, dass kommerziell orientierte Unternehmen ohne Rücksicht auf Verluste versuchen den Markt zu besetzen. Da wo es auch das schnelle Geld gibt, kommen natürlich nach kürzester Zeit neue Leute zum Vorschein, die nur versuchen sich selbst oder andere Firmen zu bereichern.

Was ist der Schlüssel zum Erfolg?

tarnkappe.info: Manche Firmen wie Facebook, Google etc. sind zwischenzeitlich zu dieser Vorgehensweise übergegangen. Bei den beiden Webseiten setzt Du dabei auf die Unterstützung der Community. Was treibt die Menschen dazu an, Euch Sicherheitslücken zu geben, die sie entdeckt haben?

Benjamin Kunz Mejri: Ehrlichkeit, Vertrauen, Erfahrung und Transparenz sind die Schlüssel zum Erfolg, um ernstgenommen zu werden oder Einsendungen von Forschern zu erhalten. Eine große Rolle spielt natürlich auch die bereitgestellte Infrastruktur der Community. Wenn das System nicht gut ausgebaut oder entwickelt wurde, kommen z.B. auch keine Einsendungen von Leuten, die einem vertrauen.

tarnkappe.info: Du hast erzählt, viele Besucher Eurer Webseiten schauen gerne mal nach möglichen Sicherheitslücken nach. Wie hoch ist der Anteil in etwa?

Benjamin Kunz Mejri: 20-30% der Researcher versuchen, auch Sicherheitslücken bei uns zu finden. Nur 3% aller Einsendungen werden final als Sicherheitsproblem validiert.

tarnkappe.info: Welche „Überprüfungen“ sind dabei noch für Dich okay, wo ist für Dich die moralische Grenze zu einer kriminellen Aktivität?

Benjamin Kunz Mejri: Okay ist für uns, wenn jemand sich aus eigener Motivation hinsetzt, um unserer Community mehr Sicherheit zu bringen. Leute, die beauftragt werden und nicht für sich selbst handeln, sind Kriminelle, die oft posen wollen, ohne Sicherheit für die andere Partei zu generieren. Böswillige Angriffe, die dem Computersystem oder unserer Infrastruktur schaden könnten. Moral hört da auf, wo ich Schaden anrichten könnte, Attacken verschleiere oder mir nicht bewusst bin, was ich angreife, auslese oder eingebe.

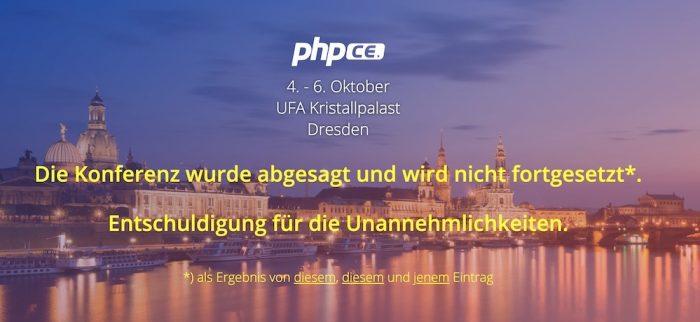

Bäumchen wechsel Dich? Whitehat Fefe als Organisator von Blackhat Konferenzen

Tarnkappe.info: Der Alphablogger Fefe ist jetzt sowohl auf der dunklen, als auch auf der hellen Seite der Macht. Was hälst Du davon? Sollte man als Sicherheitsberater großer Konzerne eine Blackhat Konferenz mitorganisieren?

Benjamin Kunz Mejri: Grundsätzlich fahre ich immer am besten damit, anderen Leuten ihre persönliche Meinung zu lassen. Das muss jeder selber für sich entscheiden. Für meine Kunden und Klienten wäre so ein Verhalten nicht akzeptabel.

Benjamin Kunz Mejri: Grundsätzlich fahre ich immer am besten damit, anderen Leuten ihre persönliche Meinung zu lassen. Das muss jeder selber für sich entscheiden. Für meine Kunden und Klienten wäre so ein Verhalten nicht akzeptabel.

Tarnkappe.info: Wie stehst Du zum Thema Hackerparagraf. Hat dieser nicht vieles deutlich komplizierter gestaltet? Eigentlich ist es ja nicht einmal zur Absicherung der eigenen Infrastruktur erlaubt, nach den Lücken der eigenen Webserver zu suchen. Wie sollen die Admins damit umgehen? Sich einfach darüber hinwegsetzen? Manche Firmen sind nach dem Aufkommen des Hackerparagrafen vor 10 Jahren ins Ausland gegangen, ist das die Lösung?

Hackerparagraf: Ich mache mir keine Sorgen

Benjamin Kunz Mejri: Der Hackerparagraph wurde nur für Leute erschaffen, die wirklich nicht verstehen, was erlaubt ist und was nicht. Die einzige Community, die wegen dem Hackerparagraphen verdonnert wurde, sind bis jetzt nur aus der Hardware (Diebstahl), Trojaner und Carder Szene gekommen. Die meisten Leute, die bei einzelnen Einbrüchen verdonnert werden, sind PenTester, diese fallen dann meistens noch nicht unter den Hackerparagraphen selbst. Ich persönlich mache mir keine Sorgen, denn dieses Gesetz ist dazu da, Kriminelle aufzuhalten, nicht um Sicherheitsprüfungen zu blockieren. Firmen, die ins Ausland abgewandert sind, nachdem sich der Paragraph geändert hat, haben meistens schon Jahre vorher mit illegalen Programmen unregulierten Handel betrieben. Wir arbeiten auch am Limit und mussten bisher keinen Locationwechsel machen wegen den deutschen Gesetzen.

Tarnkappe.info: Einige Juristen sehen dies gänzlich anders. Sie bemängeln, dass viele Administratoren und Datenschützer bei der jetzigen Gesetzeslage das Gefühl haben müssen, bei vielen Aktionen „mit einem Bein im Knast zu stehen“.

Wie dem auch sei. Wie reagieren Firmen auf Deine Kontaktanfrage wegen Lücken, die Du oder Deine Mitarbeiter gefunden haben.

Benjamin Kunz Mejri: Die meisten Firmen reagieren vorbildlich auf das Melden einzelner Sicherheitslücken. Bisher hatten wir keine Probleme bei der Koordination von Sicherheitslücken zu Herstellern. Apple nimmt z.B. immer alle Sicherheitslücken an. Man hat aber oft rechtliche Probleme, den Forscher aktiv in Prozesse einzubinden. Microsoft ist mit der Zeit da eher offen geworden und wir haben eigene Manager, die uns betreuen. Grundsätzlich ist zu sagen, dass 98% aller Meldungen von den Herstellern positiv aufgefasst werden. Dabei spielt natürlich der Ton eine wichtige Rolle in Bezug auf die Kommunikation.

Man muss am Ball bleiben

Tarnkappe.info: Wie findet man neue Sicherheitslücken und wie schafft man so etwas dauerhaft?

Benjamin Kunz Mejri: Natürlich muss man gerade bei diesem Business immer am Ball bleiben, sonst verliert man die Perspektive oder den Verstand. Würde man z.B. 3 Jahre lang nicht am PayPal Inc Bug Bounty Programm teilnehmen, könnte es passieren, dass man entwicklungstechnisch den Anschluss verliert. Ebenso spielt Motivation, Anerkennung, Aufwand & die Darstellung eine wichtige Rolle. Ich kann dabei einfach nur an jeden den Tip abgeben, dass man sauber und mit klarem Kopf versucht an seine Sache heranzutreten. Am Ende findet man dann Sicherheitslücken, wo andere schon längst aufgegeben haben.

tarnkappe.info: Hat Dich dabei jemals jemand versucht wegen Deiner möglichen Strafbarkeit zu erpressen?

Benjamin Kunz Mejri: Bisher war ich immer taff genug, mich nicht angreifbar zu verhalten oder kompromittieren zu lassen. Da ich keine krummen Dinger drehe, muss ich mir da als Whitehat relativ wenig Sorgen machen.

tarnkappe.info: Wie verlief in der Vergangenheit die Zusammenarbeit mit amerikanischen Geheimdiensten, so etwa der NSA? Wie sicher sind deren Netzwerke eigentlich?

Benjamin Kunz Mejri: Im Jahr 2009 habe ich die Web Infrastruktur der National Security Agency auf Sicherheitslücken prüfen dürfen. Diese wurden über das US CERT an die zuständigen Abteilungen geleitet. Insgesamt habe ich damals über 30 Sicherheitslücken im DoD CERT Programm gemeldet. Dieses Jahr habe ich als einziger Deutscher am „Hack the Pentagon“ Program des Department of Defense erfolgreich teilgenommen. Mehr darf ich dazu aber nicht sagen. Vertraglich arbeite ich natürlich nicht für die National Security Agency oder das Department of Defense. Ich nehme jedoch aktiv an Programmen teil zum unabhängigen Melden oder Aufdecken von Sicherheitslücken in Systemen der Regierung.

Benjamin Kunz Mejri: „Computer tun nur das, was wir ihnen beibringen.“

Tarnkappe.info: Zunächst muss man aber klären: Gibt es überhaupt eine absolute Sicherheit im IT Bereich? Wenn nein, erkläre bitte, warum nicht.

Benjamin Kunz Mejri: Nein, die gibt es nicht und wird es auch nie wirklich geben. Grund dafür ist, dass Menschen einfach Fehler machen und das wird sich so schnell nicht ändern. Computer tun nur das ,was wir ihnen beibringen, wenn wir nichts perfekt beibringen können, wird es auch immer Fehler oder Probleme geben, die sich auf die Sicherheit auswirken.

Tarnkappe.info: Stuxnet hat uns damals alle mit seinen ernormen Möglichkeiten und seiner Komplexität aufgerüttelt. Was könnte momentan im Background passieren, wovon wir nichts ahnen?

Benjamin Kunz Mejri: Da jeden Tag Operationen oder Einsätze im digitalen Bereich laufen, und ich schon eine gewisse Menge an Zwischenfällen gesehen habe, warte ich nur wieder auf den nächsten Knaller. Man kann immer viel spekulieren, was passieren kann oder könnte, aber Fakten sind wichtiger als alles andere. Dies sage ich ganz bewusst, da ich dagegen bin, andere Leute zu verunsichern oder diese mit Geschichten zu verängstigen.

Jeder Staat bekommt bei Zeiten seine „Packung“

tarnkappe.info: Es sind ja nicht nur die ach so bösen Amerikaner oder Israelis. An derartigen Entwicklungen sind ja auch die Russen, Chinesen oder Inder beteiligt, um nur ein paar Beispiele zu nennen. Wieso wird eigentlich immer nur gegen die US-amerikanischen Geheimdienste öffentlich gewettert?

Benjamin Kunz Mejri: Ich denke, dass jeder Staat zur richtigen Zeit seine Packung von der Szene bekommt. Grundsätzlich beschäftige ich mich nicht mit Leuten, die gegen andere Menschen wettern, um produktiv zu bleiben. Ich könnte mir gut vorstellen, dass die Anti-Amerika-Stimmung ein Resultat des Verhaltens des Landes ist. Irgendwann muss man sich für sein Verhalten rechtfertigen oder man wir dauerhaft dafür verantwortlich gemacht. Wir sind halt auf einem politischen Level angekommen, wo wir Lügen, Neid und Betrug nicht mehr akzeptieren wollen. Man kann zwar eine Regierung davon überzeugen zu kooperieren, die Bürger entscheiden aber am Ende, was Plan ist.

tarnkappe.info: Hat die USA die Hoheit im technischen Bereich, so wie man dies seit Jahren anstrebt? Wie viel trennt sie noch davon?

Benjamin Kunz Mejri: Das bezweifle ich sehr stark, möchte es aber nicht weiter begründen.

E-Mail-Verschlüsselung

Tarnkappe.info: Offtopic: Wieso gibt es eigentlich noch immer keine anständige Software, mit der man E-Mails verschlüsseln kann? Hat daran niemand Interesse? Kann man das nicht vermarkten?

Benjamin Kunz Mejri: Es gibt Software, mit der man E-Mails verschlüsseln kann, wie z.B. die offizielle PGP Software Serie. Zusätzlich gibt es noch Addons für verschiedene Email Clients, wie z.B. Enigmail. Einige Web Mail Services bieten mittlerweise das Verschlüsseln via PGP. Der Markt hat also Interesse an solchen Produkten und in Zeiten von Snowden lässt sich sowas natürlich besser vermarkten.

Tarnkappe.info: Besser vielleicht aber offenbar nicht gut genug, siehe das Ende von Lavaboom im Herbst des Vorjahres. Du stehst dem Gedanken Open Source eher kritisch gegenüber. Magst Du mal bitte erklären, warum?

Benjamin Kunz Mejri: Ich würde eher sagen, dass ich der Entscheidung, ob etwas Open Source wird, kritisch gegenüber stehe. Es gibt z.B. Open-Source-Software, die von der Bundeswehr (Airbus) benutzt wird, wo man in wenigen Minuten Sicherheitslücken finden könnte. Ich denke, dass es in solchen Fällen wichtig ist, dass Produktserien, die von der Regierung in Benutzung sind, nicht zugänglich gemacht werden. So verhindert man Spionage, Source Code Reviews, Reverse Engineering Angriffe oder Manipulation.

Benjamin Kunz Mejri: Ich würde eher sagen, dass ich der Entscheidung, ob etwas Open Source wird, kritisch gegenüber stehe. Es gibt z.B. Open-Source-Software, die von der Bundeswehr (Airbus) benutzt wird, wo man in wenigen Minuten Sicherheitslücken finden könnte. Ich denke, dass es in solchen Fällen wichtig ist, dass Produktserien, die von der Regierung in Benutzung sind, nicht zugänglich gemacht werden. So verhindert man Spionage, Source Code Reviews, Reverse Engineering Angriffe oder Manipulation.

Obwohl ich, wie im oben aufgeführten Beispiel, dagegen bin, dass z.B. solch eine Software öffentlich zugänglich wird, bin ich dafür, dass viele Projekte Open Source werden, um unabhängig weiterentwickelt zu werden. Open Source ist einer der wichtigsten Fortschritte für Entwicklung, die wir haben, deshalb muss gerade dort beachtet werden, was veröffentlicht wird und was eben nicht.

Open Source Software

Tarnkappe.info: Wie offen ist eine Open Source Software wie WordPress? Wie schnell bzw. einfach kommt ein guter Hacker da rein?

Benjamin Kunz Mejri: Man muss die Application nur herunterladen, setzt sie auf einem eigenen Webserver mit Database Management System auf und kann direkt mit den Sicherheitstests beginnen. Da jede Woche neue Sicherheitslücken in WordPress bekannt werden, kann man sich vorstellen, wie einfach das ist. Es sollte dabei aber auch bedacht werden, dass durch das öffentliche Einsehen auch viele Probleme erkannt und geschlossen werden können, bevor sie zu einem größeren Problem heranwachsen.

Tarnkappe.info: Der Krieg wird nicht nur zu Lande, Wasser oder in der Luft entschieden. Und öffentlich tobt er schon längst, weil sich die meisten Nationen eine eigene Cyber-Armee leisten. Wie wird sich das weiter entwickeln? Hältst Du die Übernahme von Atomkraftwerken, Flughäfen oder einer Börse in naher Zukunft für möglich?

Benjamin Kunz Mejri: Ich denke, dass es bisher nur zu keinen richtig gefährlichen Zwischenfällen (Flughafen, Werke, Börse oder Atomkraftwerke) kam, weil Blackhats das Wissen und Können nicht haben, wie die Whitehats. Moralisch gesehen gibt es viele Blackhats da draußen, die was drauf haben und sofort ein Atomkraftwerk digital zerstören würden, wenn Sie es könnten. Grundsätzlich sind Szenarien wie oben genannt aber denkbar in einer komplett vernetzten Welt.

Ein Blick in die Zukunft

Tarnkappe.info: Was wäre Dein persönliches Worst Case Szenario? Was könnte man de facto dagegen tun?

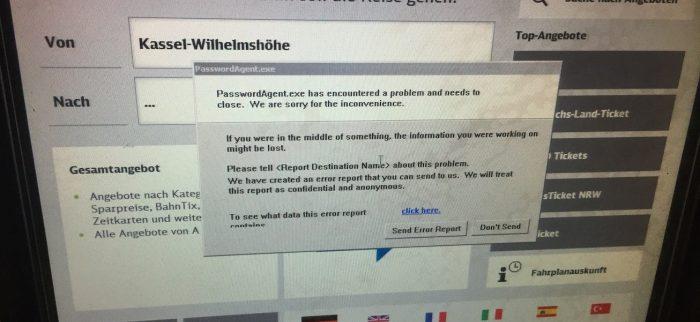

Benjamin Kunz Mejri: Stell dir vor, du gehst morgen an den Geldautomaten und dein Konto hat 10.000 € Saldo. Deine Bahntickets kommen nicht mehr aus dem Fahrkartenautomaten. Flugpläne für Flüge, Busse und Transporter werden gestrichen wegen technischen Fehlern. Eure bestellten Waren kommen nicht mehr an, da die Infrastruktur der Lieferketten zusammengebrochen ist. Die Pumpen der lokalen Wasserwerke kommen wegen technischen Fehlern zum Erliegen. Ganz am Ende fällt dann noch der Strom aus. Schon sind wir zurück im Chaos. Natürlich ist das nur ein fiktives Szenario, sollte aber erläutern, wie gefährlich Ausfälle von sensiblen Infrastrukturen sind. Ich kann an diesem Punkt nur hoffen, dass wir niemals an diesem Punkt ankommen oder dass andere Menschen diese moralische Grenze dauerhaft überschreiten.

Dagegen kann man erstmal nichts tun als einzelne Person, außer Aufklärung zu betreiben und anderen Leuten ohne Vorbehalt zu helfen. Austausch, Entwicklung von Sicherheitssystemen und Regeln der Benutzung, die mit einem wachsamen Auge kombiniert sind, sollten dabei helfen, die wichtigsten Systeme auf einem relativ sicheren Level zu halten.

Tarnkappe.info: Benjamin, danke für dieses ausführliche Gespräch!

Tarnkappe.info