Der Programmierer SpecterDev will zur Durchführung eines Jailbreaks bald eine neue Schwachstelle im PS5 Hypervisor vorstellen.

Die Dinge an der PS5-Front entwickeln sich auch abseits des PS5 Hypervisors ziemlich schnell. Ende letzten Monats wurde ein neuer Kernel-Exploit veröffentlicht. Und nun gab der Jailbreaker SpecterDev bekannt, dass der PS5 Hypervisor, der vor allem den Lese-/Schreibzugriff auf den Kernel im RAM kontrolliert, überwunden werden kann. SpecterDev will seinen Exploit noch im Oktober veröffentlichen.

Byepervisor – Was ist überhaupt ein Hypervisor?

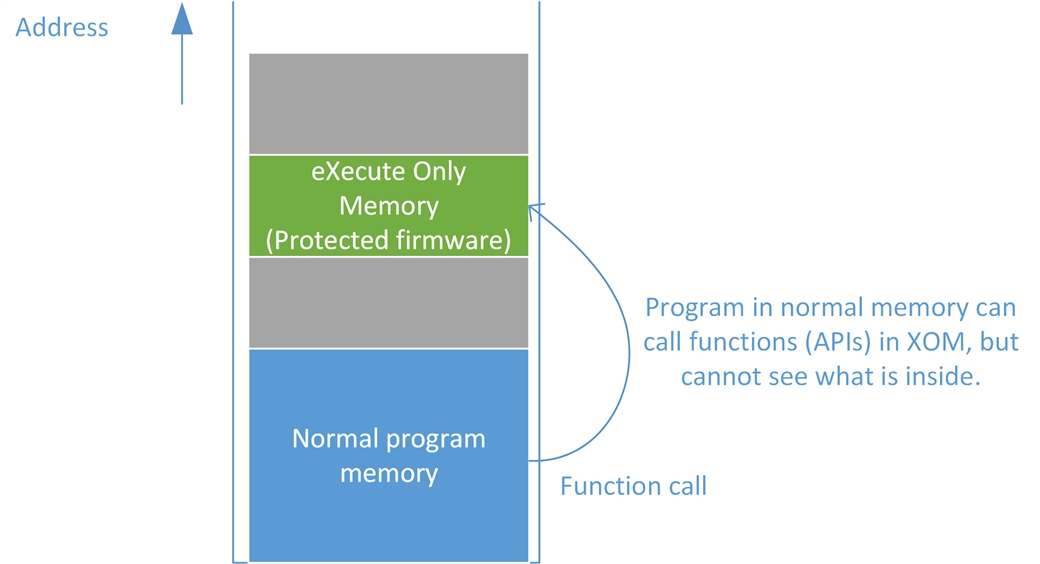

Der PS5 Hypervisor ist eine Middleware, die die Firmware der Konsole, insbesondere den Kernel, vor bösartigen Angriffen schützen soll. Der Hypervisor erzwingt insbesondere eXecute Only Memory (XOM)-Regeln für den Kernel. Damit will Sony Angreifer daran hindern, kritische Teile des Systems zu lesen oder zu überschreiben. Dies ist ein Virtual Machine Monitor (VMM), in dem Spiele etc. in einem Gastbetriebssystem ausgeführt werden. Mehr Infos dazu gibt es auch im PS5 Wiki.

Man vermutet schon seit einiger Zeit, dass SpecterDev einen Hack für den PS5 Hypervisor besitzt. Der Jailbreaker hat sich nun entschlossen, noch in diesem Monat auf der Hardwear.io-Hacking-Konferenz in Amsterdam Details zu dem Exploit zu enthüllen. Der Exploit wirkt sich auf der PS5 mit den Firmwares 1.xx und 2.xx aus. Genauer gesagt findet die Infosec-Konferenz vom 21.10. bis 25.10.2024 statt.

Wie funktioniert der Jailbreak mit dem PS5 Hypervisor?

Obwohl ein Kernel-Exploit für Sonys PlayStation 5 (PS5) schon seit Jahren bekannt ist, ist es der Hypervisor-basierten Sicherheitsarchitektur weitgehend gelungen, ein Reverse Engineering des Systems zu verhindern. Zumindest bis jetzt gelang es, die Kernel-Integrität über alle Firmware-Versionen hinweg zu bewahren.

Der Byepervisor-Exploit ermöglicht die Ausführung von benutzerdefiniertem Code und die Entschlüsselung der Systembibliothek. Auf der Sicherheitskonferenz will man zudem zwei bisher unbekannte Schwachstellen in Hypervisor-Firmware-Versionen bis Version 2.50 aufdecken. Diese kann man für eine vollständige Kompromittierung des Hypervisors und die Umgehung des eXecute Only Memory (XOM)-Schutzes ausnutzen. Darüber hinaus will man Skripte veröffentlichen, die beim Reverse Engineering des Systems helfen.

Dies ist nicht das erste Mal, dass PlayStation-Hacker als Sprecher an einer Hardwear.io-Infokonferenz teilnehmen. SpecterDev hielt dort letztes Jahr einen Vortrag über seine frühere Arbeit an der PS5. Im Jahr 2022 war es TheFloW, der den BD-JB-Exploit für die PS4 und PS5 enthüllte.

Neuer Exploit funktioniert sogar bis Firmware 4.51 der PS5

Parallel dazu hat sich bestätigt, dass andere Entwickler oder Hackergruppen über Möglichkeiten verfügen, den Schutz des PS5 Hypervisors zu umgehen. Insbesondere Flatz hat kürzlich bestätigt, dass er über einen anderen Exploit als den von SpecterDev verwendeten verfügt.

SpecterDevs Exploit funktioniert auf den Firmwares 1.xx und 2.xx, aber Flatz bestätigte, dass der von ihm verwendete Exploit bis einschließlich Firmware 4.51 funktioniert. Genauer gesagt, hat Sony die Schwachstelle in ihrer Firmware 5.00 gepatcht.

Auf die Frage, ob er Pläne zur Veröffentlichung hat, war seine Antwort etwas nuanciert. Obwohl Flatz selbst kein Problem damit zu haben scheint, seine Arbeit zu veröffentlichen, hat er eingeräumt, dass sie auf der Arbeit eines anderen Hackers beruht.

Entdecker der Lücke muss noch der Veröffentlichung zustimmen

Flatz hat daher nicht vor, seine Arbeit öffentlich zu machen. Die Voraussetzung dafür wäre, dass die Person, die den Exploit tatsächlich entdeckt hat, diesen zuerst bekannt gibt. Es ist durchaus üblich und entspricht der Höflichkeit, einen Hack nicht preis zu geben, wenn man Schlüsselelemente von einer anderen Person erhalten hat.

Manche Hackergruppen entscheiden sich einfach dafür, die Details ihrer Arbeit gar nicht bekannt zu geben. Erneut müssen die Gamer abwarten, was sich in den nächsten Monaten ereignet.