Die neuste Version der SharkBot-Malware nutzt Dropper-Apps und zielt jetzt auch auf Bankkontoanmeldungen von Android-Benutzern ab.

Eine neue Version der SharkBot-Malware ist im Google Play Store aufgetaucht. Die erstmals im Oktober 2021 vom Cleafy Threat Intelligence Team entdeckte Schadsoftware zielt nun auch auf Bankanmeldungen von Android-Benutzern ab.

Dropper-Apps öffnen SharkBot die Tür

Um sich in das System zu schleusen, nutzt der SharkBot so genannte Dropper-Apps, die im Play Store Zehntausende von Installationen aufweisen. Oftmals kommen dabei gefälschte Antiviren- und Android-Reinigungsprogramme zum Einsatz. Die Dropper-Apps selber enthalten jedoch keinen Schadcode, weshalb die automatische Überprüfung durch Google sie nicht als Malware erkennt.

Doch nachdem der Nutzer die Apps installiert und gestartet hat, laden sie den bösartigen Code in Form eines vermeintlichen Updates nach. Anschließend fordern die sie den Anwender auf, die bösartige SharkBot-APK-Datei zu installieren und alle erforderlichen Berechtigungen zu erteilen.

Fox IT, das zur NCC Group gehört, hat in einem Blogbeitrag nähere Informationen zu dem Vorfall geteilt. Bei den beiden von den Forschern identifizierten Dopper-Apps handelt es sich um „Mister Phone Cleaner“ und „Kylhavy Mobile Security„. Dem Bericht zufolge weisen diese zusammen rund 60.000 Installationen auf. Google hat die beiden Anwendungen mittlerweile aus dem Store entfernt. Dennoch sind Anwender, die sie bereits installiert haben, weiterhin gefährdet.

Malware Entwickler werden nicht müde

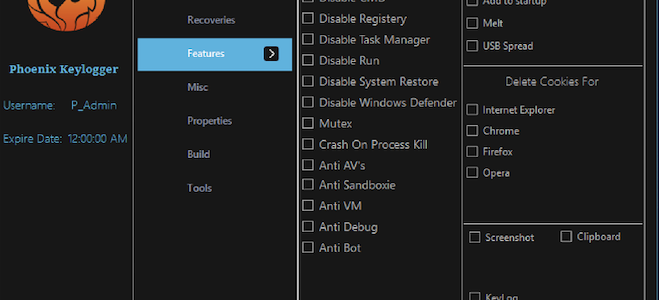

Der SharkBot war schon in seiner ersten Version in der Lage, Overlay-Angriffe durchzuführen, Daten durch Keylogging zu stehlen, SMS abzufangen oder einem Angreifer die Fernsteuerung des Geräts zu ermöglichen. Dafür missbrauchte die Malware mitunter die Barrierefreiheitsdienste des Systems. Die im Mai 2022 von ThreatFabric-Forschern entdeckte zweite Version bot weiterhin unter anderem ein aktualisiertes Kommunikationsprotokoll und einen vollständig überarbeiteten Quellcode.

In der neuesten Variante ab Versionsnummer 2.25 ist die Malware nun auch in der Lage, Cookies von Bankkontoanmeldungen zu stehlen. Sobald sich das Opfer bei seinem Bankkonto anmeldet, schnappt sich SharkBot mit einem neuen Befehl das gültige Sitzungs-Cookie und sendet es an einen Command-and-Control-Server. Dies ermöglicht es den Angreifern mitunter, die Konten ihrer Opfer zu übernehmen.

Die Forscher von Fox IT gehen davon aus, dass auch in Zukunft weitere Optimierungen an der SharkBot-Malware stattfinden und sich diese kontinuierlich weiterentwickelt. Wir dürfen also gespannt bleiben, wann sie das nächste Mal ihren Weg in den Play Store findet.