Bei dir wird doch gar keine holländische IP-Adresse angezeigt. Weil du geschrieben hast, dass bei dir immer Niederlande als IP-Standort angegeben ist. Wenn bei dir immer andere Länder-IP´s angezeigt werden, aber du mit deutschen Servern verbunden bist, dann solltest du mal Nero-Routing bei deinen Account-Einstellungen deaktivieren. Mit aktiviertem Nero-Routing bist du selten mit der IP des verbundenen Server im Netz unterwegs

Geolocation kann man im Browser deaktivieren. Somit erkennt Google und alle andere Webseiten erstmal nicht deinen Standort anhand des Browsers. Der Standort deiner IP-Adresse, explizit VPN-Servers ist zwar erkennbar. Aber wenn dieser z.B. in Deutschland ist und keine Browser-Geolocation erkannt wird, dann gehen die meisten Webseiten davon aus, dass du aus Deutschland kommst.

Also Geolocation deaktivieren, weil es unsinnig ist, eine IP aus nem Land zu nutzen, obwohl man einen ganz anderen Geo-Standort hat.

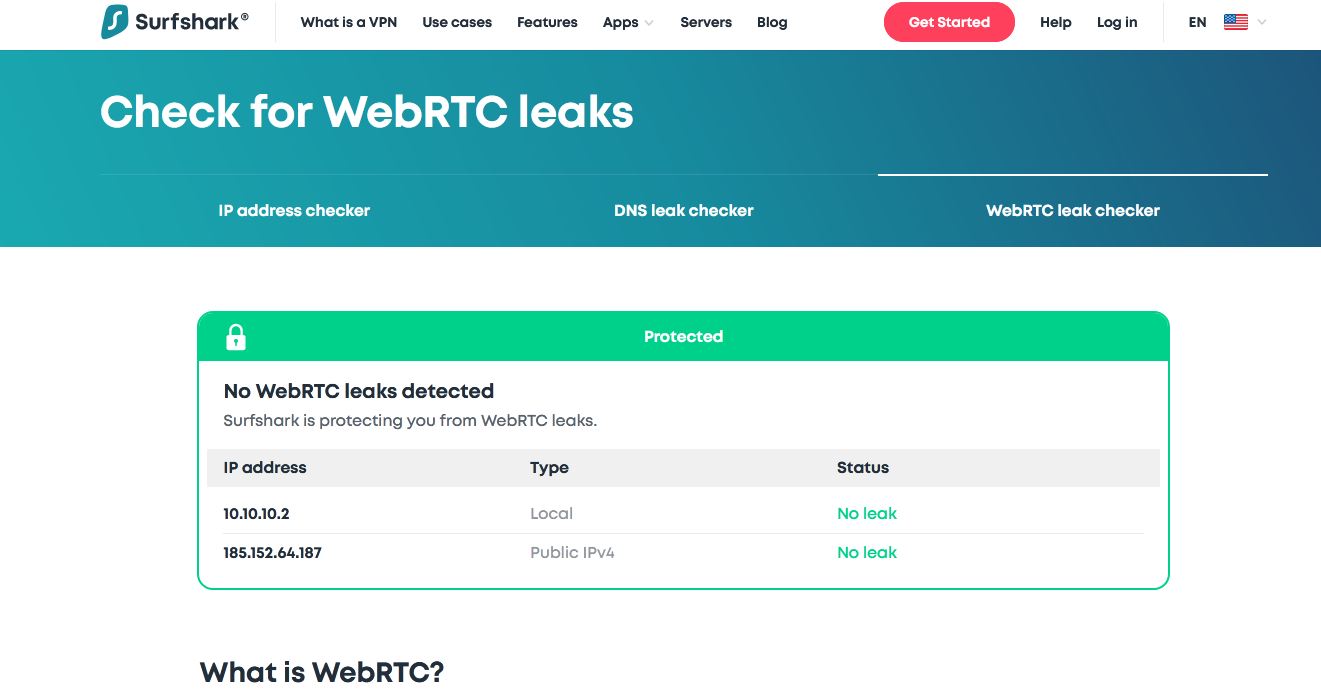

WebRTC Detection solltest du ebenfalls deaktivieren, weil das genauso eine Funktion der genauen Identifizierung ist.

Im Grunde bist du nur Anonym im Netz unterwegs wenn du all die Browser-Identifizierungsfunktionen deaktivierst und somit den Webseiten keine Chance gibst, deine persönlichen Daten/Infos (Fingerprint, WebRTC, Geolocation, IP, Cookies etc.) auszulesen

Wenn du die Einstellungen richtig vornimmst, dann funktioniert auch die PP-Software ohne Probleme. Die normalen Standart-Einstellungen sind eher kontraproduktiv.

Und dann ist auch wichtig, nicht mit Chrome und Chrome basierten Browser zu surfen, sondern mit Firefox oder Tor.

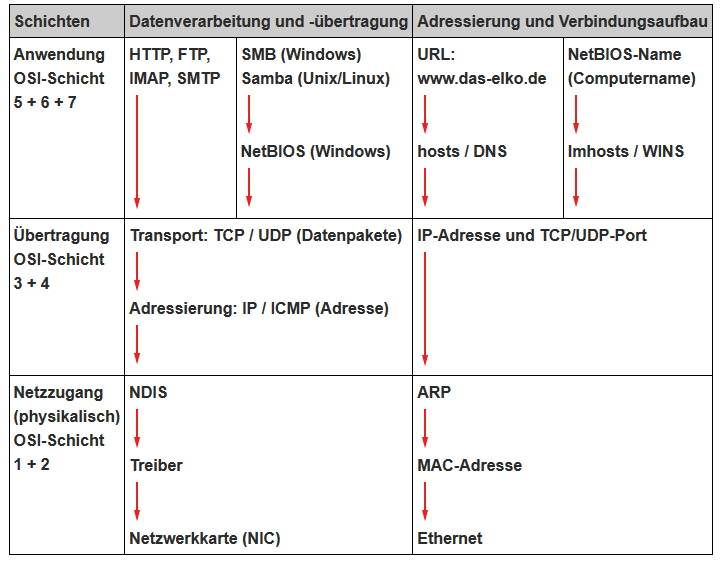

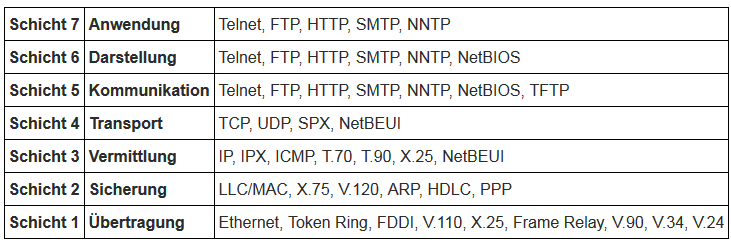

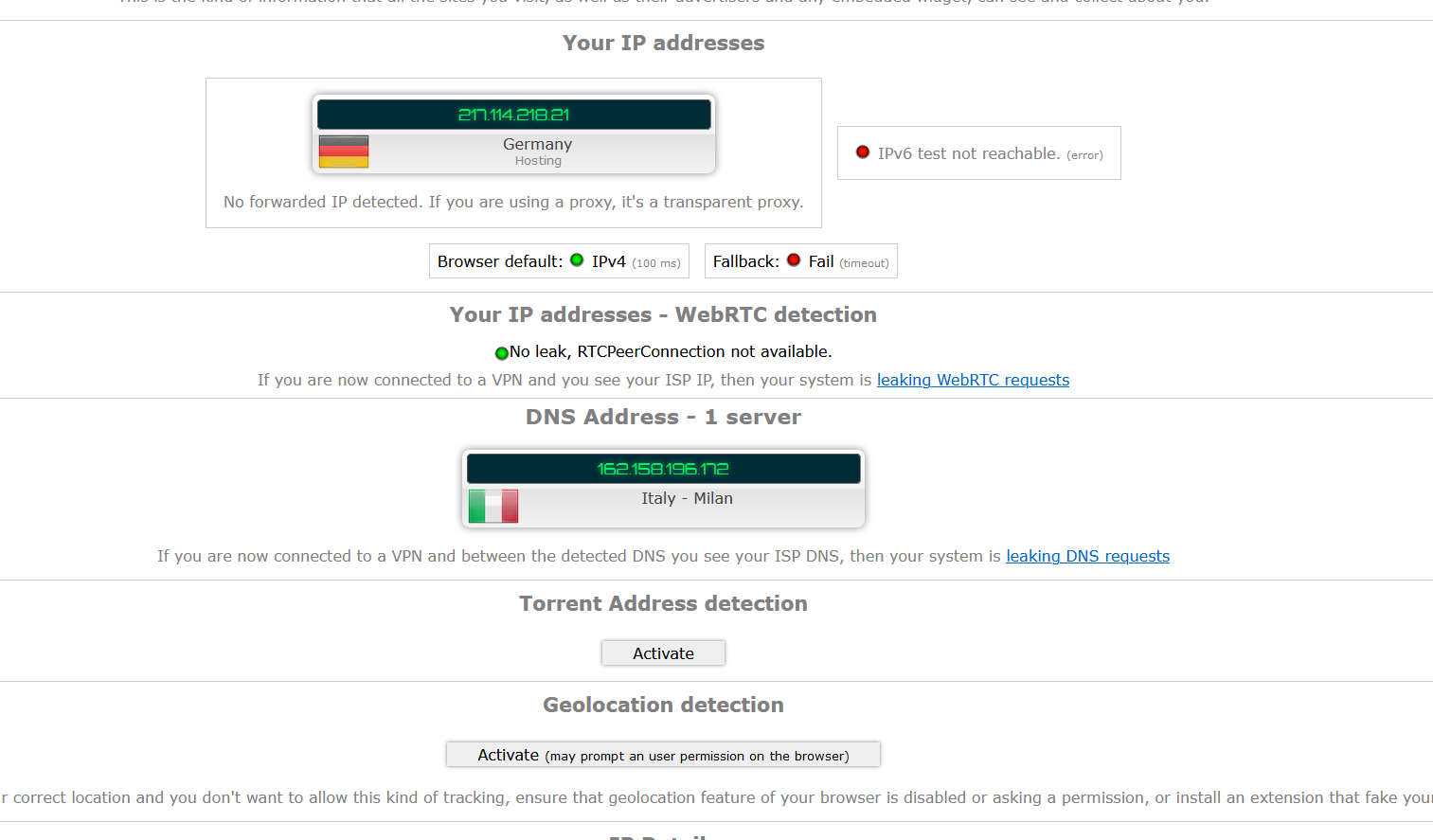

Stell einfach mal im Firefox die about:config Einstellungen so ein, wie im Spoiller angegeben ist. Und dann kannst du anschließend nochmal einen IPLeak Check durchführen, dann wirst du sehen, dass das meiste gar nicht mit VPN zu tun hat, sondern über den Browser läuft. Und dahingehend ist alles nur eine Sache der richtigen Browser-Einstellung um wirkliche Anonymität zu erzeugen. VPN ist nur ein Mittel zum Zweck und ein kleines Puzzle-Stück auf dem Weg zur Anonymität.

about:config ... *<- klick mich*

geo.enabled = false

geo.wifi.uri = (leerer String)

browser.search.geoip.timeout = 1

webgl.disable-extensions = true

webgl.min_capability_mode = true

webgl.disable-fail-if-major-performance-caveat = true

webgl.disabled = true

media.peerconnection.enabled = false

loop.enabled = false

loop.facebook.enabled = false

dom.enable_resource_timing = false

dom.enable_user_timing = false

dom.enable_performance = false

dom.event.clipboardevents.enabled = false

network.http.speculative-parallel-limit = 0

network.captive-portal-service.enabled = false

devtools.webide.enabled = false

devtools.webide.autoinstallADBHelper = false

devtools.webide.autoinstallFxdtAdapters = false

extensions.blocklist.enabled = false

extensions.getAddons.cache.enabled = false

beacon.enabled = false

browser.safebrowsing.phishing.enabled = false

browser.safebrowsing.malware.enabled = false

browser.safebrowsing.blockedURIs.enabled = false

browser.safebrowsing.downloads.enabled = false

browser.safebrowsing.downloads.remote.enabled = false

browser.safebrowsing.updateURL = (leerer String)

browser.safebrowsing.downloads.remote.url = (leerer String)

browser.safebrowsing.enabled

browser.selfsupport.url = „“

datareporting.healthreport.service.enabled = false

datareporting.healthreport.uploadEnabled = false

datareporting.policy.dataSubmissionEnabled = false

security.family_safety.mode = 0

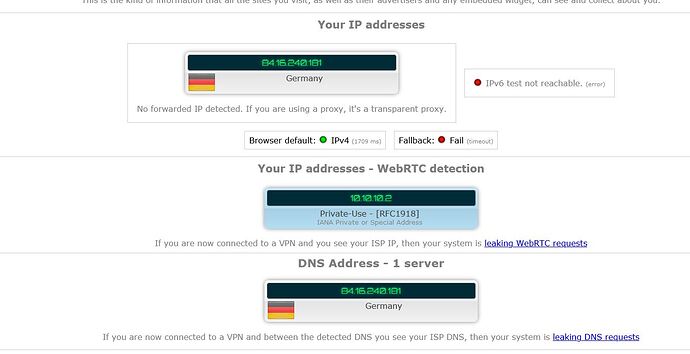

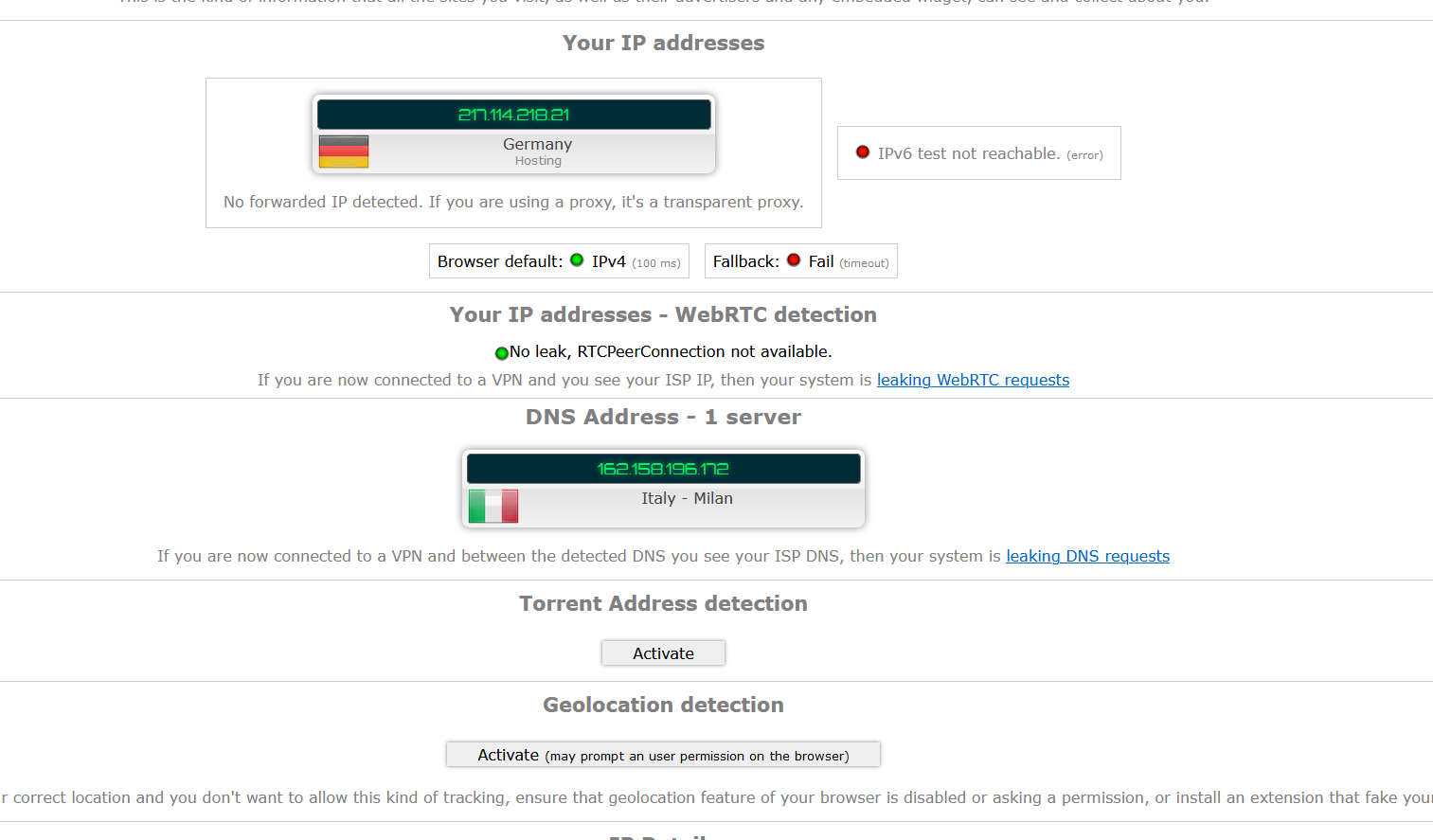

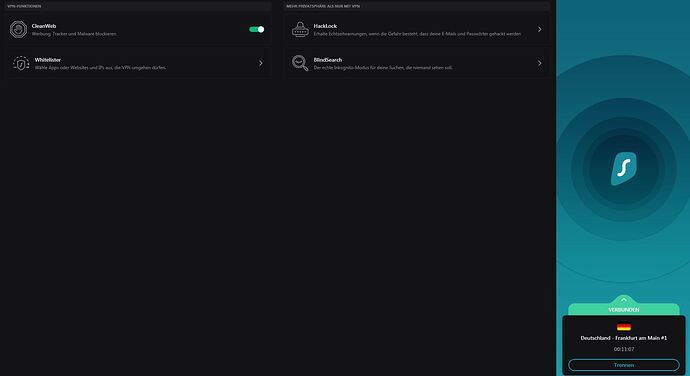

Bei mir sieht´s übrigens so aus: *<- klick mich*

Ich hab meine VPN-Verbindung über Erfurt laufen, deshalb zeigt der eine deutsche IP an.

Also, wie du siehst… Mit der falschen Konfiguration bist du auch mit den besten VPN nicht wirklich geschützt.

PS: Durch die oben dargestellten about:config Einstellungen werden auch einige Datenschutz-Addons obsolet.

Am Ende braucht man dann nur noch uBlock, NoScript, HTTPS Everywhere, User Agent Switcher

Wobei man den User Agent Switcher auch nicht wirklich benötigt, weil man die User Agent Info genauso in about:config ändern kann. Allerdings muss man da wissen, was genau drin stehen muss. Also is besser wenn die User Agent vom Switcher ändern lässt.

![]()