@d0m1ng0: Ich meinte, ob du einen VPN mit schnellerem speed hast.

Deshalb habe ich gefragt, woher seine Informationen stammen. Anstatt hier voll auf Konfrontationskurs zu gehen, wären vertrauenswürdige Informationen für diese Diskussion sehr viel interessanter.

Die Informationen zur Mullvad von @VIP sind diesbezüglich nicht mehr aktuell. Mitlerweile kann man 5 gleichzeitige Verbindungen haben.Zudem kann Bar oder mit BTC gezahlt werden und WireGuard wird unterstüzt. Multihop wird mitlerweile auch unterstüzt, soweit ich dies beurteilen kann.

Gibt es von einem Sicherheitsunternehmen oder vergleichbaren Quellen stichhaltige Beweise, dass Mullvad Benutzeraktivitäten loggt?

Es mag wohl sein, dass meine damalige Quelle mir alte Info’s geliefert hatte. Das hatte aber nichts mit meinem Statement zu tun, da ich ja Mullvad selber zu den guten Produkten zähle!

Mullvad ist aber auch ein gutes Produkt

Finde nur Schweden etwas wagemutig ^^

…war meine Aussage dazu vor 56 Tagen!

Über das hier zitierte Logging habe ich eigentlich keine Aussage getätigt! Würde ich heute auch nicht machen, da die 14 Eyes - Alliance nicht automatisches Loggen bedeutet…

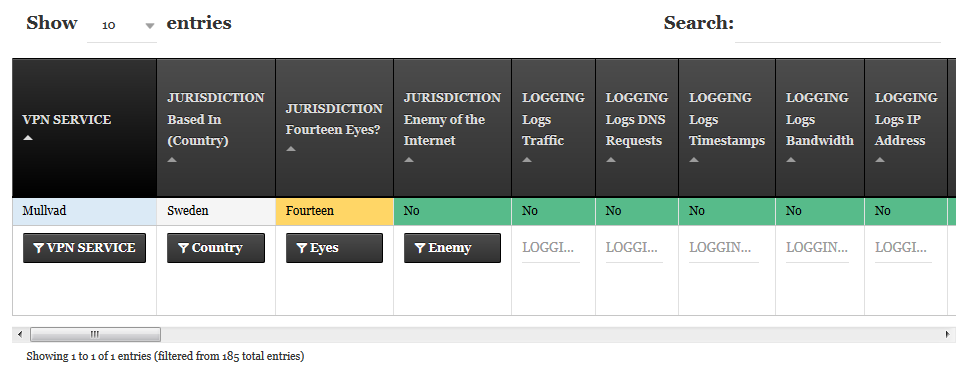

Infos von hier → https://de.thatoneprivacysite.net/#detailed-vpn-comparison (dort gibt es auch noch weitere Fakten zum Dienstleister)

Es gibt zumindest einen offiziell dokumentierten Pentest, der allerdings auch schon vor über einem Jahr stattfand, aber trotzdem sehr lesenswert ist in seiner Gesamtheit!

Pentest-Report Mullvad VPN Clients 09.2018

Cure53 & Assured AB, Dr.-Ing. M. Heiderich; J. Larsson; A. Alasjö; Dr. J. Magazinius, MSc.; D. Weißer, BSc.; J. Hector, MSc.; N. Krein, BSc.; T.-C. “Filedescriptor” Hong

Wie man sehen kann wurde der Test von einem deutschen Ingenieurbüro in Zusammenarbeit mit Mullvad / Assured AB (Firma hinter dem Produkt) durchgeführt und nicht von irgend einem Kiddie mit ner neuen Kali-Distri !! ![]()

https://cure53.de/pentest-report_mullvad_v2.pdf

![]()

Danke für die Info! Ich sehe das genau so wegen dem Standort in Sweden.

Das Audit bezieht sich leider nur auf den Mullvad VPN Client.

Ich bin von den Clients der Provider nicht überzeugt und würde lieber OpenVPN Client oder Wireguard auf den Endgeräten verwenden, als die Provider Clients.

Das Audit ist alledings sehr positiv ausgefallen, sodass ich Mullvad aktuell bis auf den Standort sehr attraktiv finde!

MULLVAD - SINGLEHOP / MULTIHOP MIT WIREGUARD & SOCKS5 - PROXYS

Multihop gab es bei Mullvad schon in der Vergangenheit, allerdings nur bei Verbindungen über die gesockelten Proxys!

Was nun aktuell, seit der Implementierung von WireGuard als stabiles Protokoll, mit hinzugekommen ist, kann man im folgenden Text herauslesen ![]()

Wenn Sie sich mit einem unserer WireGuard®-Server verbinden und Ihren Browser (oder eine andere SOCKS5 kompatible Software) so konfigurieren, dass er den SOCKS5-Proxy eines anderen WireGuard-Servers verwendet, wird der Datenverkehr des Browsers an einem anderen Ort als dem WireGuard-Server, mit dem Sie sich verbinden, beendet. So können Sie sich beispielsweise mit der Mullvad VPN-App mit einem WireGuard-Server in Schweden verbinden und Ihren Browser so konfigurieren, dass er einen SOCKS5-Proxy in den USA verwendet. Ihr Browser-Traffic wird dann zunächst auf einen Server in Schweden und dann auf einen Server in den USA übertragen. Wenn Sie über separate Browser mit separaten Einstellungen verfügen, können Sie das Programm an mehreren verschiedenen Stellen gleichzeitig beenden. Zum Beispiel, indem Sie Safari verwenden, um auf Schweden auszuweichen (kein Proxy) und anschl. Firefox, um in auf die USA auszuweichen (wie in diesem Beispiel).

Hinweis:

Diese Technik, um von einem Server zum anderen zu springen, wird im Allgemeinen als Multihop bezeichnet, obwohl jedoch der gesamte Datenverkehr zwischen den WireGuard-Servern verschlüsselt ist. Wenn jemand Root-Zugriff auf den ersten Server hat und die übertragenen Benutzerdaten nicht verschlüsselt sind, kann die Person mit Root-Zugriff die Daten sehen. Wenn die Daten mit HTTPS verschlüsselt sind, kann die Person mit Root-Zugriff die Domänennamen sehen, auf die zugegriffen wird (Root-Zugriff ist etwas, das nur Sysadmins bei Mullvad haben) und die verwendeten IP-Adressen. Dies unterscheidet sich nicht von unserer normalen OpenVPN-Lösung. Wenn Sie den WireGuard-Konfigurationsgenerator verwenden, um Multihop zu aktivieren, können Sie SOCKS5 wie hier beschrieben weiterhin verwenden und einen dritten Hop hinzufügen.

Funktionsbeispiel:

Wenn Sie beispielsweise mit se1-wireguard.mullvad.net verbunden sind und dann über us1-wireguard.mullvad.net beenden möchten, konfigurieren Sie Ihren Browser/Programm so, dass Sie uns1-wg.socks5.mullvad.net auf Port 1080 als Ihren Ausgangsknoten verwenden.

Was:

Multihop kann aus vielen verschiedenen Gründen verwendet werden, z.B. zur Erhöhung Ihrer Privatsphäre oder zur Verbesserung der Latenz/Performance aufgrund von suboptimalem ISP-Peering. Jeder WireGuard®-Server ist über WireGuard-Tunnel mit allen anderen WireGuard-Servern verbunden. Das bedeutet, dass Sie von einem Server zum anderen multiplizieren können.

Da die Daten durchgängig verschlüsselt werden, bietet diese Lösung Sicherheits- und Datenschutzvorteile, auch wenn der erste Server gefährdet ist (im Vergleich zur SOCK5-Lösung). Sie können die SOCKS5-Lösung jedoch in Kombination mit den hier beschriebenen Lösungen verwenden und erhalten am Ende eine Triple-Hop-Lösung mit unterschiedlichen Exitknoten pro Anwendung.

Wie:

Am einfachsten ist es, unseren WireGuard-Konfigurationsgenerator https://mullvad.net/download/wireguard-config/ zu verwenden und den Multihop-Server anzugeben.

Für fortgeschrittene Benutzer lesen Sie die Multihop-Sitzung von https://mullvad.net/guides/wireguard-and-mullvad-vpn/

Warum:

Erhöhung der Privatsphäre!

Die Weiterleitung Ihres Datenverkehrs über zwei oder mehr Server in verschiedenen Gerichtsbarkeiten bietet Ihnen ein höheres Maß an Datenschutz und Sicherheit, selbst wenn ein Server gefährdet sein sollte. Gegner müssten Timing-Angriffe gegen den Datenverkehr an mehreren Orten starten, um Ihre Online-Nutzung zu analysieren.

Mögliche Bedrohungen für Single-Hop-VPNs:

Eine Schlüsselfrage ist, ob Sie dem Rechenzentrum vertrauen können, in dem sich der VPN-Server befindet. VPN-Dienste wie Mullvad mieten oder leasen Server aus Rechenzentren auf der ganzen Welt für ihr Netzwerk. VPN-Server sind verschlüsselt, sicher und unter der Kontrolle von Mullvad und verhindern so den Zugriff Dritter auf sensible Benutzerdaten und Datenverkehr.

Aber, das Rechenzentrum könnte auf dem VPN-Server erzwungen oder unwissentlich mit Monitoren des ein- und ausgehenden Datenverkehrs ausgestattet werden. Dies kann auch für die Transitanbieter gelten, die die Internetverbindung zum Rechenzentrum bereitstellen. Die Nutzer sollten eine gewisse Überwachung des gesamten Verkehrs in Betracht ziehen, zumindest des grenzüberschreitenden Verkehrs. Die typische minimale Überwachungsanforderung ist, wer sich zu welchem Zeitpunkt mit wem verbindet, einschließlich des Verkehrsaufkommens (Registrierung von IP-Adressen und Zeitstempeln). Wenn Sie einen einzelnen VPN-Server verwenden, kann die Zeitanalyse von jemandem durchgeführt werden, der Zugriff auf diese Überwachungsdaten hat, plus Daten, die vom externen Dienst protokolliert werden, den Sie nach der Verbindung mit einem VPN-Server verwendet haben.

Multihop - Eine weitere Sicherheitsebene:

Obwohl eine standardmäßige Single-Hop-VPN-Konfiguration für die Mehrheit der Benutzer ausreichend ist, kann eine Korrelation zwischen eingehenden und ausgehenden Datenverkehr dennoch möglich sein. Multihop bietet den Beteiligten ein weiteres Sicherheitsniveau, wenn die Korrelation von ein- und ausgehendem Traffic über mehrere Standorte (mit unterschiedlichen ISPs und Hosting-Providern) und vorzugsweise Nationen hinweg noch schwieriger wird.

Verbesserung der Latenz/Performance:

Im Allgemeinen wird Multihop Ihre Verbindung über die Entfernung langsamer machen. ABER, viele ISPs funktionieren nicht so gut zusammen (sie haben ineffizientes Peering oder gar kein Peering), und durch die Kombination von Entry- und Exit-Knoten könnten Sie einen ISP verwenden, der besser zusammenarbeitet (Ihrs, Mullvad’s und der Dienst, den Sie verwenden), was zu einer schnelleren Verbindung führt als ohne VPN oder Multihop. Es könnte sinnvoll sein, Ein- und Ausgangsknoten zu kombinieren, um Geschwindigkeitsprobleme zu lösen.

![]()

Contents

1 Introduction & Motivation 3

2 Cryptokey Routing 4

2.1 Endpoints & Roaming . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4

3 Send/Receive Flow 5

4 Basic Usage 6

5 Protocol & Cryptography 7

5.1 Silence is a Virtue . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

5.2 Optional Pre-shared Symmetric Key Mode . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

5.3 Denial of Service Mitigation & Cookies . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

5.4 Messages . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9

5.4.1 Protocol Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10

5.4.2 First Message: Initiator to Responder . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10

5.4.3 Second Message: Responder to Initiator . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11

5.4.4 Cookie MACs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12

5.4.5 Transport Data Key Derivation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12

5.4.6 Subsequent Messages: Transport Data Messages . . . . . . . . . . . . . . . . . . . . . . . 12

5.4.7 Under Load: Cookie Reply Message . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

6 Timers & Stateless UX 13

6.1 Preliminaries . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14

6.2 Transport Message Limits . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14

6.3 Key Rotation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14

6.4 Handshake Initiation Retransmission . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

6.5 Passive Keepalive . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

6.6 Interaction with Cookie Reply System . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

7 Linux Kernel Implementation 15

7.1 Queuing System . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

7.2 Softirq & Parallelism . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

7.3 RTNL-based Virtual Interface & Containerization . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

7.4 Data Structures and Primitives . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

7.5 FIB Considerations . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

7.6 Potential Userspace Implementations . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 18

8 Performance 18

9 Conclusion 18

10 Acknowledgments

Verfügbarkeit

Ursprünglich wurde WireGuard für den Linux Kernel veröffentlicht, zur Installation ist mindestens der Kernel 3.10 erforderlich…

Nun ist WireGuard für FreeBSD, Linux, macOS, OpenBSD, Windows und weitere Betriebssystems sowie als App für Android und iOS verfügbar.

Vorteile von WireGuard

Die Vorteile von WireGuard sind:

- Schnelle und einfache Einrichtung

- Schlanke Codebasis

- Fokussierung auf wenige aber moderne Kryptografietechniken

- Unterstützt viele Betriebssystem-Varianten

- Wechsel zwischen WLAN- und Mobilfunkverbindung ohne spürbare Unterbrechung

- Sehr schneller Verbindungsaufbau

- Sehr hohe Geschwindigkeit

- Open Source

Nachteile von WireGuard

Einschränkungen gibt es bei WireGuard für VPN-Anwendungszwecke im Bereich der Anonymisierung:

- Ohne Logging nicht nutzbar.

- Keine dynamische IP Zuweisung, jedem Client ist eine IP fest vorgegeben.

Funktionsweise

Dieser Abschnitt zeigt die Funktionsweise von WireGuard auf, die Verschlüsselung und Entschlüsselung von Paketen wird anschließend anhand eines Beispiel-Ablaufs erklärt:

- WireGuard verwendet UDP zur Übertragung der verschlüsselten IP-Pakete.

- Der Port kann frei aus dem Bereich der High-Ports gewählt werden.

- Wird kein Port angegeben, beginnt WireGuard bei 51820/UDP.

- Cryptokey Routing

- Die Public Keys werden mit einer Liste von Allowed IPs kombiniert.

- Bei einer erfolgreichen Assoziation wird den Paketen erlaubt, den VPN Tunnel zu passieren.

- Eigenschaften von Public-Keys

- Jeder Peer besitzt einen eigenen Private- und Public-Key.

- Werden zur Authentifizierung der Peers untereinander verwendet.

- Haben ein ähnliches Funktionsprinzip wie SSH Public-Keys.

- Typische WireGuard „Server-Konfiguration“

- Ein einzelner Eintrag für ein Interface wird erstellt.

- Mehrere Peers sind mit diesem einen Interface assoziiert.

- Clients, z.B. Roadwarrior-Geräte, besitzen oftmals nur einen Interface-Eintrag und einen Peer (den WireGuard „Server“).

- Traffic Routing via AllowedIPs

- Wildcard 0.0.0.0/0: Dadurch wird automatisch jegliches Paket verschlüsselt und durch den VPN Tunnel geschickt.

- (Mehrfach-)Angabe von IP-Adressen beziehungsweise Netzadressen mit Subnetzmaske, per Komma getrennt: Dadurch wird der Traffic nur für die angegebenen IP-Adressen über den Tunnel geschickt.

- Eigenschaften der Liste Allowed IPs

- In Versandrichtung verhält sich diese Liste wie eine Routing Tabelle.

- In Empfangsrichtung dient sie als Access Control List.

Verschlüsselung eines Paketes

Es soll ein Paket an die IP Adresse 192.168.1.10 verschickt werden. WireGuard prüft, welchem Peer diese IP entspricht. Kann der zur IP Adresse zugehörige Peer nicht gefunden werden, wird das Paket verworfen. Kann der Peer erfolgreich zugewiesen werden, erfolgt eine Verschlüsselung mit dessen Public Key (z.B. Public Key vom Peer „Ubuntu Client 2“). Danach prüft WireGuard, welchen öffentlichen Endpoint der Client „Ubuntu Client 2“ hat. Der zugehörige Endpoint für diesen Client lautet „8.8.8.8:51820“ und nun wird das verschlüsselte Paket an diesen Endpoint weitergeleitet.

Entschlüsselung eines Paketes

Wenn ein WireGuard Peer ein Paket empfängt, wird es anschließend entschlüsselt (mithilfe des eigenen Private Keys). Konnte es erfolgreich entschlüsselt und für einen bekannten Peer (z.B. „Ubuntu Client 1“) authentifiziert werden, wird anschließend geprüft was der letzte bekannte öffentliche Endpoint für diesen Peer war (4.4.4.4:51820). Das entschlüsselte Paket enthält das Klartext-Paket von der IP Adresse 192.168.1.9. Nun wird geprüft, ob der Peer „Ubuntu Client 1“ diesem Peer Pakete der IP 192.168.1.9 schicken darf. Wenn die Prüfung erfolgreich ist, wird das Paket akzeptiert. Wenn nicht, wird das Paket verworfen.

@VIP danke für die weiteren Erläuterungen zu WireGuard!

Welche VPN Server Standorte würdest du empfehlen, wenn man sich aus Deutschland verbindet?

Ich habe jetzt mitbekommen, dass Rumänien wohl sehr populär ist, da ist nicht zu den 14eyes-Staaten gehört und sich gegen die EU-Vorratsdatenspeicherung gestellt hat. Wenn man jetzt Multihop nutzt welche 2 Standorte würdest du wählen?

Damit man diese Frage beantworten kann müsstest Du erstmal schreiben, was genau Du im Internet tun willst. Verschiedene Anwendungsgebiete, verschiedene Länder, die man sich suchen sollte für den Server.

Packen wir doch Mal die gängigsten Beispiele auf den tisch:

Bei oCH laden

Foren besuchen

Streamen

Was wäre dafür zu empfehlen?

Wenn Du keine illegalen Handlungen mit Ausnahme von Urheberrechtsverletzungen begehen willst, kannste eigentlich jeden Server in unmittelbarer Nähe nehmen. Wer Scheiße bauen will, sollte das lieber irgendwo von einem Server übertragen lassen, der ganz weit weg steht. China etc. Aber da kommt es natürlich noch auf den Anbieter an. Die erzählen alle, sie loggen nicht. Aber das glaube wer will.

Polpulär ist richtig, aber eher als Land für den Firmensitz des Betreibers!

Pauschal zwei Standorte für Multihop könnte ich nun ad hoc keine nennen, vor allem nicht für Mullvad, da ich was anderes nutze momentan!

Grundsätzlich kann man aber sagen, dass es bei zwei oder mehr Standorten sinnvoll ist, dass beide Server von unterschiedlichen Hostern sein sollten und unterschiedliche Länderkennungen (phys. Standort) aufweisen sollten! Dann kommt natürlich hinzu, wie deine Netto-Geschwindigkeit bei verschiedenen Kombinationen aussieht - müßtest du einfach mal versch. Verbindungsmöglichkeiten durchtesten…

Der erste Hop von dir aus gesehen sollte schon in der Nähe von DE liegen (oder sogar in DE selber?). Der zweite Hop könnte danach in Skandinavien, UK oder Osteuropa stehen z.B. in Rumänien. Natürlich kommt es ja teilweise wirklich darauf an, was du über den VPN laufen lassen willst (vonwegen Länderkennung oder auch wegen der eingesetzten Protokolle, wie torrent und ähnliche)!

Apropos torrenting

Sind in Deutschland eigentlich Fälle bekannt geworden, bei denen torrenting via VPN zu Problemen für den User geführt haben? Soll heißen: Sind bereits User abgemahnt worden, die ausschließlich via einfachen VPN torrenting betrieben haben?

Hier in Norwegen ist mir kein Fall bekannt, wo es so etwas gegeben hätte. Wie sieht es in Deutschland aus?

Keine Abmahnungen bekannt bei Nutzern von VPN-Anbietern. Siehe das Video in unserem Beitrag zum Thema VPN.

https://www.youtube.com/embed/mgOzmlJNrq0" frameborder=„0“ allow=„accelerometer; autoplay; encrypted-media; gyroscope; picture-in-picture“ allowfullscreen>

Christian war zum Zeitpunkt der Aufnahme kein solcher Fall bekannt.

https://norgeprivacy.wordpress.com/2020/01/09/mullvad-eine-vpn-empfehlung/

Wenn du ein Anonymous VPN suchst, das sollte auch am sichersten sein dann würde ich die empfehlen kein Kostenlose VPN auszuprobieren, die sind gar nicht zuverlässig, hatte schon damals viele problem gehabt… Ich nutze seit lane PureVPN und der funktioniert genauso, wie ich haben wollte, wenn du willst, kannst ja hier weiterlesen Anonymous VPN

LG

die betrüger (carder/drogendealer usw…) schwören auf perfect privacy/zorro vpn oder ovpn.to

ovpn.to kann ich sehr empfehlen!

der stammt direkt aus dem untergrund,anonymer wie er selbst ist keiner !(schon ca 8 jahre am markt)

der dienst läuft sehr schnell

es ist möglich 1 woche zu 3€ oder 5€ für 2 wochen usw…

365 tage = 75€

730 tage = 125€

bitcoin zahlung ist ruck zuck durch!

Blockquote

Keine Abmahnungen bekannt bei Nutzern von VPN-Anbietern. Siehe das Video in unserem Beitrag zum Thema VPN.

ich habe leider keinen youtube acc & runterladen bin ich auch zu faul…

Übrigens…um zugriff zum server zu haben muss mensch erst reinkommen ![]()

abhohlen können die,ob die dann hacken können bezweifle ich sehr

wer meine festplatte in die hand bekommt kann max formatieren!

verschlüsselt zu oft das ding ![]()

wer ist ein staat???

eine menge an irren die glauben ;)!

fazit: lieber einen vpn anbieter der keinen fa sitz hat

Letztendlich fahre die dort das gleiche Prinzip, wie bei „secureVPN.to“. Und die sind nunmal bekanntlich genau so anonym verschwunden, wie sie mal aufgetaucht sind! Dabei sind den Betreibern, so wie es aktuell aussieht, deren Kunden nun einmal völlig egal! Was dann natürlich auch Rückschlüsse zulässt auf andere Versprechen, wie z.B. die „No - Logs Policy“.

Was mir speziell bei „ovpn.to“ etwas säuerlich aufstößt, ist diese bewußte Vermischung von VPN-Dienst und usenet-Zugangsdienstleister, wobei die Usenet-Accounts auch noch shared sind!

Desweiteren läuft über die gleiche Adresse und die Subdomain „seed-nl“ noch eine Verbindung (Direktverbindung Seedbox)

Über die Subdomain „up“ wird dabei noch eine Upload-Möglichkeit angeboten für Dateien bis 9000 MB über Curl, um diverse Storages zu befüllen!

Da wären wir dann wieder beim Thema „NO LOGS“…wie sollte das alles im Zusammenspiel unter einem Account ohne jegliche Meta-Daten denn funktionieren?

Natürlich kann man als Eigentümer soviele Dienste anbieten, wie man möchte! Allerdings sollte man dann einen so empfindlichen Teil, wie den VPN-Dienst, strikt vom Rest seiner Infrastruktur trennen, um einer internen Aufweichung des Systems vorzubeugen!

Da MrNice ja anscheinend ein deutscher Muttersprachler (DE / AT / CH) ist, kann ich nur für ihn hoffen, dass er nicht die gleichen Fehler macht, wie unser SO-Betreiber damals! ![]()

Was ist von OVPN.com zu halten? Ist dies einer der „Szene VPN“? Wenn jemand Lust hat, würde ich mich über einen Blogbeitrag, oder einen neuen Thread zum Thema freuen. (OVPN.com)

Nein, „oVPN.com“ ist kein sogenannter „Scene VPN“! Der Dienstleister hat seinen Firmensitz offiziell in Schweden und unterliegt somit von vorne rein dem „14 - Eyes Staatenabkommen“

Der Dienst ist mit aktuell 88 Server in 14 Ländern vertreten und bietet dadurch momentan 2486 IPs an.

Die angezeigte Anzahl der Server ist natürlich im Vergleich zu anderen Anbietern aus der Branche „recht überschaubar“. Das wird wohl der eingesetzten Technik geschuldet sein, die sich etwas von anderen Providern absetzt!

Die gesamte Hardware, die für den Betrieb unseres Dienstes verwendet wird, befindet sich in unserem Besitz und ist in isolierten Racks untergebracht. Alle Server arbeiten ohne Festplatten, da sich das Betriebssystem nur im RAM-Speicher befindet.

Wenn unsere Server booten, holen sie das korrekte Festplatten-Image per iPXE von unseren verschlüsselten Boot-Servern. Sobald das Disk-Image heruntergeladen wurde, wird eine Überprüfung des Kernels und der initrd-Signatur durchgeführt, um sicherzustellen, dass nichts manipuliert wurde.

Das Betriebssystem wird in den RAM-Speicher geladen, und der Server kann schließlich booten, wenn die Verifizierung erfolgreich verläuft. Wenn die Verifizierung fehlschlägt, startet der Server neu und versucht diesen Prozess erneut, bis die Verifizierungssignatur gültig ist und er sicher gebootet werden kann.

Zu der Frage nach den LOG-Gewohnheiten des Dienstes, wird in deren FAQs folgende Aussage getroffen (Findet man fast überall):

Wir speichern keine Protokolle.

Wir können die Benutzer, die mit unseren Servern verbunden sind, nicht sehen, und wir haben keine Ahnung, was Sie tun, während Sie verbunden sind.

OVPN ist der einzige VPN-Anbieter, der detailliert erklärt, wie wir garantieren können, dass keine Protokolle auf unseren Servern gespeichert werden.

Komischerweise findet man aber nach intensiverer Suche noch folgende Erklärung, die dem NO LOGS eigentlich entgegensteht!

Konflikte sind kostspielig und kompliziert, insbesondere beim Überschreiten von Ländergrenzen. Wir haben beschlossen, eine Versicherung abzuschließen, die als zusätzliche Sicherheit die Anwaltskosten deckt, was uns die finanziellen Möglichkeiten gibt, alle Anfragen nach Informationen zu widerlegen.

Sollte ein Dritter Informationen über unsere Kunden verlangen, sind wir voll und ganz bereit, vor Gericht zu gehen, und werden alles in unserer Macht stehende tun, um zu verhindern, dass jemand Zugang zu Kundeninformationen erhält.

Ich finde die letzten drei Zeilen dabei schon sehr verwirrend !! Denn nach den zuvorigen Versprechen, sollte alleine schon aus technischer Sicht, sowie den angeführten „No-Logs Policies“ ein realer Zugang / Zugriff auf Kundeninformationen gar nicht möglich sein !! Man findet auf deren Website noch mehrere Begründungen, die dieses unterstützen…

Mit der Aussage aus dem Zitat würde also eine Rechtschutzversicherung eigtl. keinen Sinn machen. Im Übrigen hat man als Firma sowieso eine solche Versicherung aus vielen anderen Gründen.

Wie man sehen kann, gibt es halt Pros und Kontras zu dem VPN-Dienst! Da wären vielleicht echte Erfahrungswerte von Vorteil, um ein Resumee zu ziehen, von Vorteil.

Die Testseite https://thatoneprivacysite.net/#detailed-vpn-comparison geht sogar noch einen Schritt weiter bei einer Beurteilung und sagt eindeutig, dass der Anbieter entgegen seiner Aussagen doch viel mehr logt, als er sollte!!! ![]()