Bist du sicher daß der Menüpunkt gemeint ist ?

Das wäre ja die generelle ipv6 Unterstützung, dann wäre es ja komplett deaktiviert

Gruß

Bist du sicher daß der Menüpunkt gemeint ist ?

Das wäre ja die generelle ipv6 Unterstützung, dann wäre es ja komplett deaktiviert

Gruß

also als kabelkunde einfach so das ipv6 in der fritze deaktivieren, könnte auch nach hinten losgehen! die kabelanbieter, die ich kenne arbeiten zumeist über ipv6 (nativ oder nicht, mit dslite o.ä.). siehe hierzu auch mal →

https://avm.de/fileadmin/user_upload/Global/Service/Schnittstellen/IPv6_Technical_Note_de.pdf

das ganze liegt aber zumeist daran, wann du den kabelvertrag gemacht hattest, und welche protokollart primär in dem vertrag steht.

du kannst es ja ausprobieren. deaktiviere ipv6 komplett (s.bild zuvor) und wenn dann noch was reinkommt, ist es ja ok! wenn nicht, stellst du eseinfach wieder zurück…

Ich hatte es so verstanden das die einzelnen Geräte die VPN-gesichert werden sollen nur ipv6 deaktiviert werden sollen.

Mein Vodafone wurde erst dieses Jahr verlängert, gehe also davon aus über dslite

Also ipv6 mal deaktivieren und versuchen ob ich noch ins Internet komme ?

Oder kann ich das im Portal von Vodafone sehen ?

Gruß

jo, das war der plan!

ich gehe auch mal von dslite aus, ohne deinen anschluss zu kennen. denn so wurde bei vodafone der kabelanschluss (ausser business-kunden) verkauft!

keine ahnung, ob du das im portal rausfindest? eventuell aberin deinen agb’s?

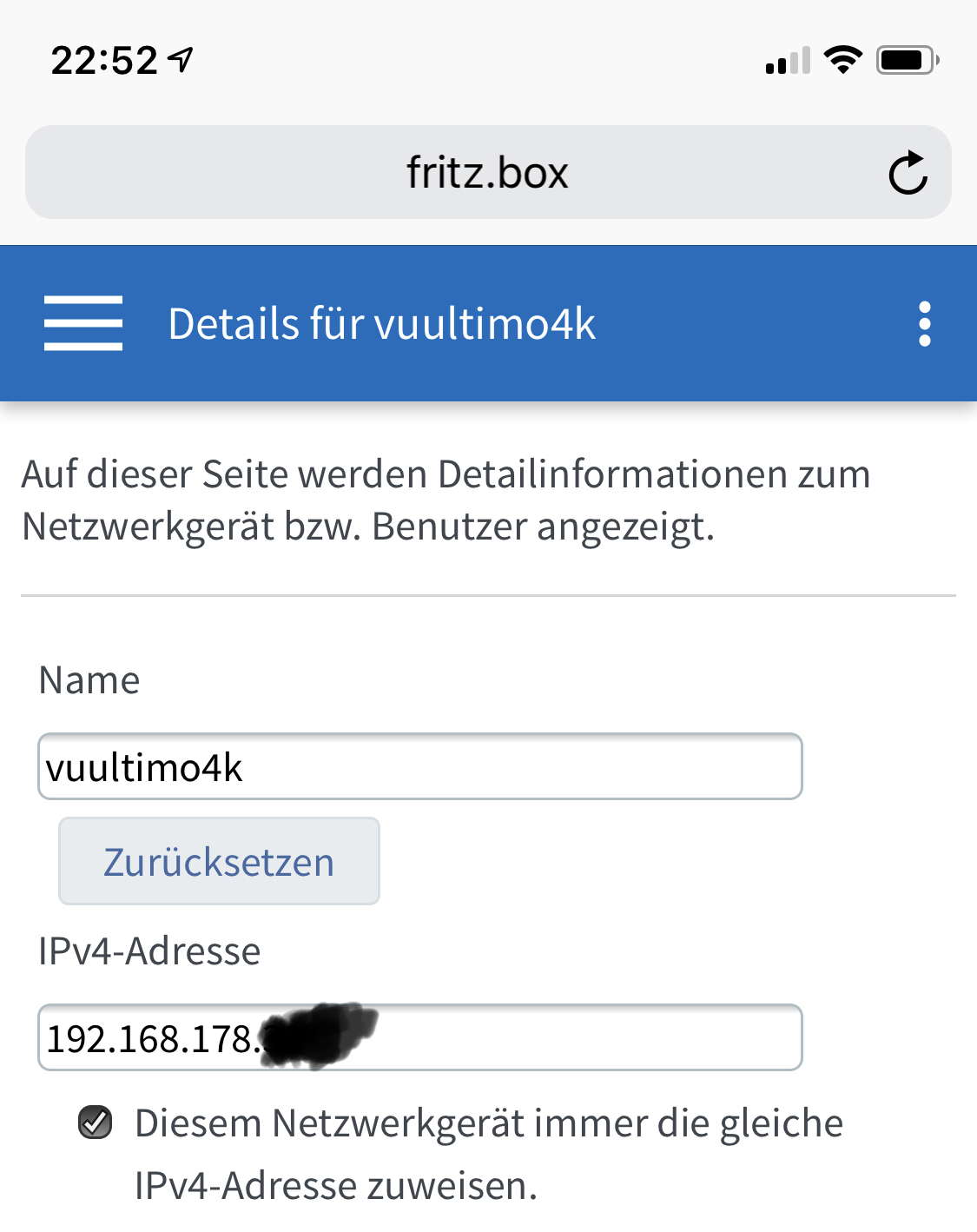

Ist der Haken bei „Diesem Netzwerkgerät immer die gleiche ipv4-Adresse zuweisen“ denn ausreichend ?

Oder wo muss ipv6 deaktiviert werden für das Gerät (als Beispiel)

Gruß

Das könnte jetzt etwas umfangreicher werden:

Thema IPv6:

Also an der Fritze änderst du für IPv6 garnichts. Wenn die Möglichkeit besteht, dann deaktivierst du IPv6 auf den einzelnen Geräten. Vorausgesetzt die haben dafür eine Funktion.

In der pfSense-UI entfernst du den Haken unter „System --> Advanced --> Networking --> Allow IPv6“ (erster Haken ganz oben).

Es könnte dir ansonsten passieren, dass deine IPv4 über VPN läuft, gleichzeitig über IPv6 aber deine Vodafone IPv6 genutzt wird - Unschön.

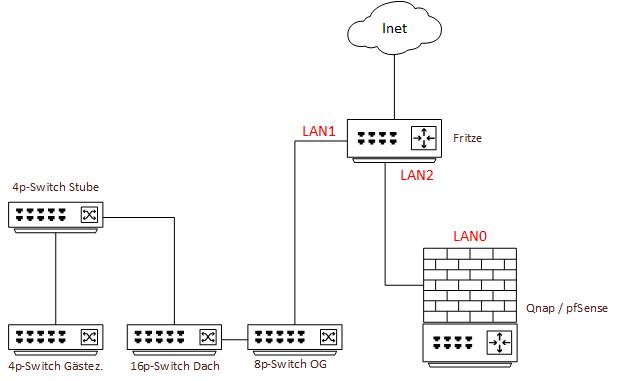

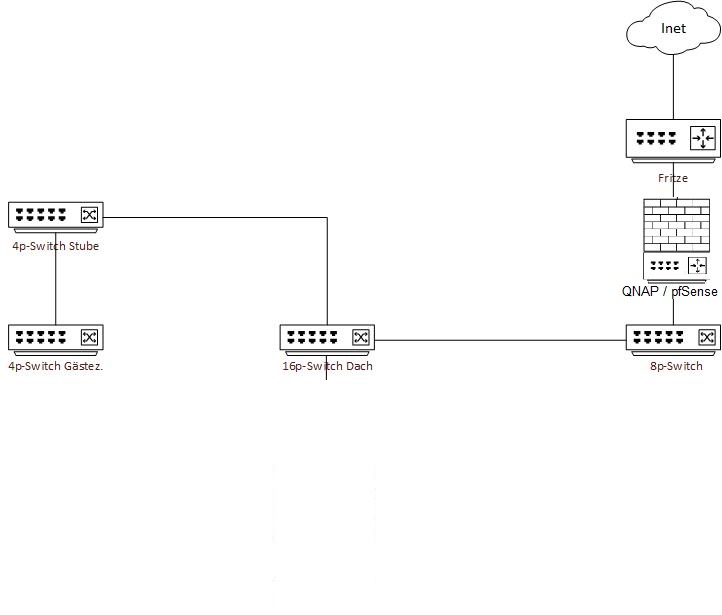

Thema, Verkabelung:

So würde ich verkabeln. Da du ohne separaten Switch arbeitest, benötigst du nur ein Kabel zur Fritzbox. Ich weiß aber nicht genau wie das mit der virtuellen pfSense auf der Qnap funktioniert. Sinn würde es machen, wenn eine der beiden Schnittstellen weiterhin für die NAS arbeitet und die andere Schnittstelle dediziert für die pfSense verwendet würde. In diesem Fall einfach zwei Kabel von der NAS zur Fritze LAN2/LAN3 stöpseln. Benutze bitte nicht den LAN4.

Aber dieses Thema musst du dir nocheinmal in Bezug auf die Qnap/pfSense anschauen.

Thema, Netzsegmente

Aus dem Bild oben entnehme ich, dass bei dir ein privates Netzwerk 192.168.178.0 vorhanden ist. Vermutlich ein 24er Netz mit der Subnetzmaske 255.255.255.0 (also alles Standard) für 254 Geräte.

Dieses Netzsegment würde ich nach Möglichkeit in zwei 25er Netze aufteilen. Das erste Segment würde demnach von 192.168.178.1 bis 192.168.178.127 reichen und ist für die normale Kommunikation gedacht. Das zweite Segment von 192.168.178.128 bis 192.168.178.254 ist dann nur für VPN. So hättest du hier eine recht saubere Trennung. Bedenke dabei, dass die maximale Anzahl der angeschlossenen Geräte (auch WLAN) pro Netzsegment nicht höher als 127 sein darf/kann.

Thema, IP-Adressen

Sofern du dich an den Punkt 3 hältst, würde ich folgende IP-Adressen vergeben:

Die nachfolgenden Geräte notiere ich immer gleich: IP-Adresse // Subnetzmaske // Gateway

192.168.178.1 // 255.255.255.0 // 192.168.178.1 [EDIT] Zeile korrigiert

192.168.178.2 bis 192.168.178.127 // 255.255.255.128 // 192.168.178.1

192.168.178.128 // 255.255.255.0 // 192.168.178.1

192.168.178.129 bis 192.168.178.254 // 255.255.255.128 // 192.168.178.128

192.168.178.1, bei VPN-Geräten 192.168.178.128

Soweit erstmal.

irgendwie passen die postings nicht mehr zum eigendlichen Thema wenn ihr hier direkte Anleitungen schreibt passt das Thema hier nicht mehr. Es wäre schöner für Anleitungen ein extra Thema zu eröffnen um es auch zukünftig besser wieder zu finden danke…

Von mir aus kann das ganze gerne in einen entsprechenden Bereich verschoben werden. Nur ist das was ich geschrieben habe nicht allgemeingültig. Man sollte dann den ganzen Fragen/Antworten-Kontext mitverschieben.

HI,

bei deiner Grafik zur Verkabelung gehen also alle Geräte im Haus direkt in die Fritzbox (LAN1) und der QNAP geht mit seinen beiden Adaptern in die Fritzbox (LAN 2 und LAN 3 Anschluss der Fritzbox) und regelt dann welche Geräte mit/ohne VPN ins Internet dürfen ?

Habe ich das richtig verstanden ?

Ich hatte, laienhaft, vermutet das der QNAP dazwischen geschaltet werden müsste, so das alle Geräte im Haus durch den QNAP „durchgeschleust“ werden müssten. Also so:

Gruß

Wenn man das Ganze aus rein topologischer Sicht sieht, dann wäre das auch tatsächlich die beste Lösung. Nur hast du dann eben doppeltes NAT bei allen Geräten. Meine Grundidee war es ja ohnehin, die Fritze in den Bridge-Mode zu schalten. Dann ist das Bild korrekt und die Fritze ist dann kein Router mehr, sondern nur noch ein Kabelmodem. (Zumindest auf dem Port, auf dem die Bridge aktiviert wurde)

Ich habe auch gerade noch einen Fehler in meiner Beschreibung oben gesehen. das Subnetz der Fritze müsste natürlich 255.255.255.0 lauten.

Man kann bei Fritzbox einen frei definierbaren LAN-Port in den Bridge-Modus setzen ?

Und dann wäre kein doppeltes NAT ?

Und so wären alle Geräte per VPN unterwegs ?

Funktioniert das WLAN dann wie bisher ?

Gruß

Man kann in der Fritze einen von drei LAN-Ports in den Bridge-Mode bringen (LAN1-LAN3). Dann wird auf dem entsprechenden Port nicht mehr geroutet. Du hast dort nur noch ein Modem. Gleichzeitig holt sich die Fritzbox eine zweite IP, damit die Telefonie weiterhin funktioniert.

Die gesamte Routingfunktion übernimmt dann die pfSense. Sie muss allerdings dazu konfiguriert werden. Der Port in Richtung Fritzbox muss z.B. als WAN eingerichtet werden, die Firewall muss konfiguriert werden usw. - all das passiert in der Fritze automatisch. In der pfSense muss das alles einzeln eingerichtet werden.

Deine Geräte müssen nicht zwangsweise alle über VPN laufen, dass kann man entsprechend konfigurieren.

Wie ist denn dein WLAN aufgebaut? kommt das aus der Fritze, oder hast du APs?

Der Weg hört sich für mich als Noob einfacher an, oder ?

Das wlan in der Fritzbox ist ausgeschaltet.

Es sind per LAN 2x „UniFi AP AC Lite“ über Switch als WLAN eingerichtet

Gruß

Dann brauchst du am WLAN nichts ändern, außer ggf. IP-Adressen.

Naja „einfacher“ würde ich jetzt vielleicht nicht sagen. Es sind einige Schritte notwendig. Ich weiß z.B. nicht, ob deine Fritze sich direkt in den Bridge-Mode bringen lässt. AVM hat die Funktion aus der UI genommen und du musst das eventuell erst freischalten.

Es werden jetzt mehr Schritte notwendig sein, ganz klar. Aber ich denke du fährst insgesamt besser damit.

Auch vom Down bzw. Upload-Tempo her besser ?

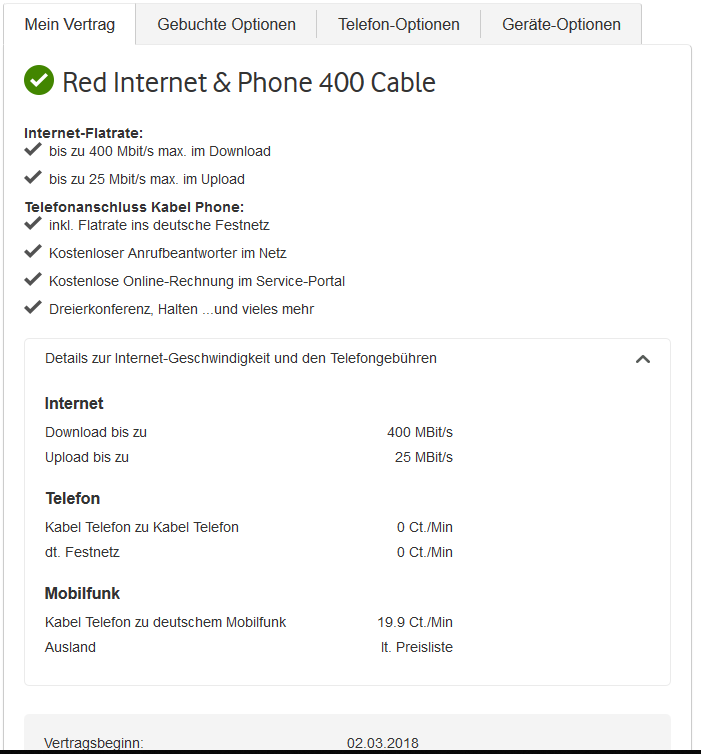

Wenn ich das schon mache dann so „noob-freundlich“ wie möglich mit der bestmöglichen Ausbeute an Geschwindigkeit meines Vetrages mit 400/50 tausender DSL Leitung

Gruß

Wenn hardwareseitig alles passt, wird da eher dein VPN-Anbieter begrenzen. Ich bin bei Perfect Privacy und bekomme den Downstrem auf ca. 200-250 MBit/s, Upstream wirst du kaum brauchen, aber der dürfte wohl auf max. hochgehen.

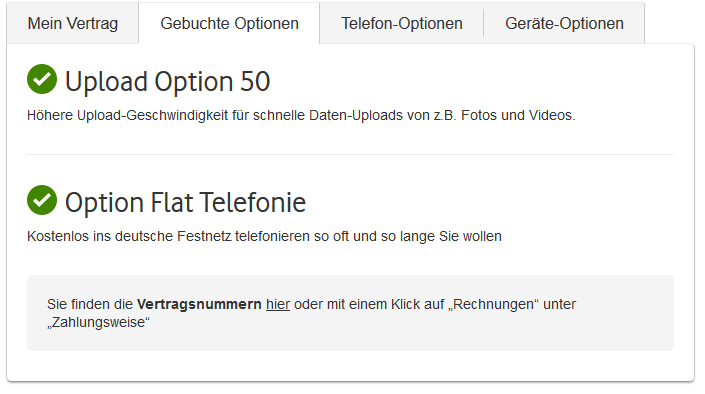

OK, ich google schon wie doof wie man meine freie Fritzbox 6590 in den Bridge-Mode bringen kann. Das scheint aber nur zu funktionieren wenn man vom Anbieter (bei mir Vodafone) einen Vetrag hat wo man eine dynamische IP bekommt. Ich kann es im Portal non VF aber nicht finden. Unter gebuchte Optionen steht nur das hier:

Die Statische IP bei VF muss man extra buchen. Da sie unter deinen Optionen nicht auftaucht, hast du eine dynamische ![]()

Geh bitte mal in deiner Fritze (erweiterter Modus) auf Internet --> Zugangsdaten

Gibt es dort einen Tab "Bridge-Anschlüsse" ?

PS: Sollten wir das vielleicht besser über PN weiterführen?

AES-GCM wird parallel geschrieben, was bedeutet, dass der Durchsatz deutlich höher ist als bei AES-CBC

Jeder Block kann zudem mit AES-GCM unabhängig voneinander verschlüsselt werden.

Sicherer ist der CBC mode keinesfalls, aber das kannst du bestimmt besser erleutern:)

Wo habe ich denn geschrieben, dass der Betriebsmodus CBC sicherer sein soll als der Betriebsmodus GCM? Ich habe lediglich geschrieben, dass AES256-CBC mein Mindeststandard ist.