Hacker haben Login-Daten für den Videokonferenzdienst Zoom erbeutet – auf welche Weise ist noch unklar. Eine vorsorgliche Passwort-Änderung ist ratsam.

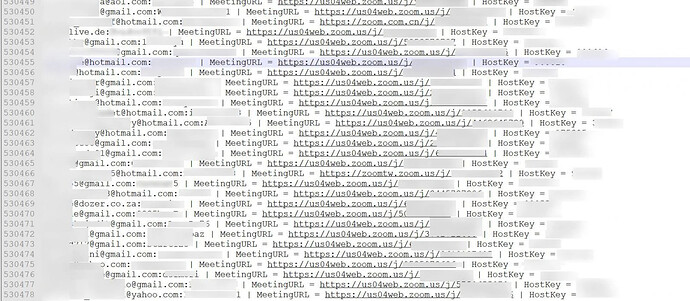

Mitarbeiter der IT-Sicherheitsfirma Cyble wollen im Darknet und in einschlägigen Untergrundforen mehrere hunderttausend Zugangsdatensätze für den Videokonferenzdienst Zoom entdeckt haben. Die jeweils aus E-Mail-Adresse, Passwort im Klartext sowie (mindestens teilweise) aus Meeting-URL und sechsstelligem Zoom-Host-Key bestehenden Datensätze wurden demnach für weniger als einen US-Cent pro Stück gebündelt zum Kauf angeboten. In einigen Fällen hätten die Kriminellen sie auch kostenlos online gestellt. Erste Verkaufsaktivitäten will Cyble Anfang April beobachtet haben.

Aus einem Artikel auf der IT-News-Website Bleeping Computer, deren Team mit den Forschern von Cyble sprach, geht hervor, dass Cyble mehr als 530.000 gestohlene Zoom-Accounts à 0,0020 US-Cent als „Komplettpaket“ kaufte, um seine Kunden vor der potenziellen Gefahr warnen zu können. Das Unternehmen habe die Echtheit der gekauften Daten validiert. Das Bleeping-Computer-Team überprüfte und bestätigte seinerseits manuell die Echtheit einer kleinen Teilmenge aus hunderttausenden weiteren Datensätzen.

Datenleck oder Credential Stuffing?

Da Zoom in der Vergangenheit schon mehrfach durch Sicherheitsmängel von sich reden machte, scheint der Gedanke an ein großes Datenleck naheliegend. Unter anderem blockiert Google seit einigen Tagen die Zoom-Software auf den Computern seiner Mitarbeiter, nachdem diverse Sicherheitslücken und Datenschutz-Probleme bekannt wurden.

Bislang hat Zoom allerdings nichts über ein Datenleck verlauten lassen; die Antwort auf eine entsprechende Anfrage durch heise Security steht noch aus.

Bleeping Computer will stattdessen einen Anhaltspunkt für „Credential Stuffing“, also das automatisierte Durchprobieren von Login-Daten aus älteren Leaks, entdeckt haben. Ein vom Bleeping-Team kontaktierter Nutzer habe berichtet, dass es sich bei seinem vermeintlichen Zoom-Passwort in den Datensätzen um ein altes, inzwischen geändertes gehandelt habe. Daraus schließt das Team, dass zumindest einige der Daten aus Credential-Stuffing-Angriffen stammen.

Einem solchen Angriff kann im Grunde jeder Dienst unverschuldet zum Opfer fallen, sofern zusätzliche Authentifizierungsmechanismen fehlen. Und Accountdaten für Videokonferenzdienste dürften gerade während der Coronavirus-Pandemie, die zu einem erhöhten Bedarf an virtuellen Kommunikationsmöglichkeiten führt, eine besonders interessante Beute für Kriminelle sein.

Vorsorgliche Passwortänderung ratsam!!

Sofern Credential Stuffing tatsächlich der Angriffsvektor der Gangster war, ist eine Passwortänderung immer dann notwendig, wenn man dasselbe Passwort bereits für andere Dienste beziehungsweise Accounts verwendet hat. Unter Berücksichtigung von Zooms „Vorgeschichte“ und dem nicht auszuschließenden Leak scheint es allerdings ratsam, die Änderung auch vorsorglich und unabhängig von solchen Überlegungen vorzunehmen. (Heise Security)